攻防世界——恶臭的数据包

摘要:通过分析IEEE 802.11无线流量包,使用aircrack-ng破解WiFi密码"12345678"后解密数据。在HTTP流量中发现PNG文件和加密ZIP,经base64解码DNS记录提示后,确认密码为"26rsfb.dnslog.cn"。最终解压获得flag{f14376d0-793e-4e20-9eab-af23f3fdc158}。整个过程涉及

打开附件后发现是一个流量包

进行流量分析

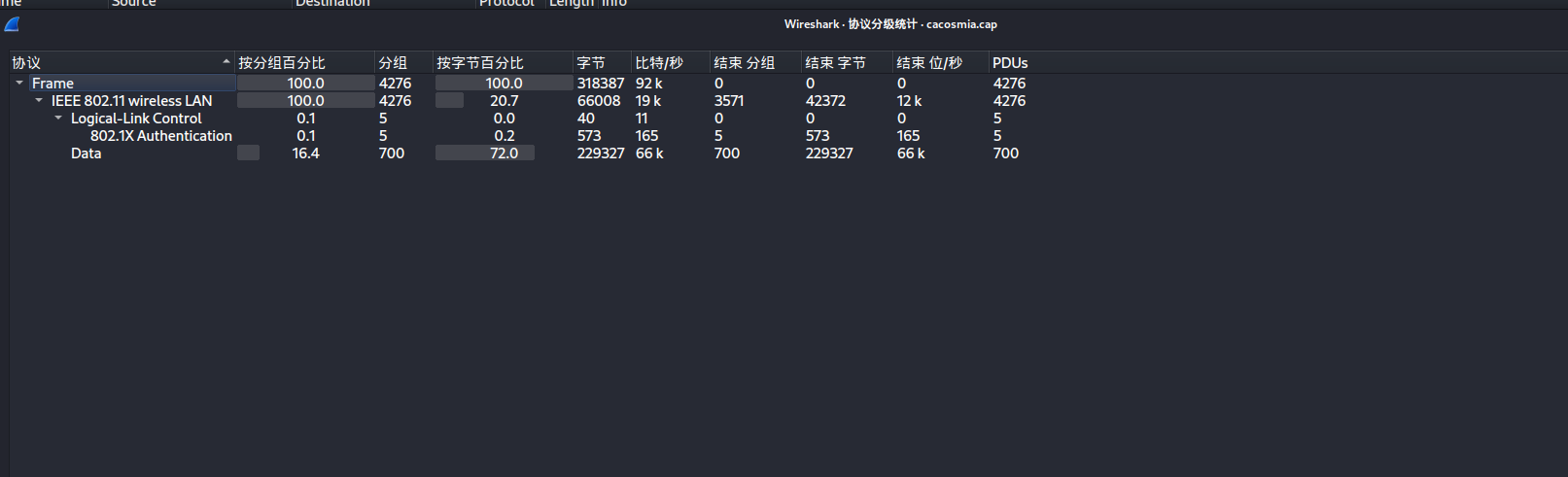

先观察有哪些协议类型

发现全是IEEE 802.11 协议

IEEE 802.11 是由电气与电子工程师协会(IEEE)制定的无线局域网(WLAN)通信标准,也就是我们日常所说的WiFi 技术的核心协议族。

版本

发布时间

工作频段

理论速率

核心技术亮点

802.11b

1999 年

2.4GHz

11Mbps

首次普及无线局域网,抗干扰性一般

802.11a

1999 年

5GHz

54Mbps

高速但穿墙性弱,与 802.11b 不兼容

802.11g

2003 年

2.4GHz

54Mbps

兼容 802.11b,平衡速率与兼容性

802.11n(WiFi 4)

2009 年

2.4/5GHz

600Mbps(理论)

引入 MIMO(多天线)、40MHz 信道

802.11ac(WiFi 5)

2014 年

5GHz

3.5Gbps(理论)

更宽信道(80/160MHz)、MU-MIMO

802.11ax(WiFi 6)

2019 年

2.4/5GHz

10Gbps(理论)

支持多用户并行(OFDMA)、低延迟

无线网络通常使用加密协议(如 WPA/WPA2)来保护数据流。这意味着,捕获的数据包如果没有正确的密码,是无法被解密和分析的。

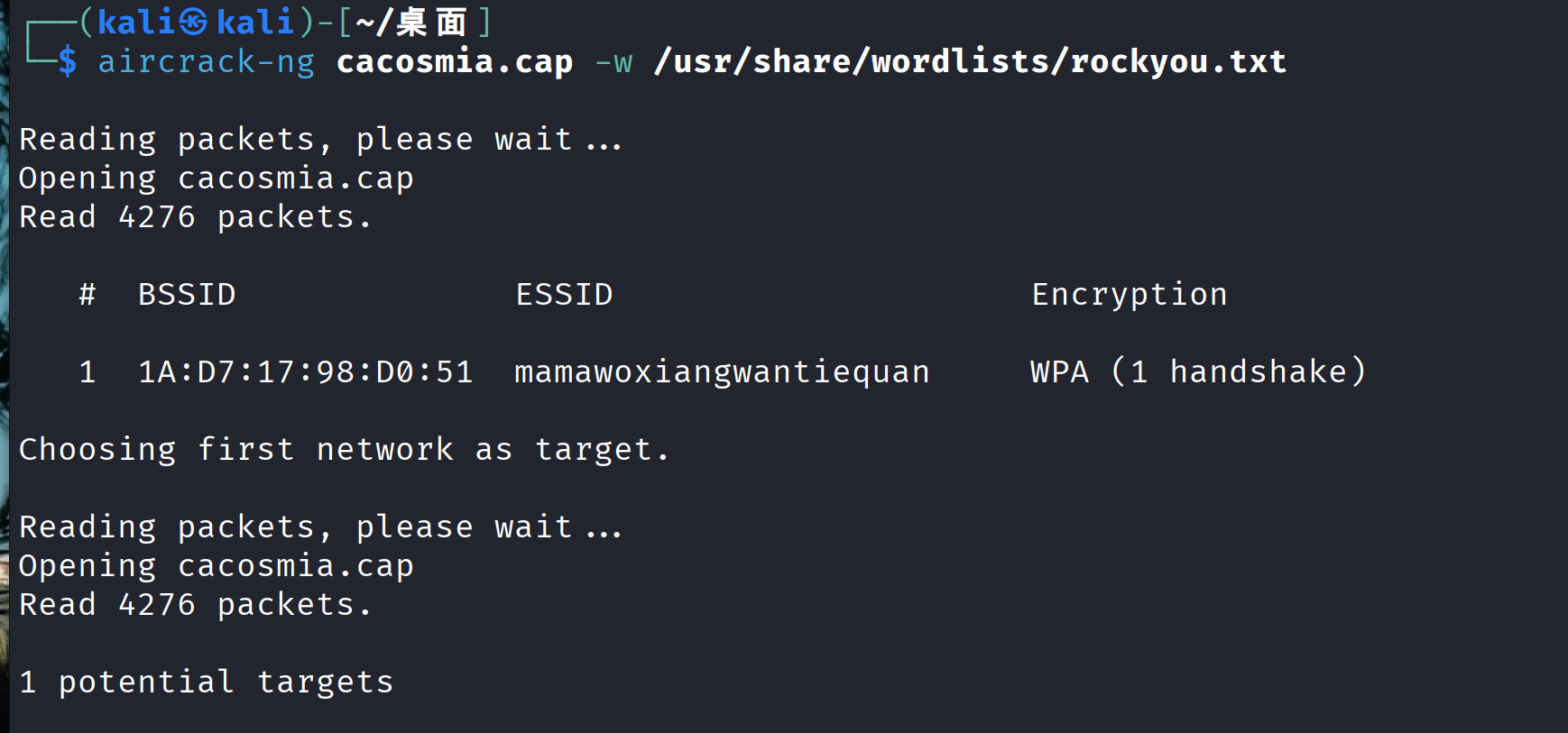

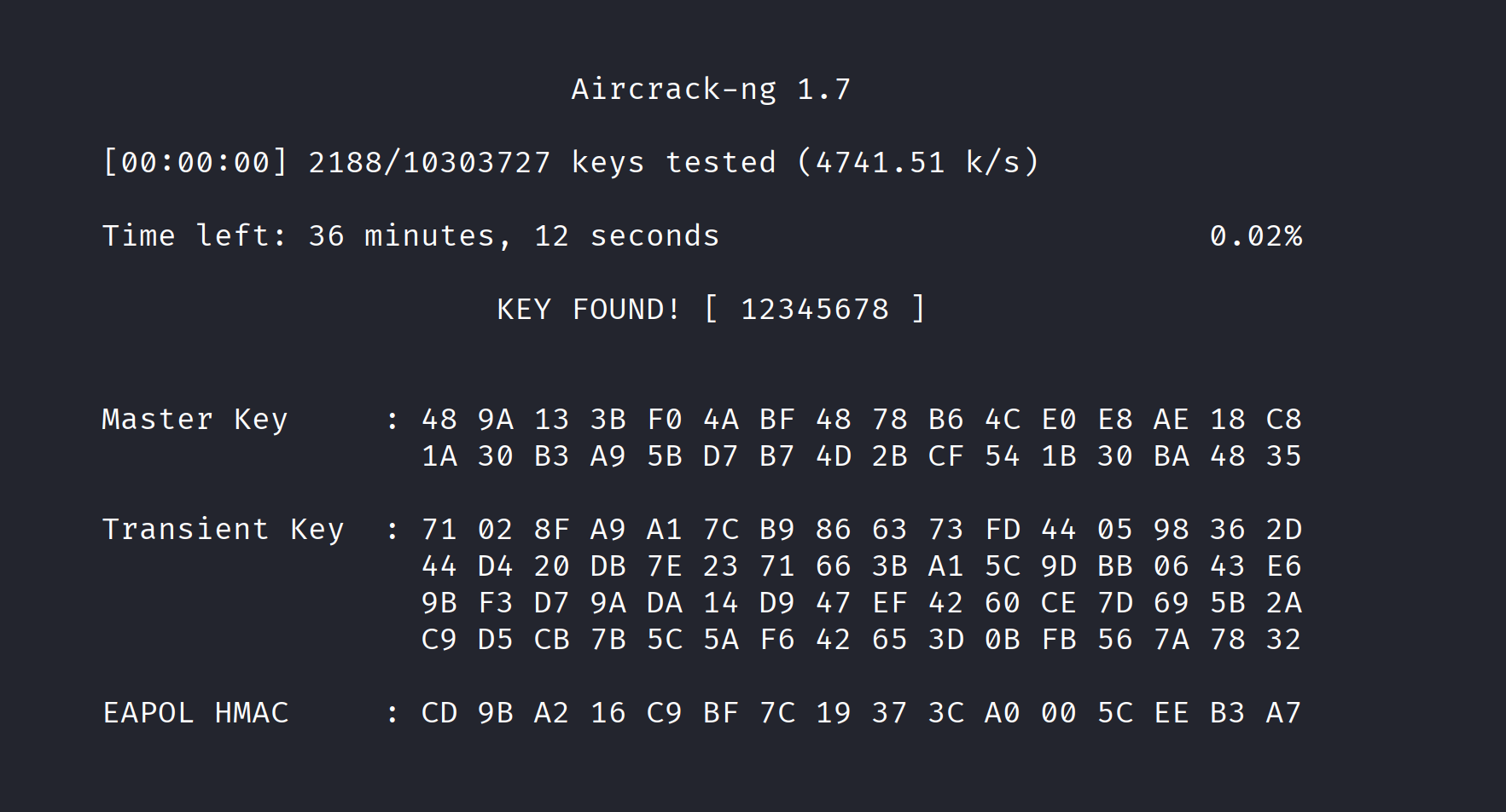

利用aircrack-ng破解密码

aircrack-ng cacosmia.cap -w /usr/share/wordlists/rockyou.txt

cacosmia.cap 是捕获的无线流量数据包文件,里面包含了目标 Wi-Fi 的 WPA 握手包(文章中提到捕获到 1 个握手包)。

-w 是 aircrack-ng 的参数,作用是指定密码字典文件,让工具按字典中的密码逐一尝试匹配握手包。

找到账号(ESSID)为:mamawoxiangwantiequan

加密协议为WPA

找到密码为12345678

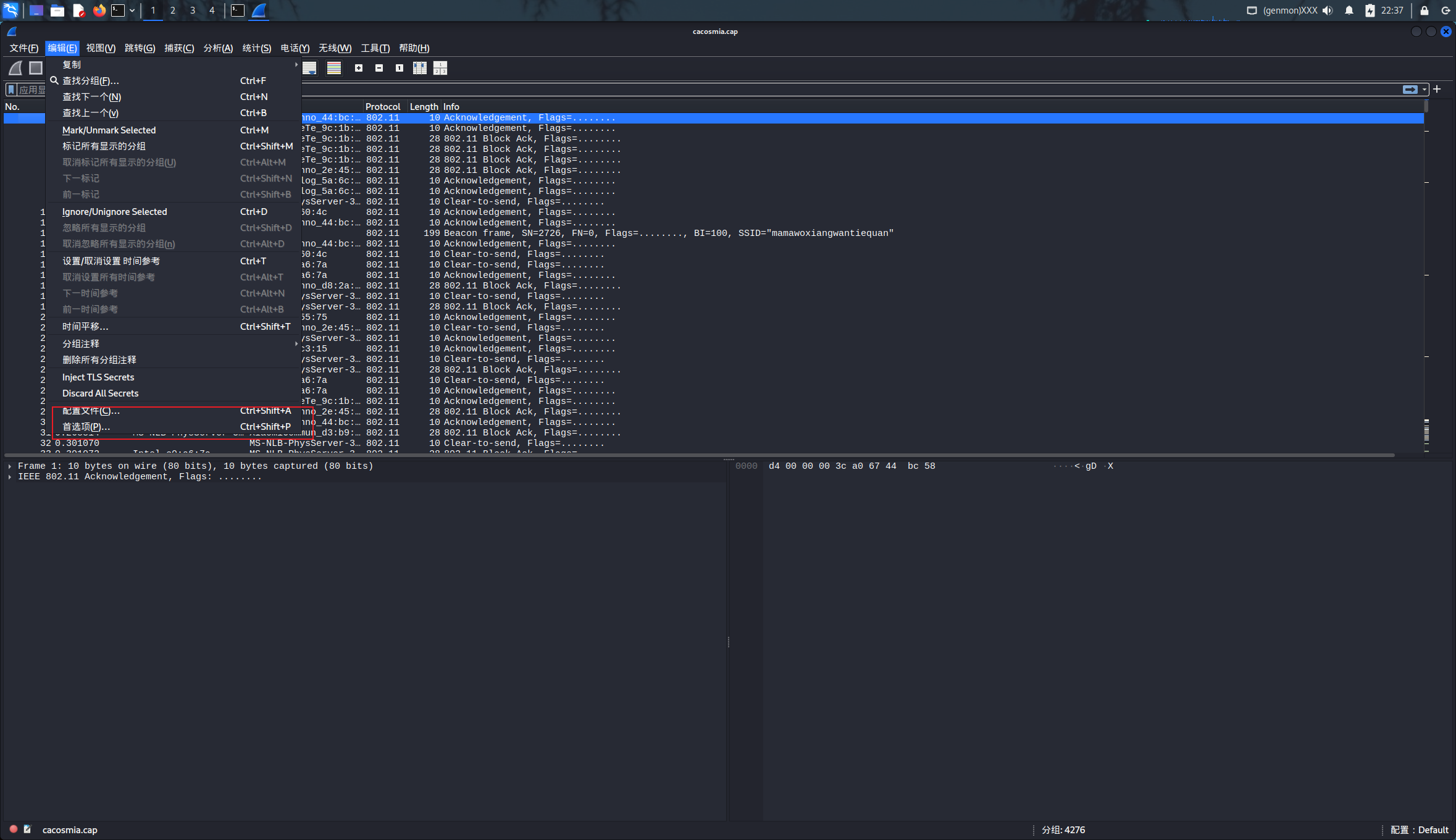

回到wireshark

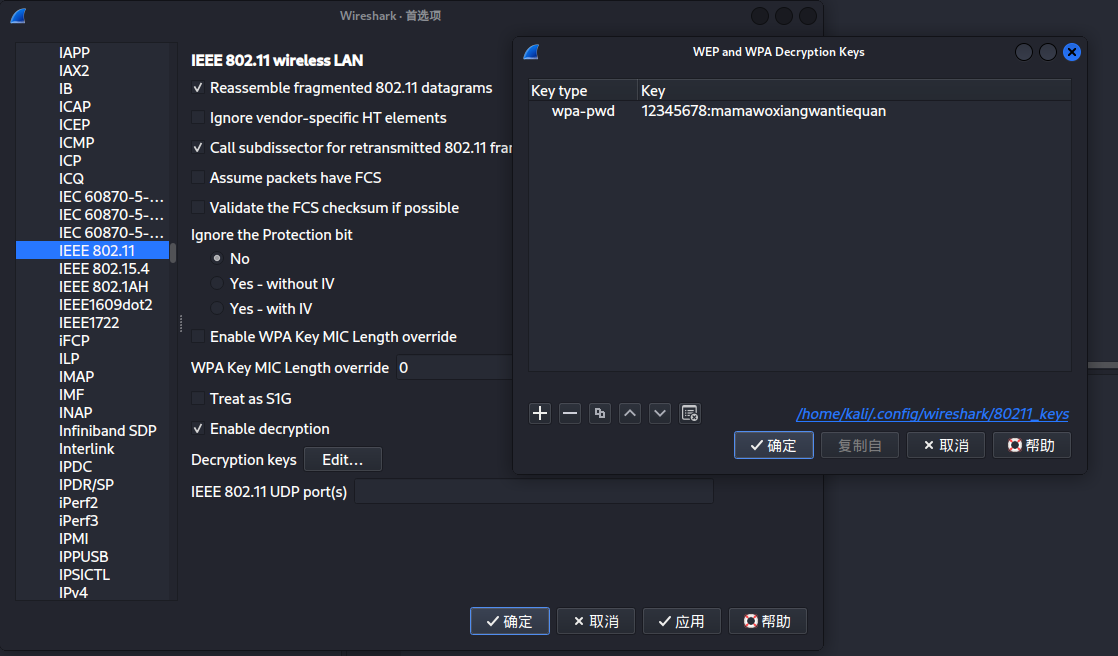

在编辑中的首选项中选择(protocol(协议))找到IEEE 802.11协议

找到Decryption keys(解密密钥)并选择Edit

在Key type中选择wpa-pwd(账号密码) key中填入密码和账号,用冒号分隔

12345678:mamawoxiangwantiequan

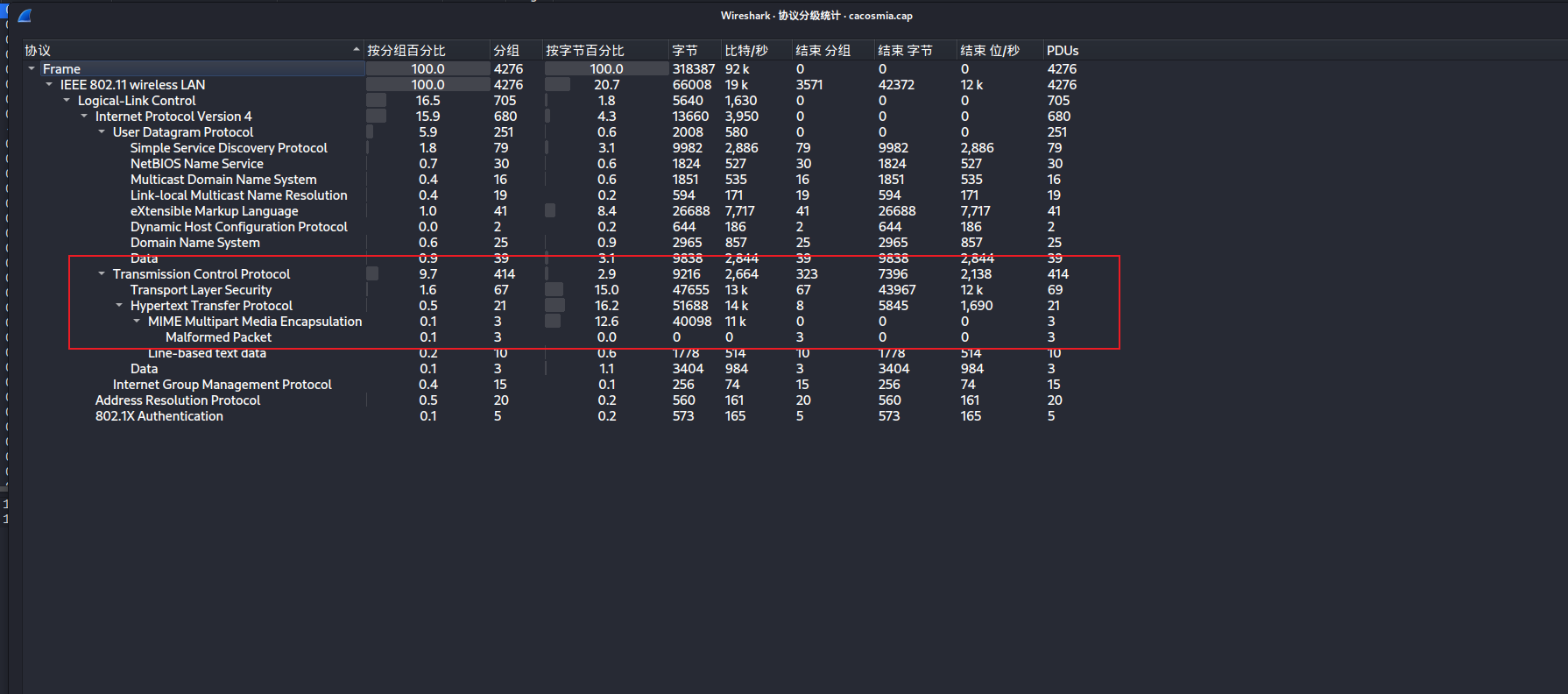

选择确定后再用统计中的协议分级

发现有TCP和HTTP数据

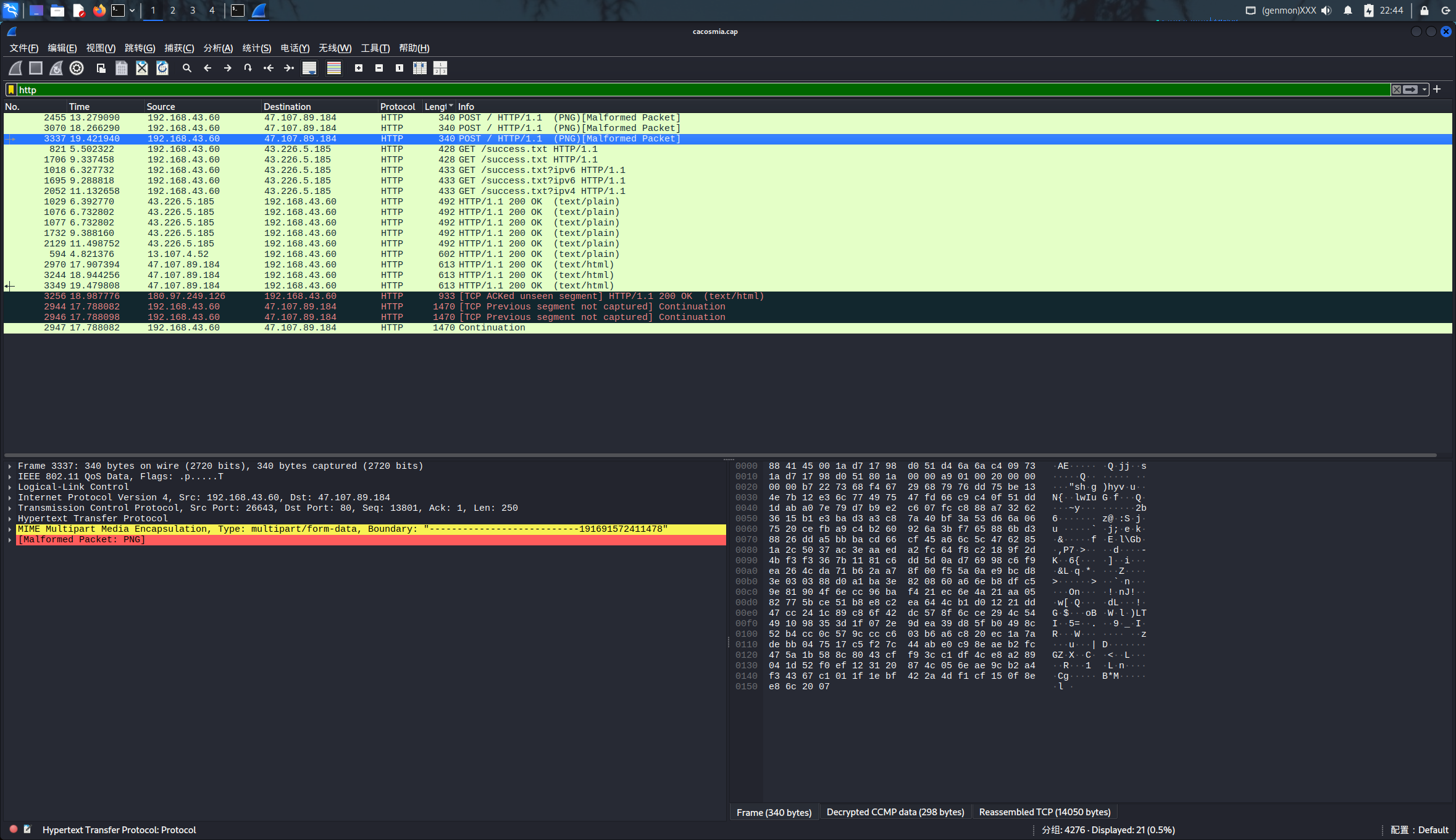

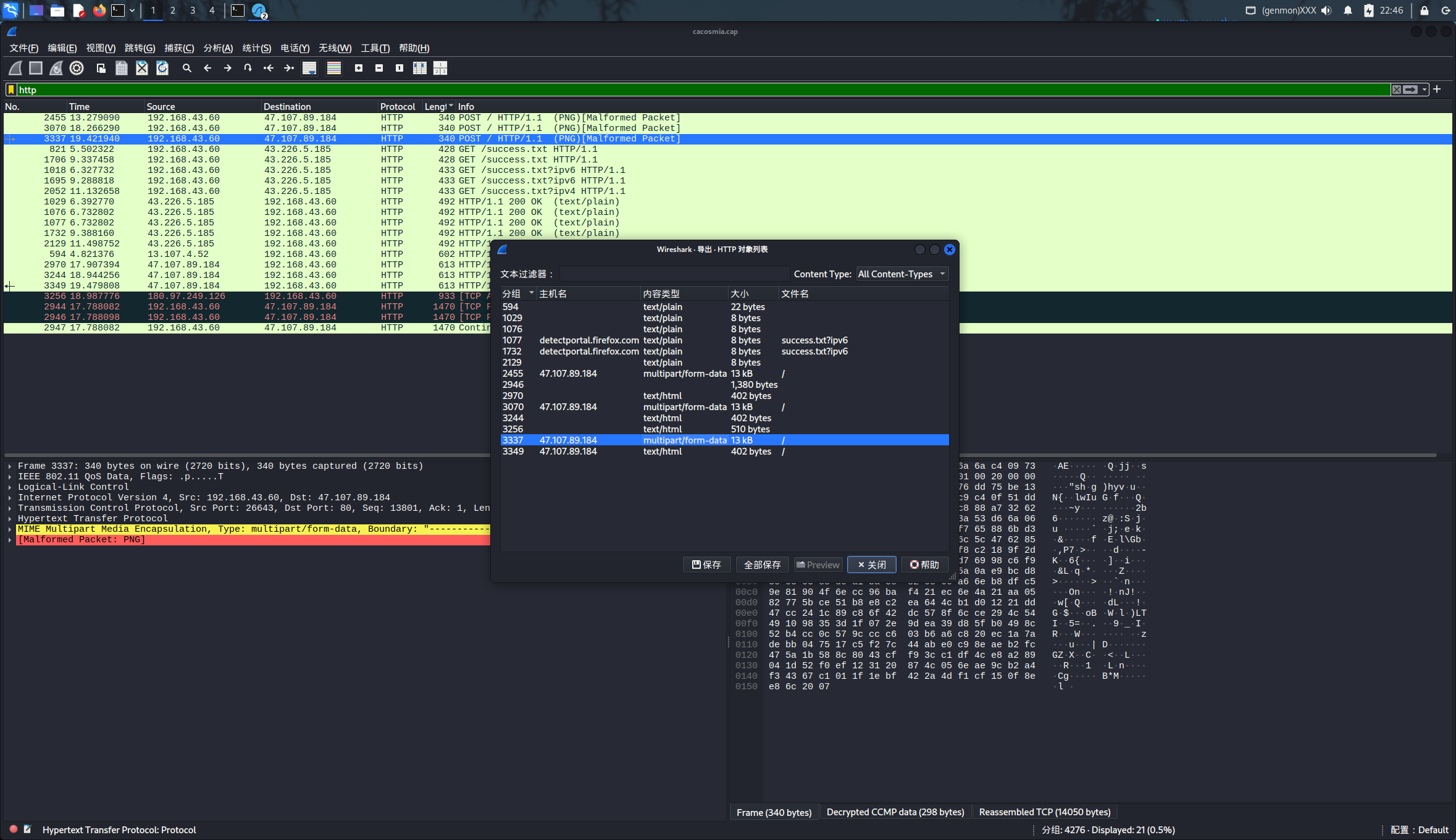

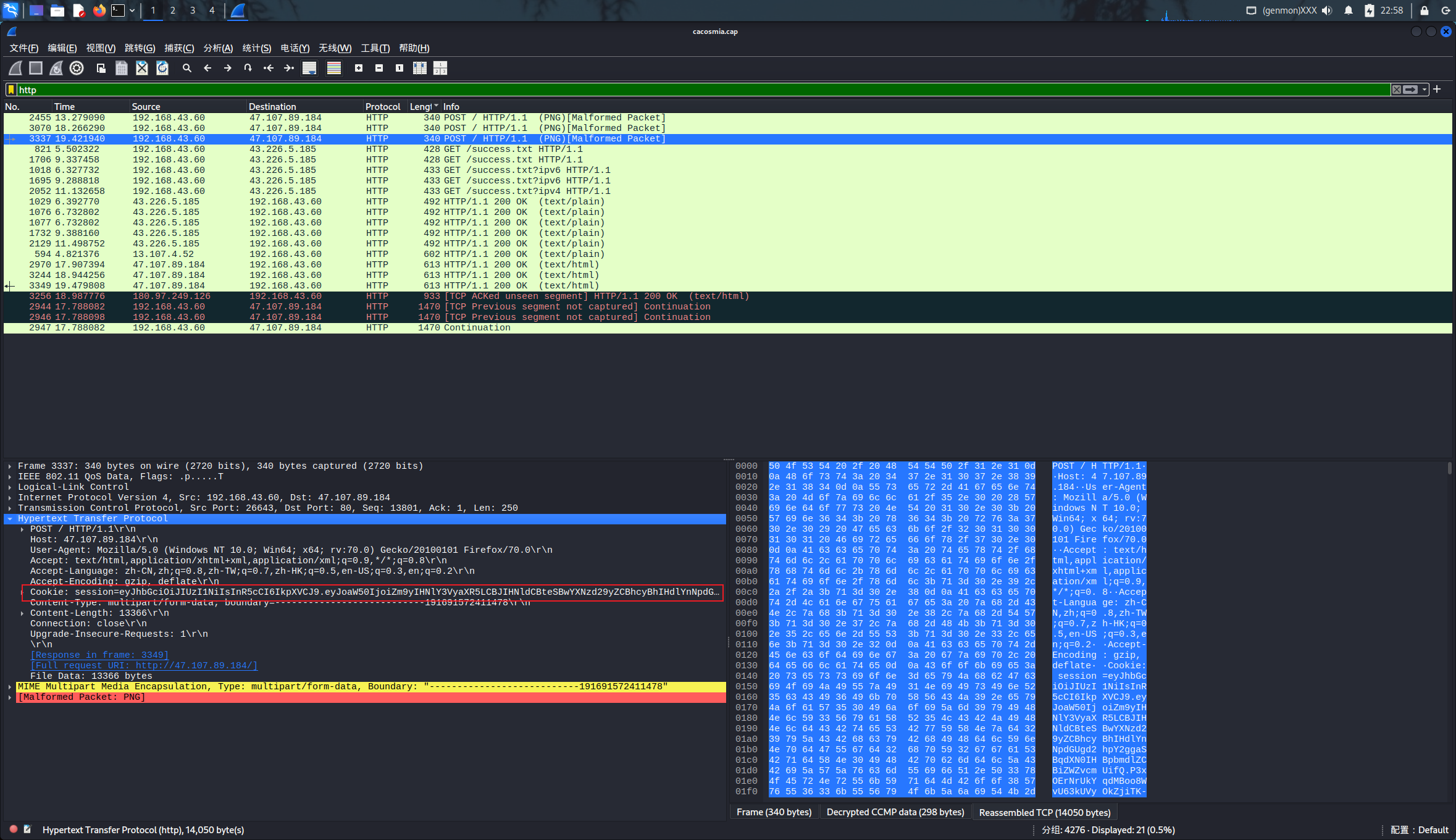

过滤HTTP数据

发现传出了一个PNG文件

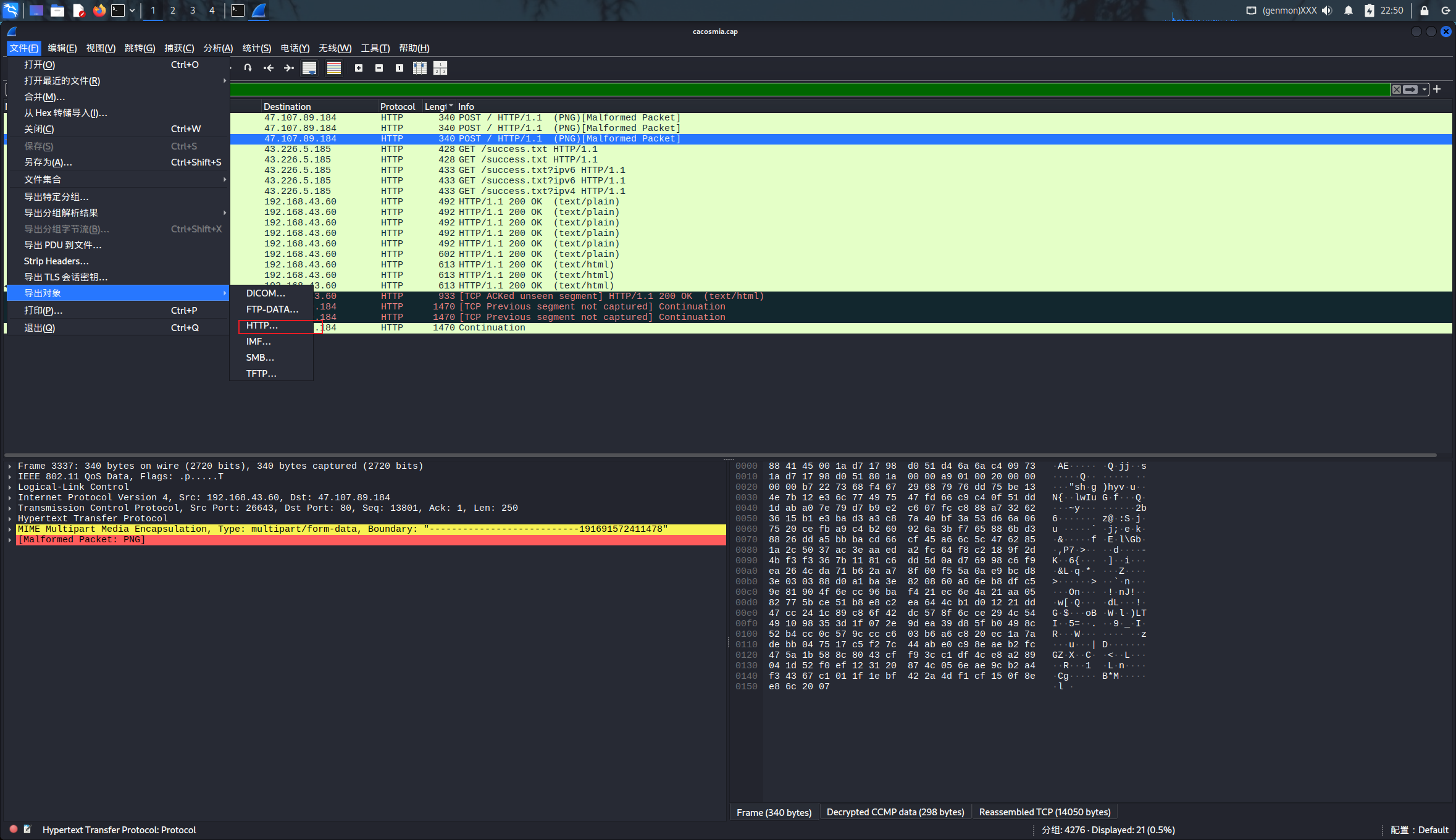

在文件的导出对象中选择HTTP数据

找到我们发现PNG文件的数据包

发现这里不只有一个PNG文件(multipurt(多个的))

选择保存,导出来看看

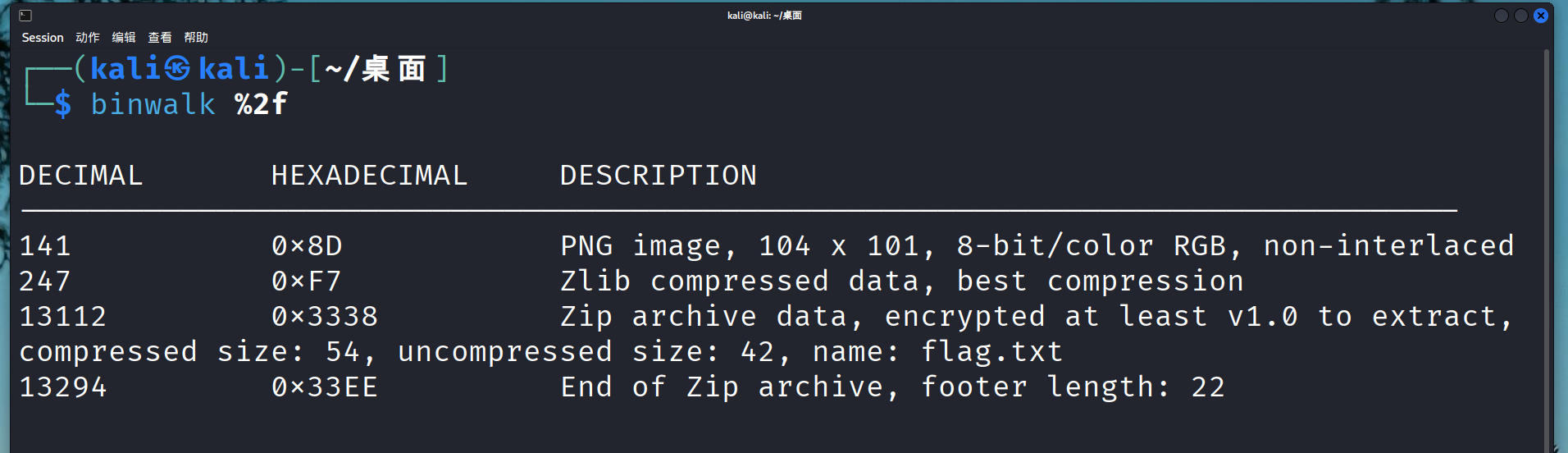

用binwalk扫描

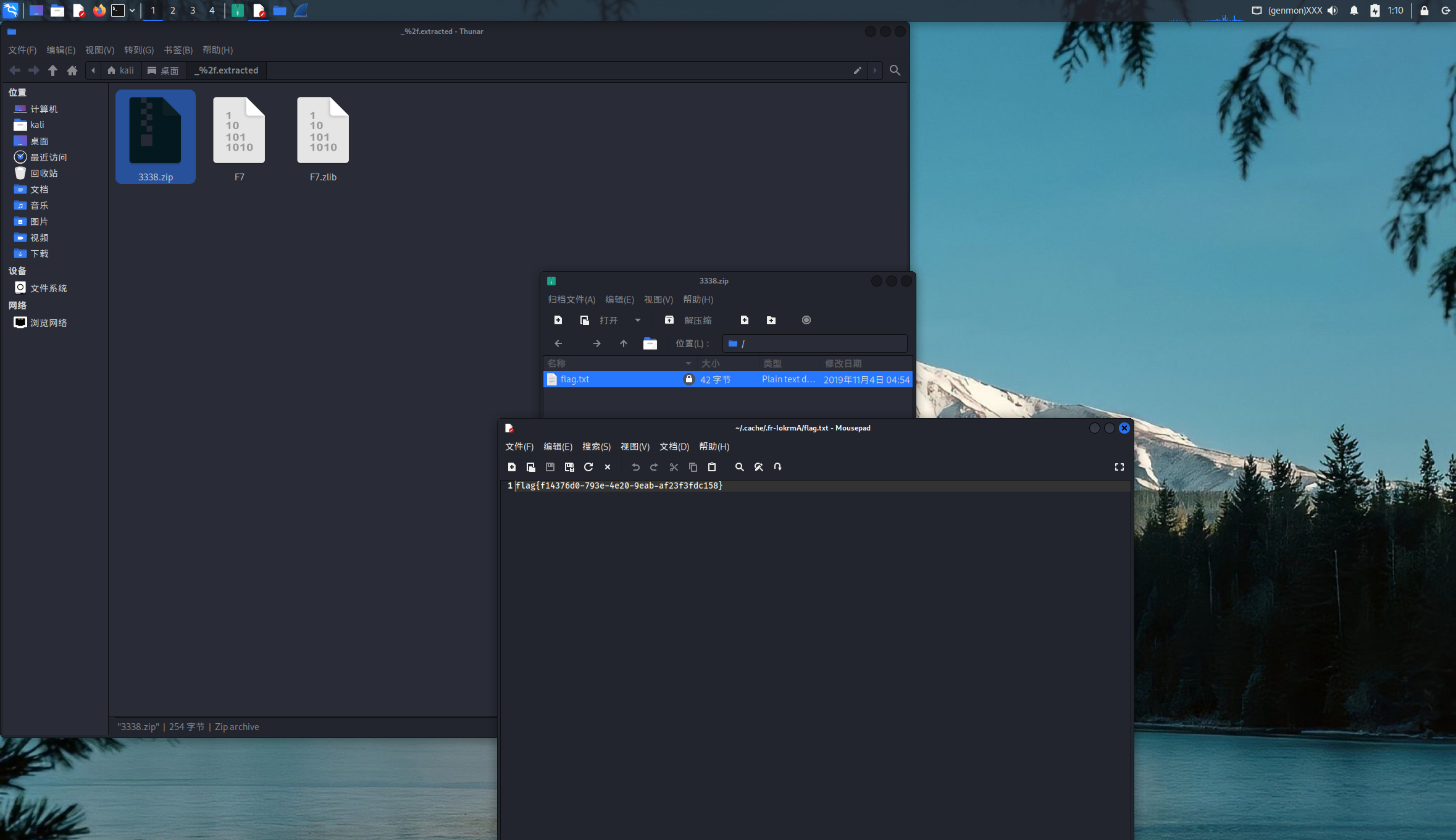

扫描后发现有一个zip文件

导出来

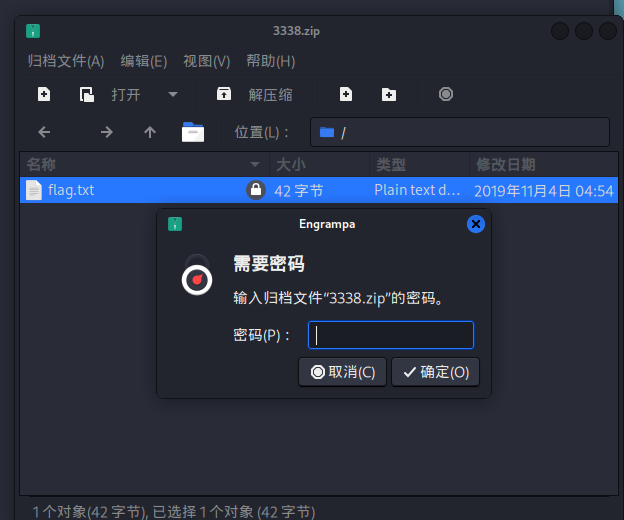

发现是个加密的zip

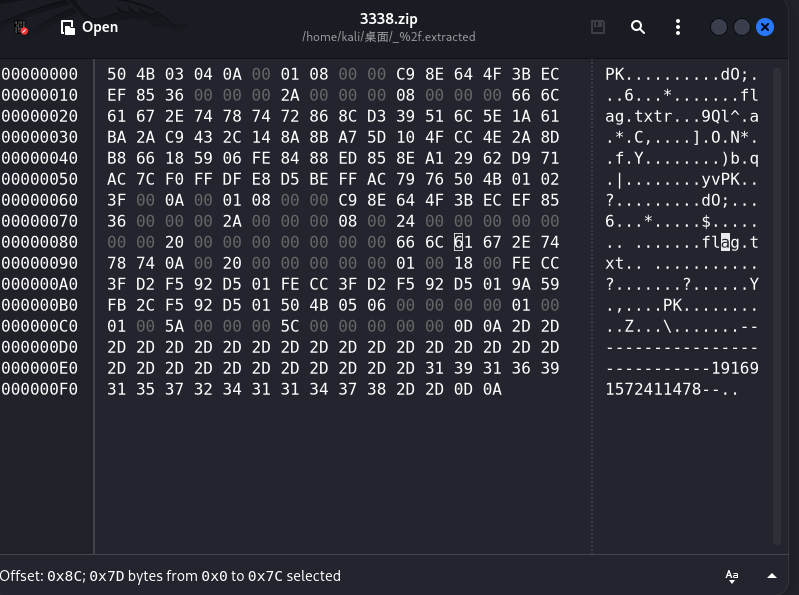

用16进制查看器观察是否是伪加密

发现是真加密

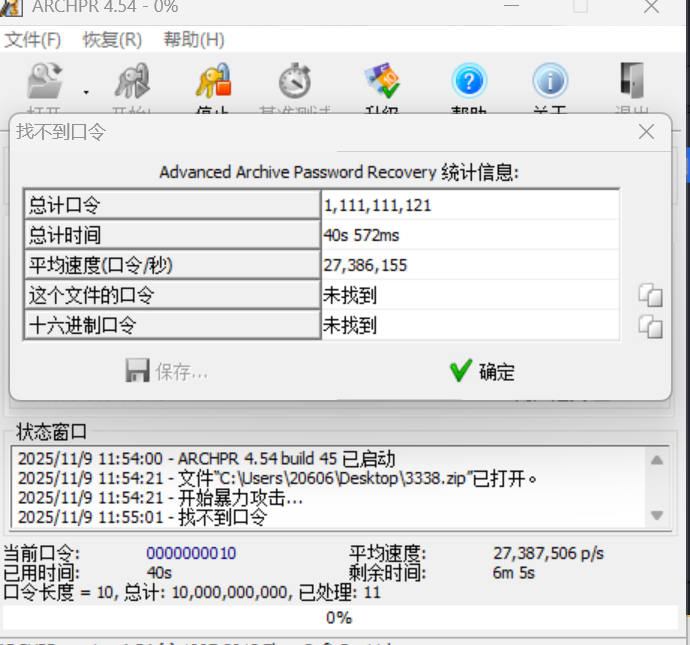

尝试用ARCHPR爆破

发现失败

回去看看数据包中有什么线索

从数据头(http)中看看有没有线索

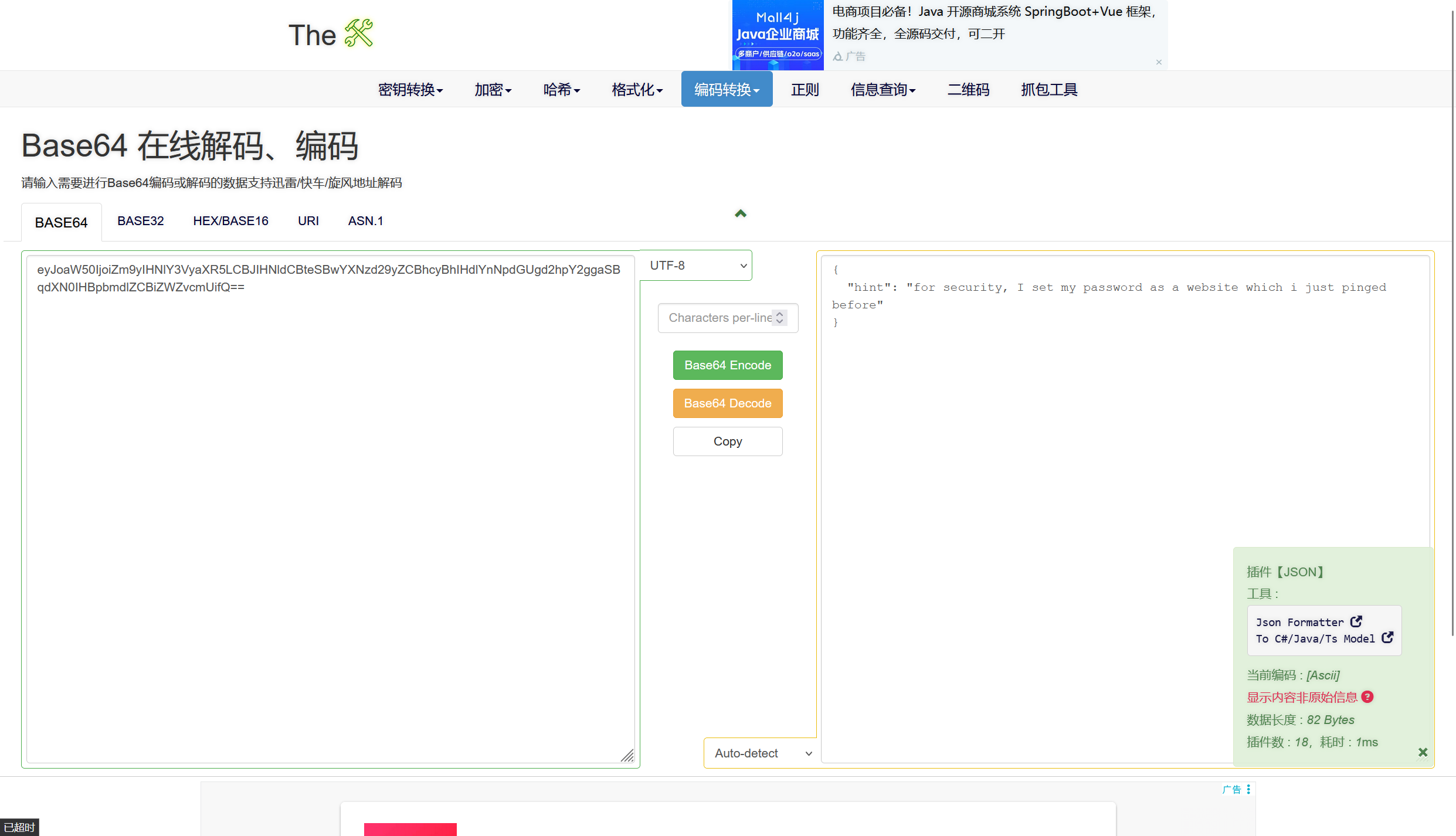

发现cookie的值是一段base64加密,尝试解码观察

去掉.前的头部和.后的尾部并补上==后解码

有一段话,翻译过来是【为了安全起见,我将我最近一次ping过的网站作为我的密码设置了】

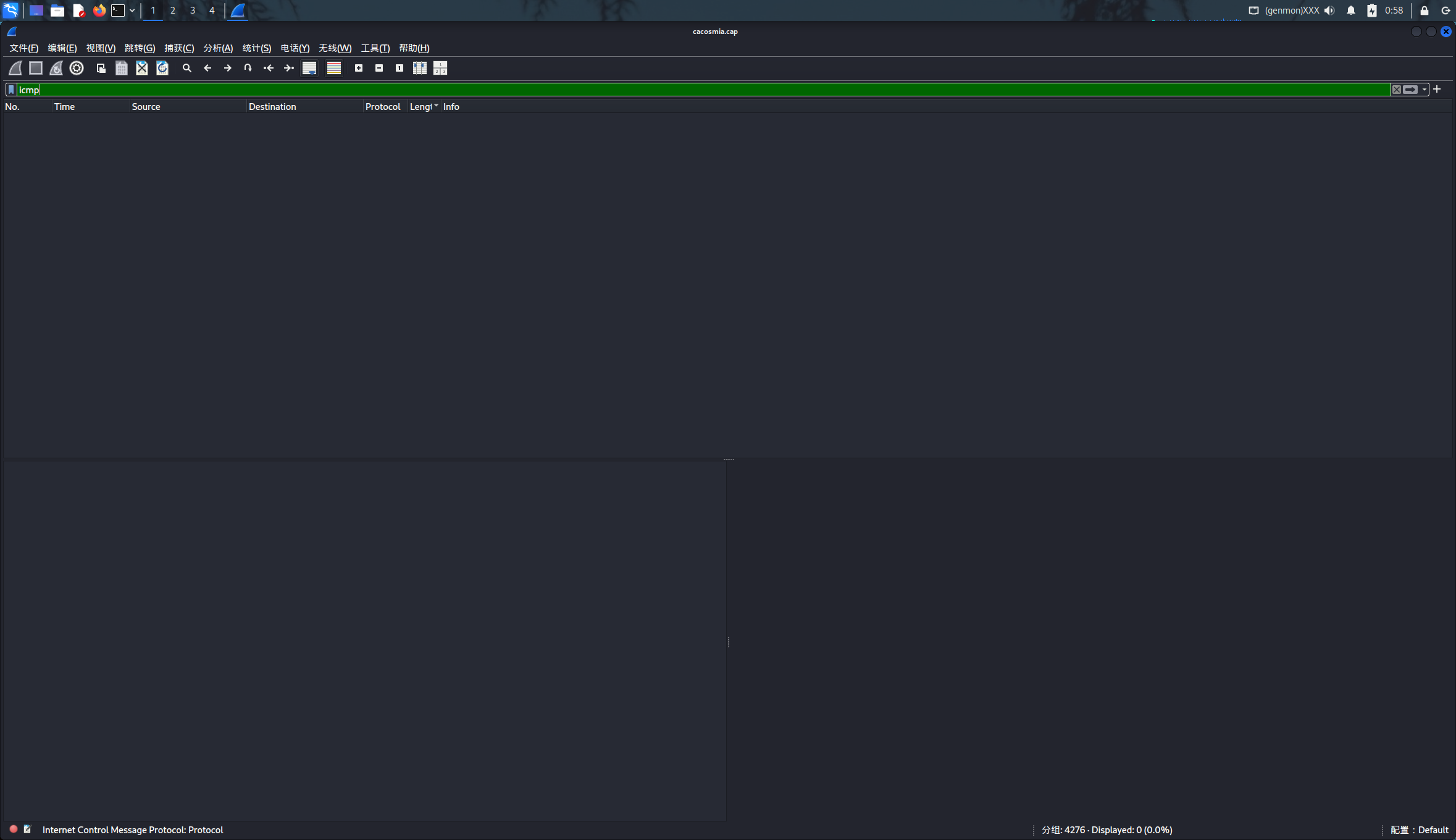

既然如此我们就先查一下icmp流量和dns流量

ping后产生的流量是icmp流量,正常ping网站,最先的应该是将这个域名拿去DNS服务器做解析,然后才有IP地址

寻找ICMP协议的流量,但发现为空

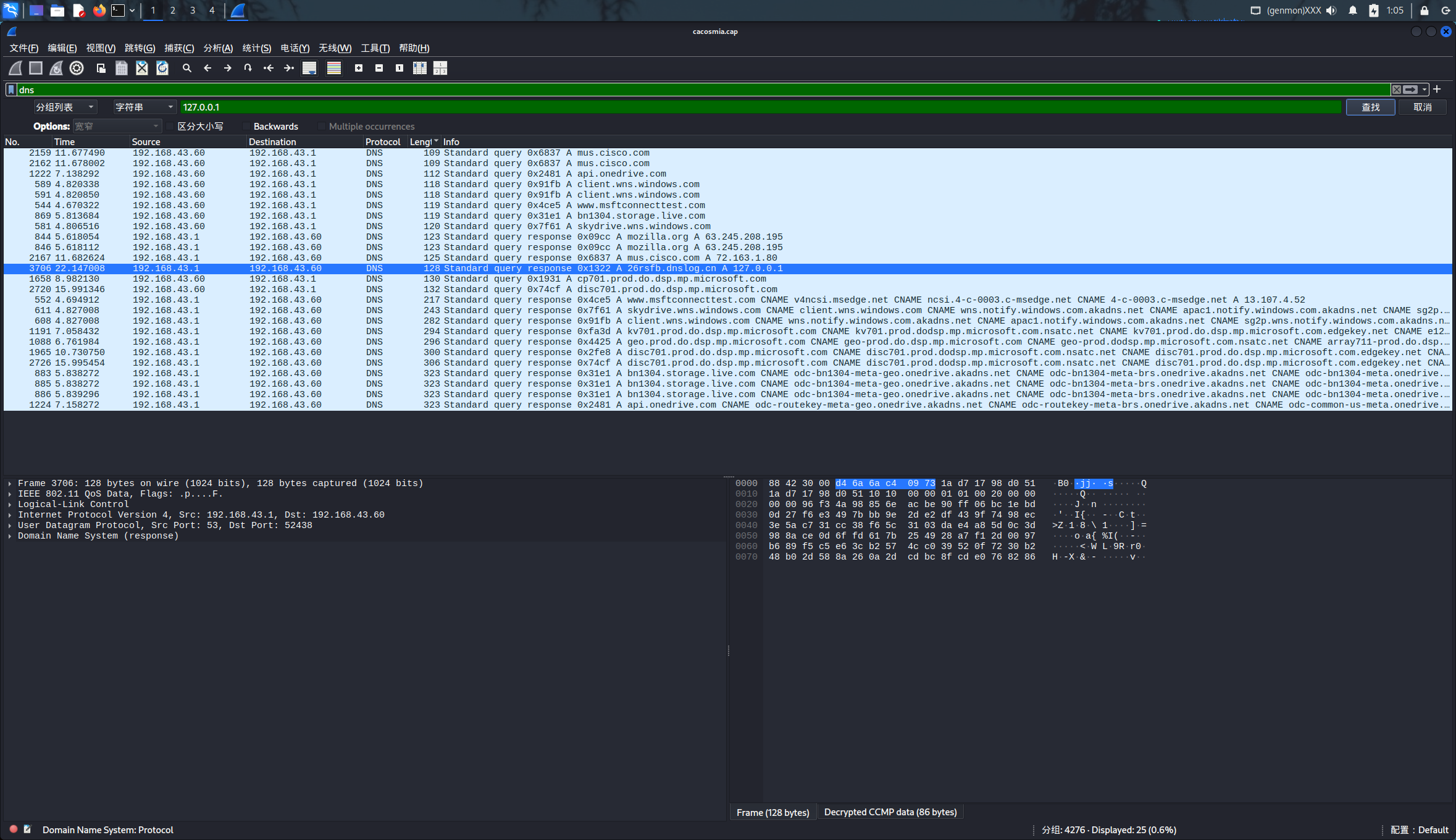

寻找DNS协议,发现有信息

过滤找到本地地址(127.0.0.1)的流量

找到最近一次ping过的网址为26rsfb.dnslog.cn

这个应该就是密码了

在 DNS 记录中,“A 后的域名” 代表DNS 查询所解析的目标域名

输入密码得到flag

flag{f14376d0-793e-4e20-9eab-af23f3fdc158}

更多推荐

已为社区贡献2条内容

已为社区贡献2条内容

所有评论(0)