HackTheBox-Sherlocks系列之CrownJewel-2

然而,你设法删除了转储的文件,将攻击者赶出了域控制器,并恢复了一个干净的快照。注意题干即然说到卷影副本服务的运行状态,我们需要去System的日志里找相关服务启停的日志,我们使用Windows自带的事件查看器筛选事件ID为7036的。首先我们这里是在域环境中,因此可以通过事件ID 4768来确定这个时间,这里一共有3条日志,其中前两条用户名都是DC01$,不符合我们要找的对象,那就是第三条了。通过

故事背景:

Forela 的域环境一片混乱。刚刚又收到域控制器发出的警报,提示 NTDS.dit 数据库被泄露。就在前一天,你还响应了同一个域控制器发出的警报,当时攻击者通过 vssadmin 工具转储了 NTDS.dit。然而,你设法删除了转储的文件,将攻击者赶出了域控制器,并恢复了一个干净的快照。现在他们又通过环境中持久的访问权限,使用域管理员账户访问了域控制器。这一次,他们正在滥用 ntdsutil 来转储数据库。在这些混乱的时刻,帮帮 Forela 吧!

在本主题中涉及到事件ID可以去www.cnblogs.com/HalfwayMousie/p/19146786 这里查看。

-

在使用

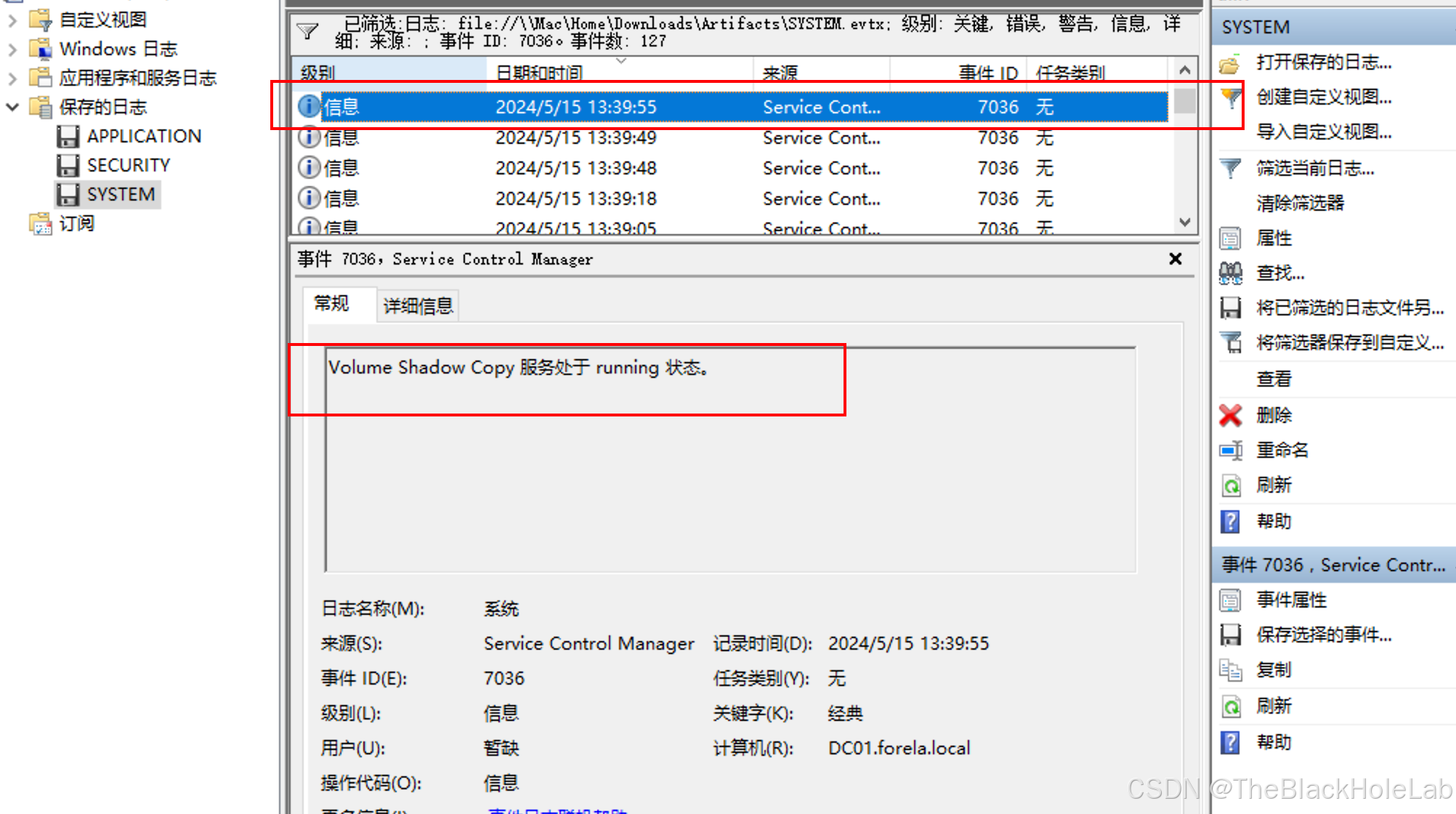

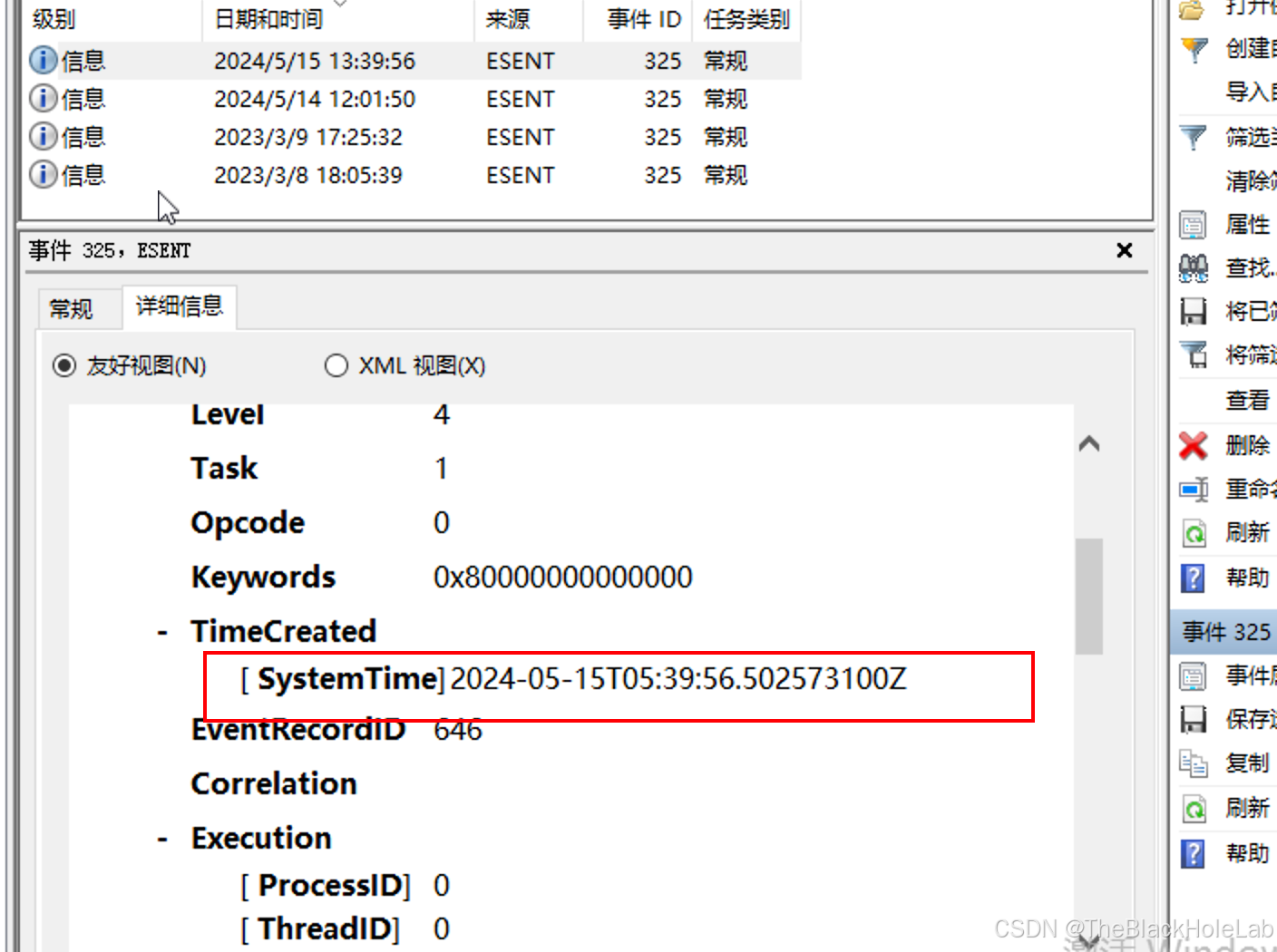

ntdsutil.exe将NTDS转储到磁盘时,它会同时调用微软的卷影副本服务。卷影副本服务进入运行状态的最新时间戳是什么时候?这可能标志着NTDS转储过程的开始。2024-05-15 05:39:55

注意题干即然说到卷影副本服务的运行状态,我们需要去System的日志里找相关服务启停的日志,我们使用Windows自带的事件查看器筛选事件ID为7036的。然后通过时间降序。找Shadow Copy Service相关的内容

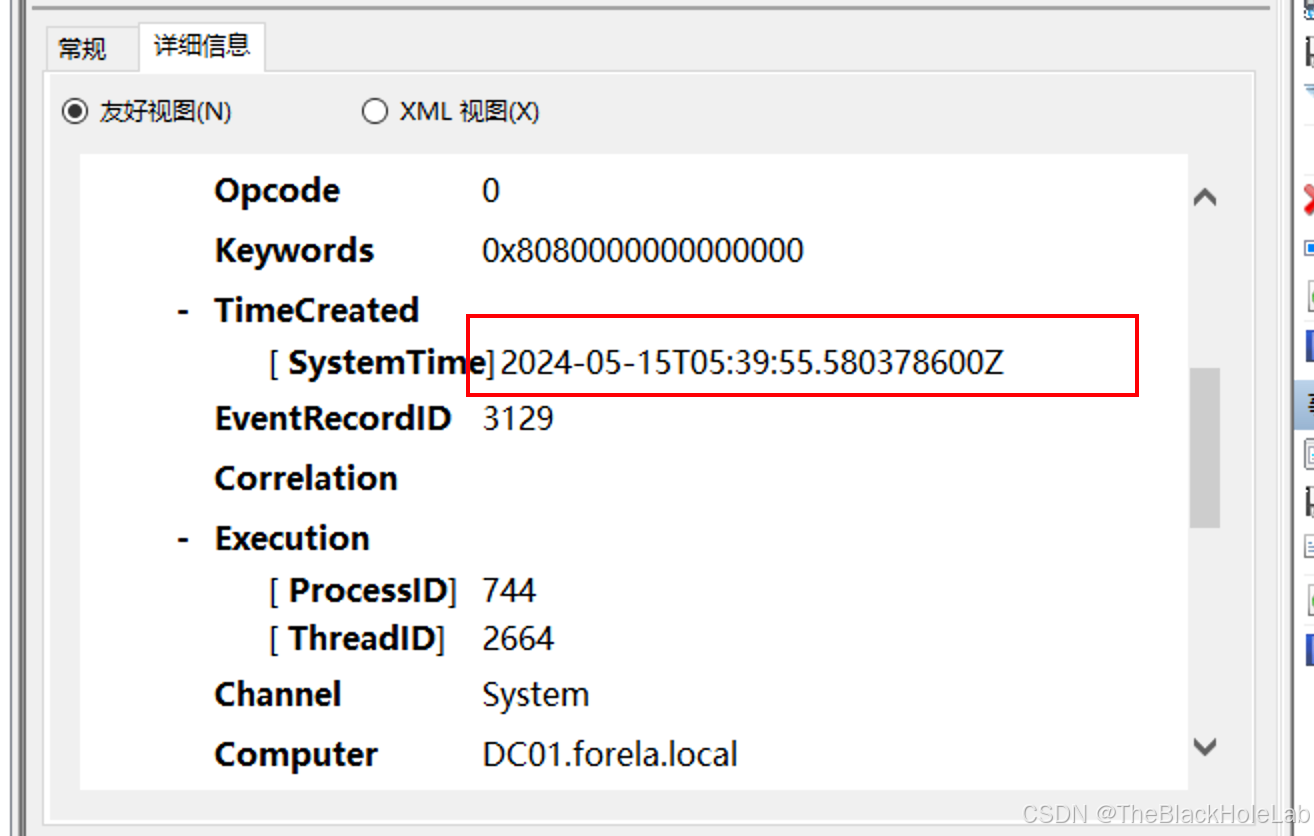

注意这里的时间需要UTC,而不是本地时间,这里有个时区的坑。可以切换到详细信息中的System查看

-

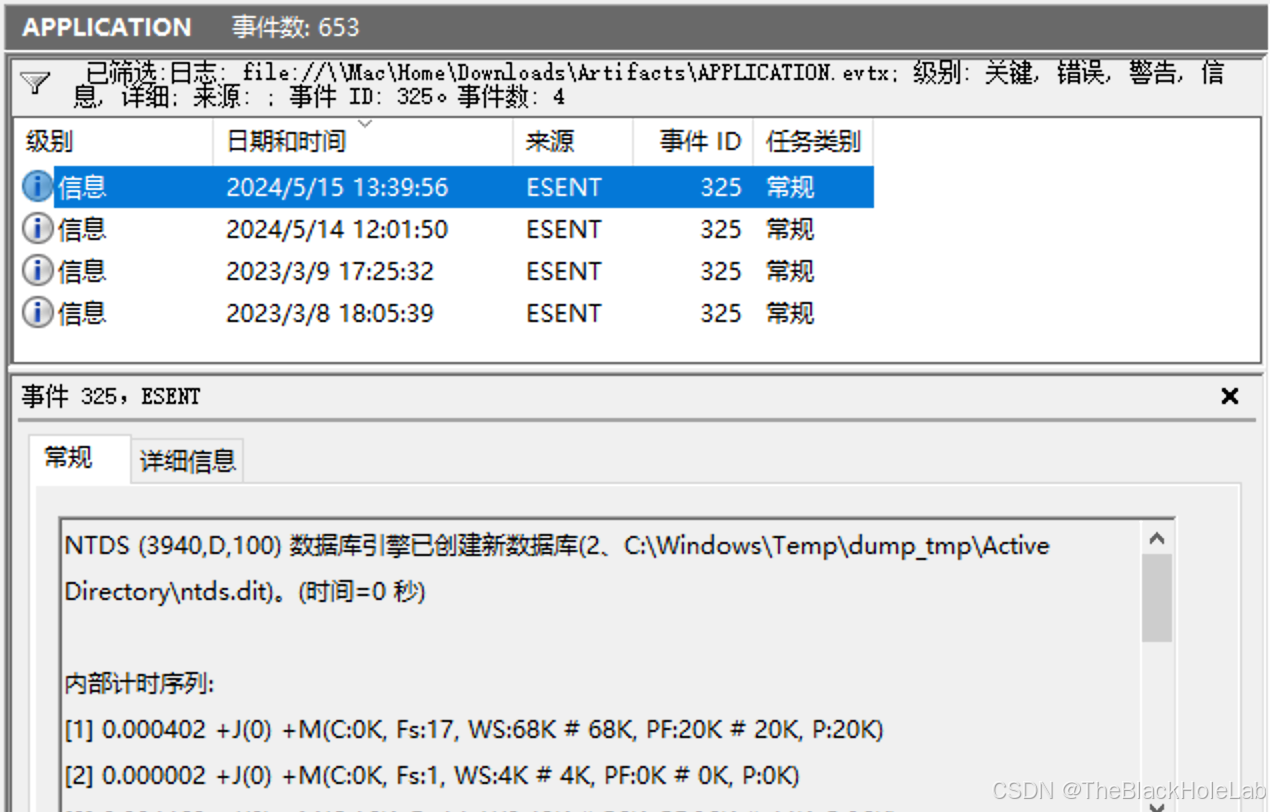

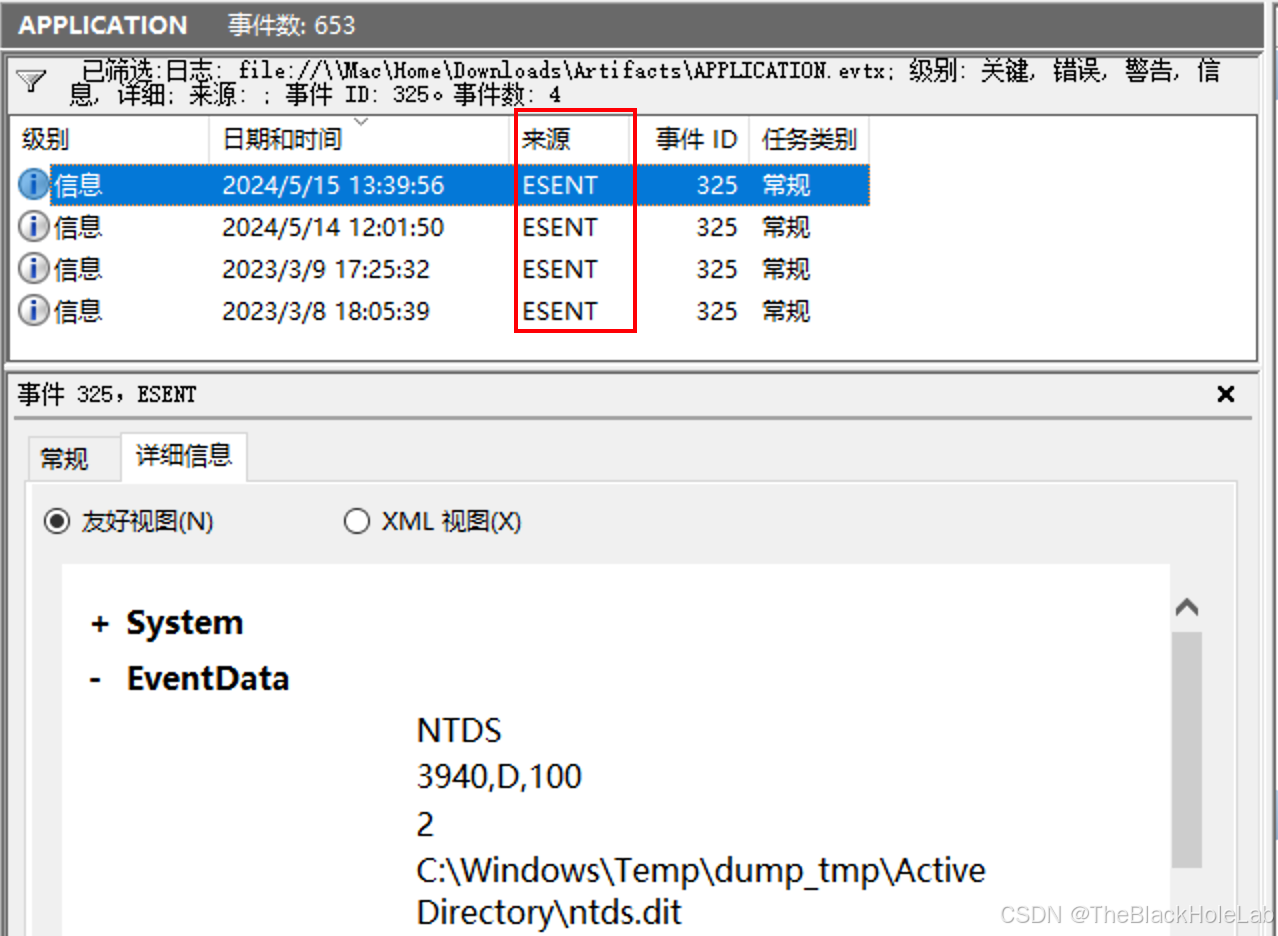

确定转储的NTDS文件的完整路径。

C:\Windows\Temp\dump_tmp\Active Directory\ntds.dit

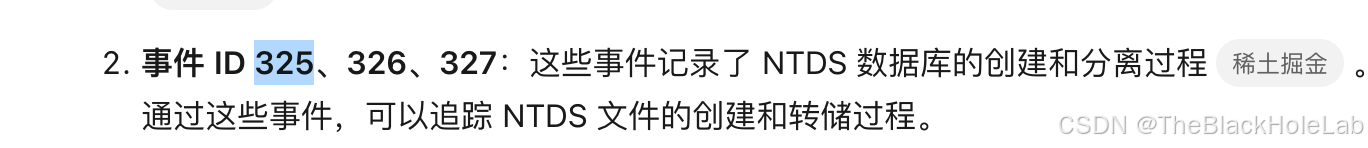

通过题目1得到转储的大概时间,然后我们通过AI搜索相关的事件ID来确定文件的创建日志

5月15号只有一条日志,根据事件描述可以确定这就是我们要找到的答案。

-

数据库转储文件是什么时候在磁盘上创建的?

2024-05-15 05:39:56

至于这一块的时间可以在题2中的详细信息中找到

-

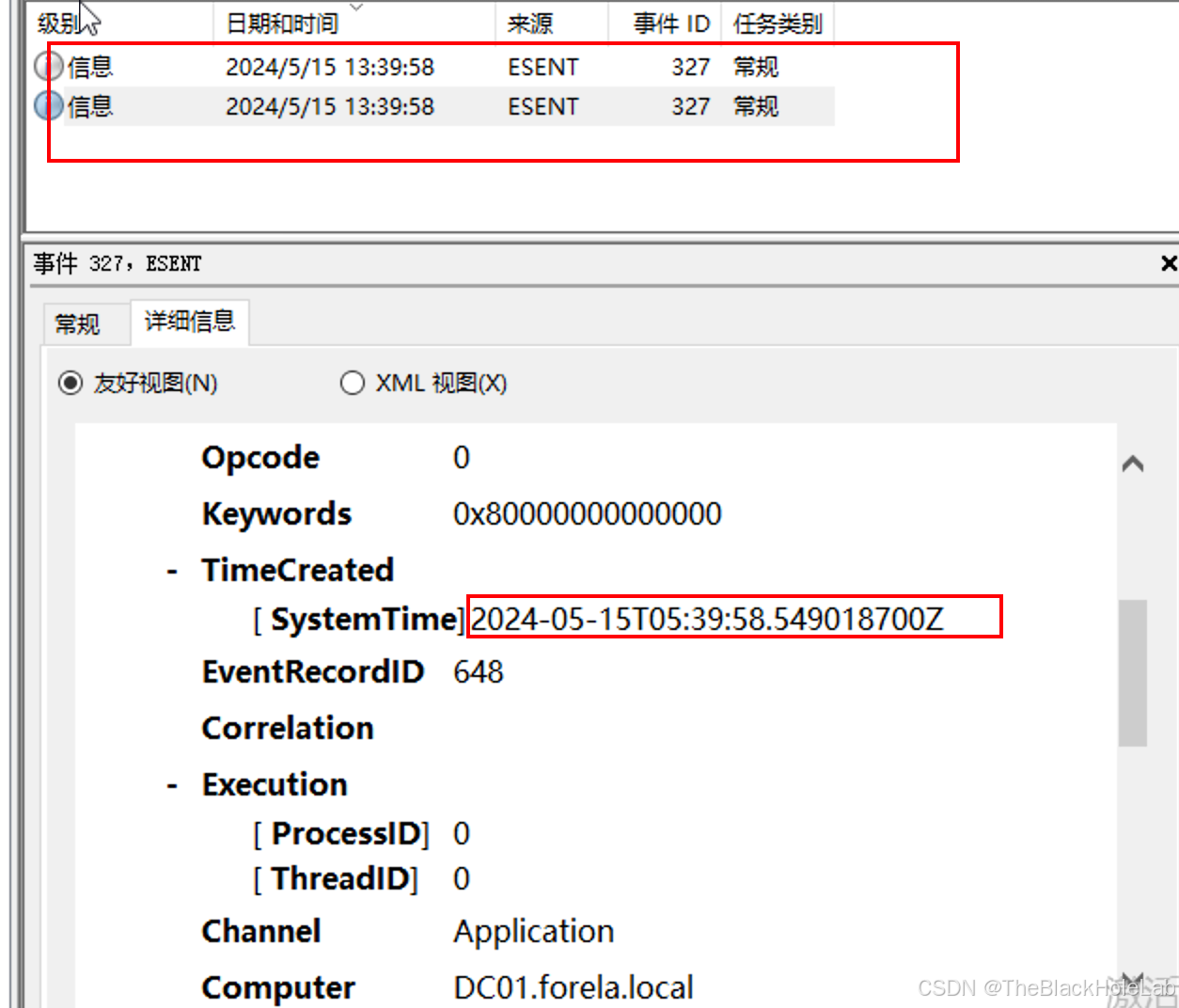

新转储的数据库是什么时候被认为完成且可以使用的?

2024-05-15 05:39:58

被认定完成且可以使用说明转储完成,数据库分离,那我们通过事件ID 327来搜索相关的日志

-

事件日志使用事件源来跟踪来自不同来源的事件。哪个事件源提供数据库状态数据,例如创建和分离的信息?

ESENT

事件源我们可以看题目2中提到的那条事件日志,有个来源项,这就是答案

-

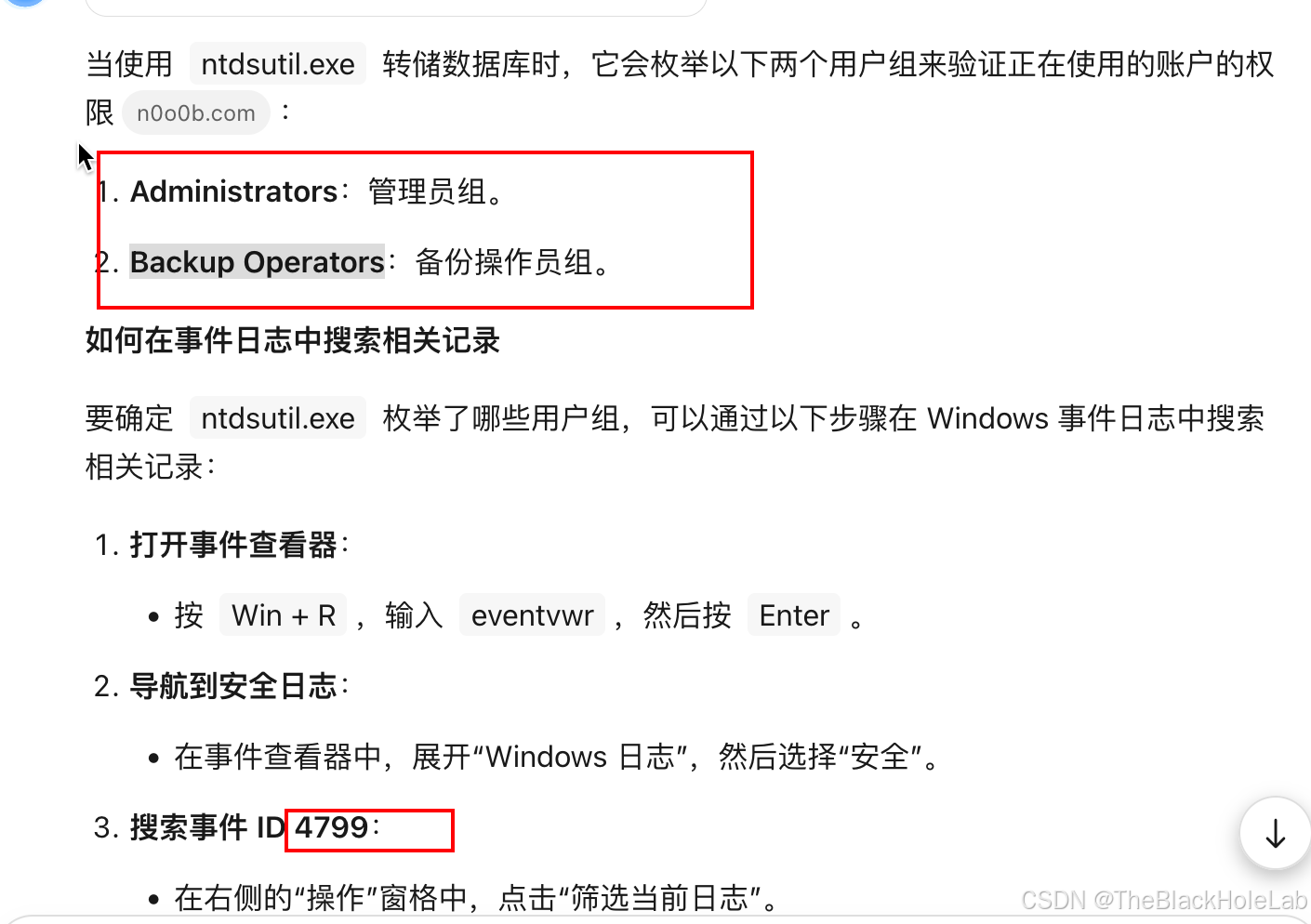

当使用

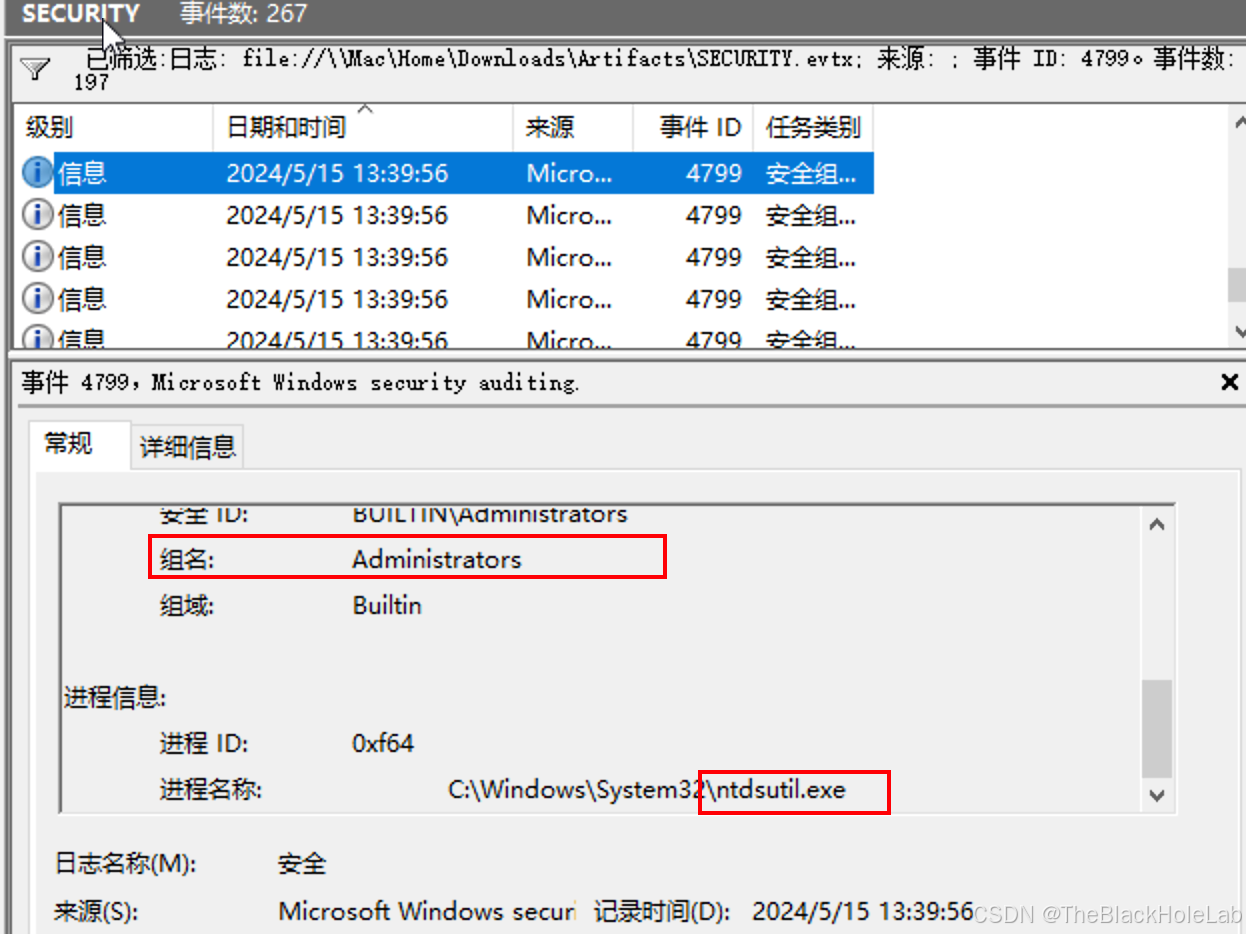

ntdsutil.exe转储数据库时,它会枚举某些用户组来验证正在使用的账户的权限。ntdsutil.exe进程枚举了哪两个用户组?请按字母顺序用逗号和空格连接这两个组。Administrators, Backup Operators

该题目的答案可以通过AI进行搜索,注意逗号后还有个空格

-

现在,你的任务是找到恶意会话的登录时间。使用登录ID,找到用户登录会话开始的时间。

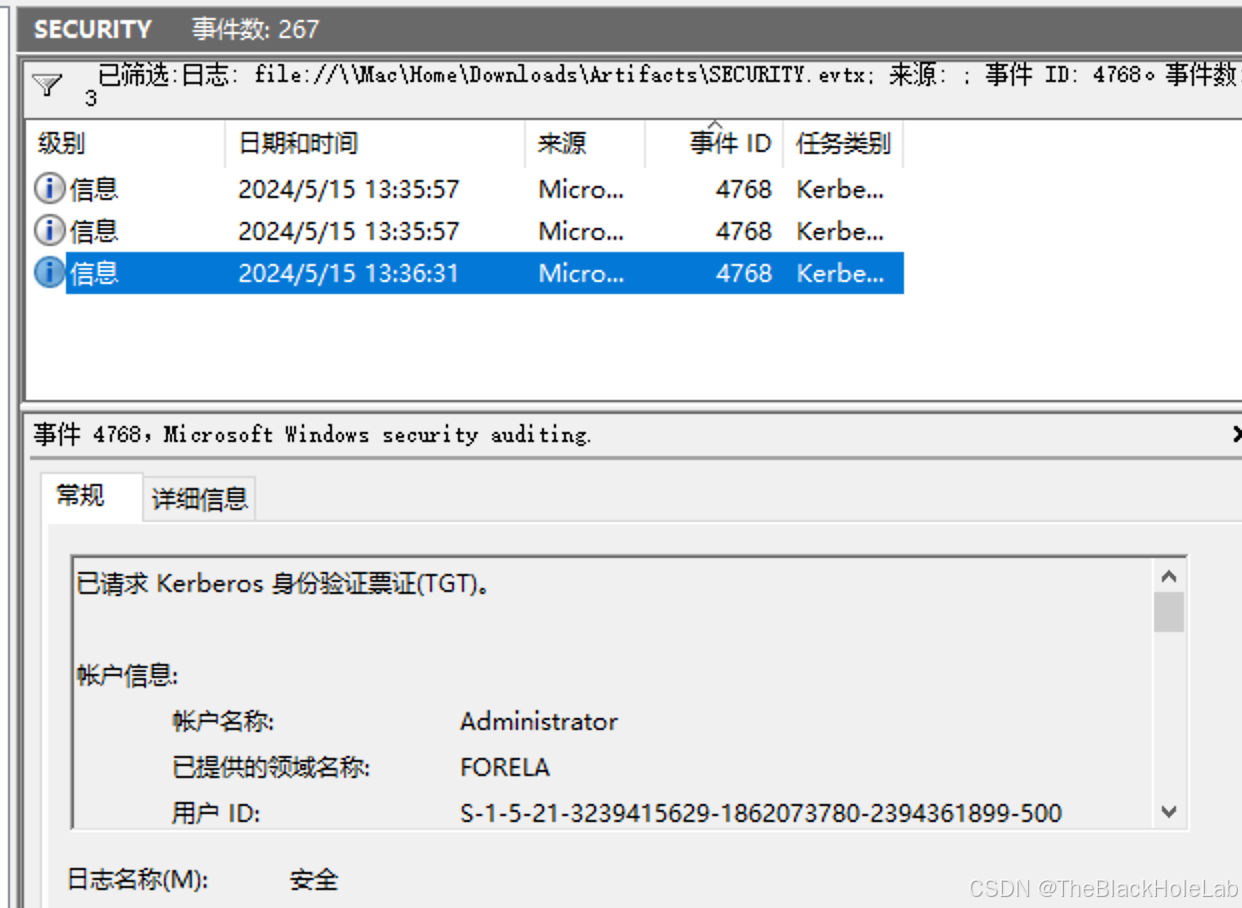

2024-05-15 05:36:31

首先我们这里是在域环境中,因此可以通过事件ID 4768来确定这个时间,这里一共有3条日志,其中前两条用户名都是 DC01$,不符合我们要找的对象,那就是第三条了。

到这里我们就完成了本主题的所有内容,由于博主对windows事件日志相关的内容不是很清楚,期间也是各种查资料。这个还是挺好玩的,虽然题目很简单,但也是给我们提供了一个调查的思路。

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)