2025无密码认证全面崛起:为什么你该彻底告别传统密码?

摘要: 传统密码体系因大规模数据泄露(160亿条凭证曝光)、用户行为缺陷(3.38亿次"123456"弱密码)及防御失效(AI钓鱼攻击成功率90%)陷入三重危机。无密码认证(如Passkey)通过FIDO2标准实现公钥加密与生物识别,将登录成功率提升至98%,并实现零钓鱼攻击风险。主流方案包括Passkey、生物识别、量子SIM卡和硬件密钥,适配不同场景。尽管面临兼容性、隐私等

当160亿条登录凭证组成的“数字钥匙库”在暗网公开传播,当“123456”这样的弱密码在泄露数据中重复出现3.38亿次,传统密码体系的根基已彻底动摇。2025年10月,《The Hacker News》的深度分析直指核心:密码不再是数字身份的守护者,而是网络安全的“阿喀琉斯之踵”,而以Passkey为代表的无密码认证技术,正成为重构数字信任的关键力量。从个人用户到企业机构,告别密码已不是选择题,而是应对现代网络威胁的必然选择。

一、密码时代的终结:三重危机压垮传统认证

传统密码的衰落并非偶然,其固有的设计缺陷在黑客技术迭代中暴露无遗,形成了难以破解的三重危机。

1. 泄露风险:中心化存储的“致命软肋”

密码的中心化存储模式使其成为黑客攻击的集中目标。2025年全球爆发的史上最大规模数据泄露事件中,近160亿条登录凭证被曝光,涵盖Apple ID、Google账号甚至政府服务系统。这些数据并非来自单一漏洞,而是多年泄露事件的“大汇总”,一旦落入黑客手中,即可通过“撞库攻击”批量破解用户跨平台账户。更严峻的是,即使企业采用加密存储,服务器被攻破后,用户凭证仍可能被窃取——这是密码体系无法摆脱的先天缺陷。

2. 用户困境:安全与便捷的“永恒矛盾”

密码策略始终在“复杂性要求”与“记忆可行性”之间摇摆。Gartner调研显示,平均每位用户需管理19个不同账户的密码,73%的用户为方便记忆选择跨平台重用密码。这种“密码疲劳”导致恶性循环:简单密码易被暴力破解,复杂密码则频繁被遗忘——微软数据显示,传统密码用户的登录失败率高达68%,其中多数源于密码遗忘或输入错误。

3. 防御失效:对抗新型攻击的“力不从心”

面对AI驱动的钓鱼攻击和社会工程学手段,密码防御形同虚设。黑客通过生成式AI伪造的“账户异常”邮件,能以90%以上的逼真度诱导用户泄露密码;即使启用多因素认证(MFA),依赖短信验证码的传统方案仍难逃“短信嗅探”攻击。2025年上半年,全球40%的账户盗用事件中,黑客均通过窃取验证码绕过了密码防护。

二、无密码认证:技术重构信任的三大核心逻辑

无密码认证并非简单取消密码,而是用“你拥有的设备”和“你是谁的生物特征”替代“你知道的密码”,通过FIDO2等国际标准构建全新安全范式。其核心优势体现在三个维度:

1. 安全升维:从“凭证防护”到“身份确权”

无密码认证的技术基石是FIDO2框架下的公钥密码学体系,通过“公私钥对”实现身份验证:

- 注册阶段:用户设备生成唯一的密钥对,公钥上传至服务端,私钥则加密存储在设备安全区域(如苹果Secure Enclave、Windows TPM 2.0芯片);

- 认证阶段:服务端发送加密挑战,用户通过生物识别(指纹/面容)或PIN授权设备用私钥签名响应,整个过程私钥从未脱离设备。

这种机制从根本上阻断了凭证窃取路径:即使服务端被攻破,黑客拿到的公钥无法反推私钥;面对钓鱼攻击,因私钥与特定域名绑定,虚假网站无法通过验证。Google测试显示,采用Passkey的账户遭遇钓鱼攻击的成功率为0,而密码账户的成功率高达23%。

2. 体验优化:从“繁琐操作”到“一键验证”

无密码认证彻底终结了“记忆-输入-找回”的恶性循环。在支持Passkey的平台,用户登录仅需两步:点击“用Passkey登录”,通过设备生物识别确认身份,全程耗时不足2秒。这种极简体验带来了显著的效率提升:微软数据显示,Passkey用户的登录成功率高达98%,较传统密码提升近3倍。

针对多设备场景,Passkey通过端到端加密实现跨设备同步——苹果用户可通过iCloud钥匙串在iPhone、Mac间无缝切换,安卓用户则借助Google账户同步凭证,无需重复配置。中国电信推出的“免密+量子”双认证更将便捷性推向极致:用户在银行、政务场景只需点击“认证”按钮,系统通过量子SIM卡完成身份核验与数据加密,无需携带U盾或等待验证码。

3. 成本降低:从“被动止损”到“主动增效”

对企业而言,无密码认证大幅削减了密码管理的隐性成本。Forrester测算显示,部署无密码认证的企业平均每年可节省110万美元客服开支,主要源于密码重置请求减少90%以上。佛罗里达州的First Citrus银行在部署FIDO认证后,不仅消除了员工在共享工作站的密码输入负担,还将IT支持响应时间缩短75%。

从安全止损角度,IDC研究表明,2023年采用无密码认证的企业,账户盗用损失减少12%,安全事件处理成本降低18%。这种“安全-体验-成本”的三角平衡,是密码体系从未实现的突破。

三、主流无密码方案:技术路径与场景适配

2025年的无密码认证已形成多技术路线并存的格局,不同方案适配不同用户需求:

| 方案类型 | 技术核心 | 代表案例 | 适用场景 | 优势与局限 |

|---|---|---|---|---|

| Passkey通行密钥 | FIDO2/WebAuthn标准+公私钥加密 | 谷歌账户、GitHub、Cloudflare | 个人用户、开发者平台 | 跨平台兼容强,支持云同步;依赖设备安全芯片 |

| 生物识别认证 | 指纹/面容识别+本地安全存储 | 苹果Face ID、Windows Hello | 移动设备、PC端登录 | 体验极致便捷;存在极低误识率(FAR≈0.1%) |

| 量子SIM卡认证 | 量子密钥分发+运营商级身份核验 | 中国电信天翼账号双认证系统 | 金融交易、政务服务 | 安全等级达银行金库级;需更换量子SIM卡 |

| 硬件安全密钥 | 物理设备存储私钥+按钮授权 | YubiKey、Google Titan Key | 高敏感账户(企业高管、记者) | 抗设备漏洞与恶意软件;需随身携带硬件 |

这些方案并非互斥:Google高级保护计划已支持“Passkey为主+硬件密钥为辅”的组合模式,普通场景用Passkey保障便捷性,敏感操作启用硬件密钥增强防护。

四、落地挑战与实施指南:从试点到规模化应用

尽管优势显著,无密码认证的全面普及仍面临技术兼容、用户习惯等挑战。但通过科学规划,个人与企业均可平稳完成转型。

1. 三大核心挑战及应对

- 兼容性问题:部分老旧系统不支持WebAuthn API。解决方案:采用“渐进式迁移”策略,先在新业务系统部署无密码认证,对旧系统通过代理工具实现协议转换。

- 隐私担忧:生物特征数据存在泄露风险。应对措施:采用差分隐私技术加密存储生物特征模板,遵循GDPR、《个人信息保护法》等法规,获取用户单独同意。

- 成本门槛:中小企业部署硬件或升级系统预算有限。替代方案:优先采用基于现有设备的Passkey方案,无需额外采购硬件;选择“按需付费”的云认证服务降低初期投入。

2. 个人用户实施步骤

- 优先激活高频账户:首先为谷歌、苹果、微软等生态核心账户配置Passkey,通过官方设置入口完成密钥创建(需设备支持安全芯片);

- 开启跨设备同步:在iOS设备中启用iCloud钥匙串加密同步,安卓设备通过Google账户同步,确保多设备无缝使用;

- 高敏感场景强化:对金融、加密货币账户,搭配硬件安全密钥(如YubiKey),启用“Passkey+硬件密钥”双重验证;

- 清理遗留密码:通过密码管理器导出重复使用的密码,逐一替换为无密码认证,最后禁用旧密码登录选项。

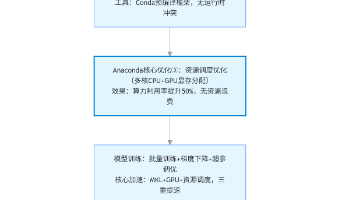

3. 企业部署框架

- 评估阶段(1-2个月):审计现有系统兼容性,优先选择SaaS应用(如Microsoft 365)试点,这些平台已原生支持FIDO2;

- 试点阶段(3-4个月):在IT、财务等核心部门部署Passkey,收集用户反馈优化流程,同步开展安全培训;

- 推广阶段(5-6个月):全公司推行“密码+无密码”双轨制,设置6个月过渡期后关闭纯密码登录;

- 优化阶段:接入威胁情报平台,监控异常认证行为;对高权限账户强制要求硬件密钥认证。

结语:无密码时代的信任重构

2025年的网络安全战场,身份认证正从“密码防御战”转向“身份确权战”。Passkey等无密码技术的崛起,不仅解决了密码的固有缺陷,更重新定义了数字信任的底层逻辑——安全不再依赖用户记忆的复杂字符串,而是源于设备与生物特征的唯一确定性。

从谷歌、苹果等科技巨头的全面支持,到中国电信的量子级认证创新,无密码认证已从技术概念落地为规模化应用。对个人而言,告别密码是拥抱更便捷安全数字生活的开始;对企业而言,这是构建零信任架构的关键一步。正如网络安全专家所言:“密码的终结不是技术的终点,而是数字信任的新起点。”在这场身份认证的革命中,早一步转型,就多一分安全主动权。

更多推荐

已为社区贡献252条内容

已为社区贡献252条内容

所有评论(0)