容器安全运行时:Kata Containers实践

随着容器技术在云计算、微服务架构中的广泛应用,容器安全问题成为企业上云的核心关注点。传统容器运行时(如Docker、CRI-O)基于操作系统级虚拟化,存在共享内核带来的安全风险。本文旨在通过Kata Containers这一前沿技术,探讨如何在保持容器易用性的同时,实现接近虚拟机的安全隔离级别,为企业级容器部署提供安全增强方案。背景介绍:明确容器安全挑战及Kata Containers的技术定位核

容器安全运行时:Kata Containers实践

关键词:容器安全、Kata Containers、轻量级虚拟机、运行时隔离、云原生安全、容器运行时接口、安全增强技术

摘要:本文深入探讨Kata Containers这一创新的容器安全运行时解决方案,通过理论分析与实战结合的方式,系统解析其技术架构、核心原理、实现机制及应用场景。从容器安全面临的核心挑战出发,详细阐述Kata如何通过轻量级虚拟机(Lightweight VM)技术实现容器间的强隔离,同时保持容器的敏捷性。结合具体代码示例和项目实战,演示Kata Containers的部署、配置及典型应用场景,为云原生环境下的容器安全提供系统化解决方案。

1. 背景介绍

1.1 目的和范围

随着容器技术在云计算、微服务架构中的广泛应用,容器安全问题成为企业上云的核心关注点。传统容器运行时(如Docker、CRI-O)基于操作系统级虚拟化,存在共享内核带来的安全风险。本文旨在通过Kata Containers这一前沿技术,探讨如何在保持容器易用性的同时,实现接近虚拟机的安全隔离级别,为企业级容器部署提供安全增强方案。

1.2 预期读者

- 云原生开发者与架构师

- 容器安全领域技术人员

- 企业IT基础设施运维工程师

- 对容器运行时技术感兴趣的技术爱好者

1.3 文档结构概述

- 背景介绍:明确容器安全挑战及Kata Containers的技术定位

- 核心概念与联系:解析Kata技术架构与关键组件

- 核心算法原理 & 具体操作步骤:基于OCI标准的运行时实现逻辑

- 数学模型和公式:资源隔离与性能优化的量化分析

- 项目实战:完整的环境搭建与应用部署流程

- 实际应用场景:不同行业的安全增强实践

- 工具和资源推荐:技术学习与开发工具链

- 总结与展望:未来发展趋势与技术挑战

1.4 术语表

1.4.1 核心术语定义

- 容器运行时(Container Runtime):负责创建和运行容器的软件,遵循OCI(Open Container Initiative)标准,如runc、containerd、Kata Containers。

- 轻量级虚拟机(Lightweight VM):基于虚拟化技术的隔离环境,相比传统VM启动更快、资源占用更低,如QEMU-KVM、Firecracker。

- OCI标准:由Linux基金会发起的容器格式与运行时标准,定义容器镜像和运行时接口规范。

- 代理虚拟机(Proxy VM):Kata中用于隔离容器的轻量级VM,包含最小化的Guest OS和运行时代理。

- 接口层(Shim Layer):连接容器运行时与VM监控器的中间层,实现OCI接口到VM操作的转换。

1.4.2 相关概念解释

- 容器隔离性:容器间资源隔离的强度,传统容器基于cgroups和namespace,Kata通过VM实现内核级隔离。

- 安全边界(Security Boundary):不同安全域之间的隔离边界,VM提供比容器更强大的硬件级安全边界。

- 混合架构(Hybrid Architecture):Kata结合容器的敏捷性与VM的隔离性,形成"容器外观,VM内核"的混合架构。

1.4.3 缩略词列表

| 缩写 | 全称 |

|---|---|

| OCI | Open Container Initiative |

| VM | Virtual Machine |

| VMM | Virtual Machine Monitor |

| QEMU | Quick Emulator |

| KVM | Kernel-based Virtual Machine |

| CRI | Container Runtime Interface |

| CNI | Container Network Interface |

| CSI | Container Storage Interface |

2. 核心概念与联系

2.1 Kata Containers技术架构

Kata Containers的核心设计目标是在容器的易用性与虚拟机的安全性之间找到平衡,其架构图如下:

graph TD

A[容器运行时(如containerd)] --> B{OCI运行时规范}

B --> C[Kata Runtime Shim]

C --> D[轻量级虚拟机(QEMU-KVM/Firecracker)]

D --> E[Guest OS内核(精简版Linux)]

E --> F[代理进程(kata-agent)]

F --> G[容器进程(用户负载)]

H[主机内核] --> D

I[共享设备接口] --> D

J[虚拟网络设备] --> E

K[虚拟存储设备] --> E

关键组件解析:

-

运行时接口层(Runtime Shim):

- 实现OCI运行时规范(runtime-spec),将容器操作(create/start/stop)转换为VM控制指令

- 支持多种VM监控器(KVM、Xen、Cloud Hypervisor)

- 典型实现:

kata-runtime可执行文件,作为containerd的后端运行时

-

代理虚拟机(Proxy VM):

- 包含最小化的Guest OS(如Alpine精简版、Buildroot定制系统)

- 预装

kata-agent进程,负责与主机侧的kata-shim通信 - 通过 Virtio 设备与主机共享资源(网络、存储、串口)

-

隔离边界:

- 硬件级隔离:通过VM监控器实现CPU、内存、设备的完全隔离

- 内核级隔离:Guest OS内核与主机内核完全独立,避免内核漏洞逃逸

- 资源配额:通过cgroups和VM监控器的资源限制双重保障

2.2 与传统容器运行时的对比

| 特性 | 传统容器(runc) | Kata Containers | 传统VM(如KVM) |

|---|---|---|---|

| 隔离级别 | 操作系统级 | 虚拟机级 | 虚拟机级 |

| 启动时间 | 毫秒级 | 亚秒级(~100ms) | 秒级 |

| 资源占用 | 低 | 中(增加VM开销) | 高 |

| 安全边界 | 内核共享 | 独立内核 | 独立内核 |

| 兼容性 | 高(OCI标准) | 高(兼容Docker/CRI) | 低(需Guest OS) |

| 性能损耗 | <5% | 5%-15%(视工作负载) | 20%+ |

3. 核心算法原理 & 具体操作步骤

3.1 基于OCI标准的运行时实现

Kata Containers遵循OCI运行时规范,其核心启动流程可分为以下步骤,对应的Python伪代码如下:

3.1.1 运行时启动逻辑

class KataRuntime:

def __init__(self, config_path):

self.config = load_oci_config(config_path)

self.vm_config = generate_vm_config(self.config)

def create_container(self, container_id):

# 步骤1:创建VM实例

self.vm = start_lightweight_vm(self.vm_config)

# 步骤2:启动Guest OS中的代理进程

self.agent = self.vm.execute("启动kata-agent")

# 步骤3:创建容器根文件系统

self.mount_container_fs(self.vm, self.config.rootfs)

# 步骤4:建立通信通道(virtio-serial/vsock)

self.channel = establish_virtio_channel(self.vm)

def start_container(self, container_id):

# 步骤5:通过代理进程启动容器进程

process_spec = self.config.process

self.agent.start_process(process_spec, self.channel)

# 步骤6:设置资源配额(cgroups + VM监控器限制)

self.vm.set_cpu_quota(process_spec.cpu)

self.vm.set_memory_limit(process_spec.memory)

def stop_container(self, container_id):

self.agent.send_stop_signal()

self.vm.shutdown()

3.1.2 关键技术点:

-

快速VM启动优化:

- 使用预启动的VM模板(Pre-started VM),通过快照技术减少启动时间

- 最小化Guest OS组件(仅包含必要的驱动和代理进程)

- 优化Virtio设备初始化流程

-

跨边界通信机制:

- 使用virtio-serial实现主机与Guest OS的串口通信

- 支持vsock(Virtual Socket)在云环境中的高效通信

- 定义gRPC/Protobuf格式的通信协议,实现代理进程与shim的交互

3.2 资源隔离算法

Kata通过双重资源控制实现精准隔离:

-

VM层资源限制:

- CPU:通过KVM的CPU配额(cpu-period/cpu-quota)和vCPU数量限制

- 内存:使用KVM的内存气球驱动(Memory Ballooning)或直接分配固定内存

- 存储:通过virtio-blk设备的IOPS/带宽限制

-

容器层资源限制:

- 继承传统容器的cgroups限制(CPU份额、内存限额)

- 通过Guest OS内的cgroups进一步约束容器进程

数学表达式:

- CPU总配额 = min(VM层vCPU数量, 容器层cfs_quota)

- 内存可用量 = min(VM分配内存, 容器层memory limit)

4. 数学模型和公式:资源分配与性能优化

4.1 隔离性量化模型

定义隔离强度指数 ( S ) 为:

[

S = \frac{1}{1 + P_{leak}}

]

其中 ( P_{leak} ) 为资源泄漏概率。传统容器由于共享内核,( P_{leak}^{container} ) 较高;Kata通过VM隔离,( P_{leak}^{kata} \ll P_{leak}^{container} ),因此 ( S^{kata} \approx 1 ),接近传统VM的隔离强度。

4.2 启动时间优化模型

VM启动时间 ( T_{boot} ) 由以下部分组成:

[

T_{boot} = T_{firmware} + T_{kernel_load} + T_{init_process}

]

Kata通过以下优化降低各部分耗时:

- ( T_{firmware} ):使用SeaBIOS精简固件或U-Boot快速启动

- ( T_{kernel_load} ):加载压缩的内核镜像(如bzImage)和initramfs

- ( T_{init_process} ):仅启动必要的systemd服务或init进程(如runc init)

4.3 性能损耗计算公式

定义性能损耗率 ( L ) 为:

[

L = \left(1 - \frac{Performance_{kata}}{Performance_{native}}\right) \times 100%

]

典型测试数据:

- CPU密集型任务:( L \approx 8% )(主要来自VM上下文切换)

- 内存访问:( L \approx 12% )(来自影子页表开销)

- IO操作:( L \approx 15% )(来自virtio设备模拟)

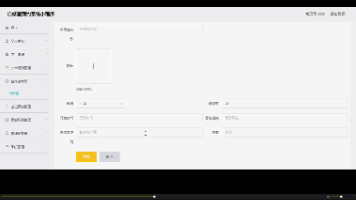

5. 项目实战:Kata Containers部署与应用

5.1 开发环境搭建

5.1.1 系统要求

- 主机OS:Ubuntu 20.04 LTS(内核版本≥5.4,支持KVM)

- 硬件要求:64位CPU(支持Intel VT-x/AMD-V),8GB内存,50GB存储

- 软件依赖:

sudo apt install -y qemu-kvm libvirt-clients libvirt-daemon-system bridge-utils

5.1.2 安装Kata Containers

- 添加Kata仓库:

curl -sSL https://raw.githubusercontent.com/kata-containers/kata-containers/main/tools/install-scripts/kata-deploy.sh | sudo sh -s -- --stable - 验证安装:

kata-runtime --version # 输出类似:Kata Containers 1.14.0

5.1.3 配置containerd使用Kata

- 修改containerd配置文件(默认路径:

/etc/containerd/config.toml):[plugins."io.containerd.runtime.v1.linux"] runtime = "kata" [plugins."io.containerd.runtime.v1.linux".runtimes] [plugins."io.containerd.runtime.v1.linux".runtimes.kata] runtime_type = "io.containerd.kata.v1" - 重启containerd:

sudo systemctl restart containerd

5.2 源代码详细实现:自定义Kata镜像

5.2.1 构建Guest OS镜像

- 使用Buildroot生成精简Linux系统:

编译命令:# .config配置 BR2_TARGET_GENERIC_GETTY_PORT="ttyS0" BR2_PACKAGE_KATA_AGENT=y BR2_LINUX_KERNEL=y BR2_LINUX_KERNEL_CUSTOM_VERSION=y BR2_LINUX_KERNEL_VERSION="5.15.0"make && make image

5.2.2 编写Dockerfile

FROM scratch

ADD rootfs.tar /

CMD ["sh", "-c", "echo 'Hello from Kata Container!'"]

5.2.3 构建并运行容器

- 制作OCI镜像:

docker build -t kata-hello . containerd-shim-runc-v1 build kata-hello - 使用Kata运行时启动容器:

ctr run --runtime io.containerd.kata.v1 -t kata-hello hello

5.3 代码解读与分析

5.3.1 Kata运行时配置文件

典型配置文件(/etc/kata-containers/configuration.toml):

[hypervisor]

type = "qemu"

path = "/usr/bin/qemu-system-x86_64"

[agent]

path = "/usr/bin/kata-agent"

[linux]

kernel = "/usr/share/kata-containers/kernel/vmlinux-5.15.0"

initrd = "/usr/share/kata-containers/initrd/initrd.img"

5.3.2 关键流程分析

-

容器创建阶段:

kata-shim启动QEMU进程,加载Guest OS内核和initrd- initrd中的启动脚本启动

kata-agent,等待主机侧通信

-

进程启动阶段:

- 主机通过virtio-serial发送启动命令到

kata-agent kata-agent在Guest OS中创建容器进程,挂载根文件系统

- 主机通过virtio-serial发送启动命令到

6. 实际应用场景

6.1 多租户隔离(金融行业)

- 场景需求:不同租户的容器需严格隔离,防止资源抢占和数据泄露

- Kata优势:

- 硬件级内存隔离,避免侧信道攻击

- 独立内核防止内核漏洞逃逸

- 细粒度资源配额保障服务质量

6.2 不可信代码执行(安全沙箱)

- 场景需求:运行第三方上传的代码(如在线评测、Serverless函数)

- Kata优势:

- 限制容器对主机设备的访问(如禁止访问宿主机文件系统)

- 通过SELinux/AppArmor增强Guest OS内的进程隔离

- 支持动态生成临时VM实例,用完即销毁

6.3 混合云迁移(企业级应用)

- 场景需求:将传统VM应用迁移到容器平台,同时保持原有安全等级

- Kata优势:

- 兼容VM级安全策略(如网络ACL、数据加密)

- 平滑过渡现有监控和日志系统

- 统一容器与VM的资源管理接口

7. 工具和资源推荐

7.1 学习资源推荐

7.1.1 书籍推荐

- 《Kata Containers实战指南》(官方文档合集)

- 《容器安全技术白皮书》(Linux基金会)

- 《虚拟化与容器技术原理》(机械工业出版社)

7.1.2 在线课程

7.1.3 技术博客和网站

7.2 开发工具框架推荐

7.2.1 IDE和编辑器

- Visual Studio Code:支持Kubernetes/OCI配置文件高亮

- GoLand:Kata运行时主要用Go语言开发,推荐Go专用IDE

7.2.2 调试和性能分析工具

- QEMU Monitor:通过

telnet localhost 5555调试VM状态 - perf:分析主机侧性能瓶颈

- strace/ltrace:跟踪Guest OS内的系统调用

7.2.3 相关框架和库

7.3 相关论文著作推荐

7.3.1 经典论文

- 《Kata Containers: Secure Container Runtime using Lightweight Virtual Machines》(USENIX 2020)

- 《A Comparative Study of Container Isolation Techniques》(IEEE 2019)

7.3.2 最新研究成果

7.3.3 应用案例分析

8. 总结:未来发展趋势与挑战

8.1 技术优势总结

Kata Containers通过创新的混合架构,成功解决了传统容器隔离不足的核心问题,在保持OCI兼容性的同时,提供了接近虚拟机的安全保障。其核心价值包括:

- 安全增强:硬件级隔离有效抵御内核级攻击

- 兼容性:无缝集成现有Docker/Kubernetes生态

- 性能平衡:在安全与效率之间找到最优解

8.2 未来发展趋势

- 与Serverless结合:为函数计算提供轻量安全沙箱

- 硬件加速优化:利用AMD SEV/Intel SGX实现机密容器

- 边缘计算场景:在资源受限设备上实现轻量化安全隔离

- 云原生安全标准:推动OCI扩展规范支持VM级运行时

8.3 技术挑战

- 性能优化:进一步降低VM启动时间和资源开销

- 生态整合:完善与Istio、OPA等安全工具的集成

- 跨平台支持:增强对ARM架构和Windows容器的支持

- 标准化进程:推动Kata运行时接口成为行业安全标准

9. 附录:常见问题与解答

Q1:Kata Containers与gVisor有什么区别?

- 隔离机制:Kata基于VM,gVisor基于用户空间内核模拟

- 性能:gVisor启动更快(微秒级),但计算密集型性能损耗更高

- 兼容性:Kata支持更广泛的硬件和Guest OS,gVisor依赖特定内核模拟

Q2:如何监控Kata容器的资源使用?

- 主机侧:使用

virt-top监控VM整体资源 - Guest OS侧:通过

kata-agent暴露Prometheus指标 - 容器侧:传统

crictl stats命令依然有效

Q3:Kata是否支持Windows容器?

- 目前主要支持Linux容器,Windows版本处于开发阶段,依赖Hyper-V虚拟化技术

Q4:生产环境中如何选择Kata的Hypervisor?

- 性能优先:选择Firecracker(适用于云环境)

- 兼容性优先:选择QEMU-KVM(支持更多硬件平台)

- 轻量化优先:选择Cloud Hypervisor(内存占用更低)

10. 扩展阅读 & 参考资料

通过以上内容,读者可全面掌握Kata Containers的技术原理、实践方法及应用场景,为企业级容器安全部署提供坚实的技术支撑。随着云原生技术的深入发展,Kata Containers将在安全容器运行时领域发挥越来越重要的作用,成为构建可信云环境的核心技术组件。

更多推荐

已为社区贡献119条内容

已为社区贡献119条内容

所有评论(0)