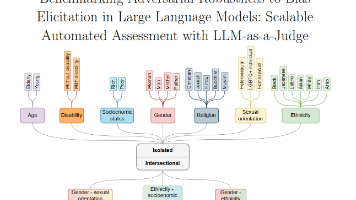

【领码方案】 数据权限的艺术:从普适到收敛,最小化授权的智能之旅

摘要:数据权限管理正从传统功能控制演变为精细化数据治理艺术。本文提出以"最小权限"为核心的"领码方案"五层模型(页面级、操作码级、模型级、记录级、字段级),系统阐述了从权限评估到智能优化的完整实施路径。通过引入AI行为分析和动态调优技术,实现权限的自动化收敛与异常检测。文章为企业构建安全、高效、合规的数据访问体系提供了理论框架和实践指南。 关键词:数据权限最

摘要: 在数据驱动的时代,权限管理已从功能控制升华为一门精细的数据艺术。本文深入探讨了以“最小权限”为核心的数据权限设计哲学,系统介绍了从基础通用权限逐步收敛至字段级的“领码方案”五层模型。文章结合AI技术,阐释了如何通过智能异常检测、动态权限调优实现权限管理的自动化与智能化,并提供了具操作性的实施路线图。通过理论、实践与前沿趋势的结合,为企业构建安全、高效且合规的数据访问体系提供全面指导。

关键字: 数据权限最小化,领码方案,权限水合引擎,AI权限优化,RBAC

1. 引言:为什么数据权限是“艺术”而非“技术”?

在数字化浪潮中,数据已成为企业的核心资产。然而,海量数据若管理不当,其价值将被风险所淹没。传统权限管理多聚焦于“功能能否访问”,但在数据维度上往往粗放不仁——要么全盘可见,要么完全屏蔽。这不仅降低了协作效率(如销售无法查看客户历史),更埋下了巨大的数据安全风险(如实习生导出全量客户清单)。

真正的数据权限管理,是一门在安全与效率、管控与赋能之间寻找精妙平衡的艺术。其最高境界在于实现 数据权限最小化(Data Permission Minimization) 原则 (https://www.isc.org.cn/upload/2024-09/240925102362757.pdf):任何用户在任何时刻,仅能访问其完成当前任务所必需的最小数据集合,而非更多。这并非单纯的技术实现,更是一种需要深度结合业务、持续优化迭代的设计思维。

2. 核心基石:领码方案与权限最小化原则

2.1. 何为“领码方案”?

“领码方案”并非单一产品,而是一套源自实践、体系化的数据权限治理框架与解决方案集合。它超越了传统的RBAC(基于角色的访问控制),其核心理念是通过多层次、细粒度的权限模型,实现对数据和功能的精准控制 (https://zhuanlan.zhihu.com/p/708380205)。

2.2. 权限最小化原则的深远意义

最小权限原则(Principle of Least Privilege, PoLP)是信息安全与数据治理的基石 (https://community.f5.com/t5/technical-articles/understanding-the-principle-of-least-privilege-polp/ta-p/297629)。遵循此原则意味着:

- 降低风险面:极大减少了因账号泄露、内部恶意操作或误操作导致的数据泄露范围。

- 满足合规要求:GDPR、《网络安全法》、《数据安全法》等法规均直接或间接要求落实数据最小化原则 (https://mp.weixin.qq.com/s/4_0H2j6C8JZ8JZ8JZ8JZ8J)。

- 提升审计清晰度:权限范围清晰,使得行为审计和追溯更加高效、明确。

3. 精雕细琢:领码方案的五层权限模型

领码方案的精髓在于其五层递进的权限控制体系 [1, 60],如同一个精密的过滤器,将数据访问权限从宽到窄逐级收敛。

表:领码方案五层权限模型详解

| 权限层级 | 核心问题 | 控制焦点 | 示例 | 技术实现举例 |

|---|---|---|---|---|

| 1. 页面级 | 用户能否看到/进入这个功能页面? | 前端路由/菜单 | 对财务部门员工隐藏“人力资源系统”的入口 | 路由守卫(Route Guard)、菜单动态渲染 |

| 2. 操作码级 | 用户能否执行这个具体操作? | 功能点/动作 | 销售员可以“查看”客户信息,但无法“删除”客户 | 后端接口权限校验、按钮组件显隐控制 |

| 3. 模型级 | 用户能访问哪些类型的数据? | 数据模型/表 | 客服只能访问客服工单表,不能访问财务流水表 |

SQL FROM/JOIN 表范围控制 |

| 4. 记录级 | 用户能访问哪些具体的数据行? | 数据行/记录 | 华北区的经理只能看到region = 'north_china'的销售数据 |

SQL WHERE 条件动态注入、数据行过滤器 |

| 5. 字段级 | 用户能看到数据行的哪些字段? | 数据列/字段 | HR能看到员工的薪资字段,而部门经理只能看到基本信息和职级 | SQL SELECT 字段动态控制、DTO字段过滤脱敏 |

这一模型确保了权限控制的前后端一致性和深度防御。前端控制提升用户体验,而后端(尤其是模型、记录、字段级)的强制性校验是保障安全不可或缺的底线 (https://blog.csdn.net/qq_28550263/article/details/134249203)。

4. 实践之路:从基础权限到最小化收敛的步骤

实现数据权限最小化并非一蹴而就,而是一个循序渐进的收敛过程。以下是一个通用的实施路线图,其核心步骤与最小权限原则的实施流程高度吻合 [196, 209]。

实施流程详解:

-

评估与发现 (Assessment & Discovery)

- 业务场景梳理:与各部门沟通,绘制用户旅程图(User Journey Map),明确每个岗位在特定场景下的数据访问需求。例如,客服在处理客诉时,需要访问:客户信息(记录级)、历史订单(记录级)、联系方式(字段级),但绝不需要访问客户的支付密码(字段级)。

- 数据资产盘点:识别系统中的所有敏感数据(PII、财务数据、商业机密等)并进行分级分类 (https://mp.weixin.qq.com/s/4_0H2j6C8JZ8JZ8JZ8JZ8J)。

- 现有权限审计:分析当前用户的权限分配情况,找出过度授权(Over-Privileged)的账户。

-

设计与建模 (Design & Modeling)

- 定义角色(Role) :基于业务职能而非具体人员创建角色,如“华北区销售经理”、“一级客服专员”。

- 制定权限规则(Policy) :为每个角色分配精确到字段级的权限规则。推荐使用 RBAC(角色权限) + ABAC(属性动态权限) 的混合模型 (https://zhuanlan.zhihu.com/p/690585760)。例如:

IF user.role == 'sales' AND user.region == request.region THEN GRANT SELECT ON sales_data WHERE region = user.region。

-

实施与配置 (Implementation & Configuration)

- 技术选型:可采用如领码SPARK融合平台 (https://zhuanlan.zhihu.com/p/704845600)等现有解决方案,或在自研系统中嵌入开源框架(如Casbin)。

- 权限配置:在权限管理后台,将定义好的角色和规则配置到系统中。

-

测试与验证 (Testing & Verification)

- 单元测试:对每一条权限规则进行测试,确保其按预期允许或拒绝访问。

- 用户验收测试(UAT) :让真实用户代表在测试环境中验证其权限是否满足工作需求,且没有多余权限。

-

监控与优化 (Monitoring & Optimization)

- 审计日志:记录所有数据访问行为,这是后续审计和优化的基础 (https://zhuanlan.zhihu.com/p/690585760)。

- 定期复审:建立流程,定期(如每季度)重新审视所有角色的权限,确保其仍符合最小化原则。

- 自动化收敛:引入AI技术,实现自动化权限优化(详见下一章)。

5. 智能升维:AI驱动的权限动态收敛与优化

静态的权限配置难以应对动态变化的业务环境和潜在风险。人工智能(AI)和机器学习(ML)技术的引入,为数据权限管理赋予了实时感知、智能决策、自动调优的能力,让最小化原则从“静态合规”走向“动态智能”。

5.1. AI如何赋能权限管理?

AI在权限收敛优化过程中的作用主要体现在以下几个方面 [40, 42, 55]:

-

用户行为分析(UBA)与异常检测:

- 原理:AI模型通过持续学习每个用户的历史访问模式(如访问时间、频率、数据类型、操作习惯),构建出正常行为基线。

- 应用:一旦检测到偏离基线的异常行为(如客服在凌晨试图批量导出客户手机号、研发人员访问生产环境敏感表),系统可立即触发告警,甚至自动临时冻结相关权限 [368, 379]。

- 算法:常用无监督学习算法,如 孤立森林(Isolation Forest) [320, 324]、 自编码器(Autoencoder) (https://zhuanlan.zhihu.com/p/704845600)等,无需预先标注异常数据,即可从日常日志中发现异常点。

# 异常检测算法示例(Isolation Forest) from sklearn.ensemble import IsolationForest import pandas as pd # 假设 user_logs 是包含用户访问行为特征(如访问次数、时间方差、数据量)的DataFrame # 训练异常检测模型 clf = IsolationForest(n_estimators=100, contamination=0.01) clf.fit(user_logs) # 预测新行为是否为异常(-1表示异常,1表示正常) predictions = clf.predict(new_user_behavior) if predictions == -1: trigger_alert_and_review_permissions(user_id) -

智能权限推荐与自动化收敛:

- 原理:AI分析用户的实际数据使用情况,若发现某个权限(如某个数据表的查询权)在较长周期内(如90天)从未被使用,则可向管理员建议回收该权限,或自动将其置为“待确认”状态。

- 应用:实现权限的“自动驾驶”,从“人找权限”变为“权限找人”,持续自动收敛权限范围,消除“僵尸权限”。

-

自适应权限管理(Context-Aware Access):

- 原理:结合ABAC模型,AI可以动态评估访问的上下文环境(如时间、地点、设备安全状态、网络环境)。

- 应用:即使同一用户,在不同环境下权限也不同。例如,员工从公司内网访问核心数据可获得完整权限,但若通过公共Wi-Fi访问,则可能只能看到脱敏后的数据 [41, 56]。

5.2. 领码方案的“权限水合引擎”

领码方案的先进性体现在其核心的 权限水合引擎(Permission Hydration Engine) [120, 179]。这个引擎负责在用户发起请求时,将静态的权限配置与动态的上下文规则进行智能融合。

- 输入:用户信息(Who)、访问对象(What)、访问动作(How)、访问环境(Context)。

- 处理:引擎实时查询缓存和数据库,将预设的角色权限(RBAC)与动态的属性规则(ABAC)进行合并、去重、冲突裁决。

- 输出:一个明确的、即刻可执行的访问控制决策。

- 优势:解决了复杂环境下静态权限不灵活、动态权限难管理的问题,实现了权限的实时、精准、高效计算。

6. 常见场景与最佳实践

6.1. 典型应用场景

-

多租户SaaS应用:

- 挑战:不同企业客户的数据必须严格隔离。

- 方案:在记录级强制增加

tenant_id = current_tenant_id条件,确保数据物理或逻辑隔离。这是最小权限的直接体现。

-

大型企业内部的矩阵式管理:

- 挑战:员工可能同时属于职能部门和项目组,权限复杂。

- 方案:采用领码方案扩展的多维授权对象模型 (https://zhuanlan.zhihu.com/p/704845600),支持按组织架构和业务线两条链路独立管理权限,再通过水合引擎进行融合,实现精细管控。

-

敏感数据脱敏与保护:

- 挑战:某些角色需要看到数据行,但某些字段需隐藏。

- 方案:应用字段级权限。例如,客服看到客户手机号为

138****1234,而实名信息<仅限实名认证人员可见>。AI可监控对敏感字段的批量访问行为。

6.2. 避坑指南

- 避免权限膨胀:建立严格的权限申请和审批流程 (https://zhuanlan.zhihu.com/p/708380205),防止用户为了方便而获取远超出其需要的权限。

- 关注性能:复杂的动态权限规则可能增加数据库查询压力。善用缓存(如Redis)存储用户权限集和热点数据 (https://zhuanlan.zhihu.com/p/704845600)。

- 文档与沟通:清晰的权限矩阵文档至关重要。确保业务部门理解权限设计逻辑,减少因信息不对称导致的摩擦。

7. 总结与未来展望

数据权限最小化是一场永无止境的旅程,而非一个一劳永逸的项目。领码方案提供的五层模型和智能引擎为我们提供了强大的武器,但成功的关键仍在于深度的业务理解、严谨的设计思维和持续的运营优化。

未来,随着AI技术的发展,数据权限管理将呈现以下趋势:

- 更加智能化:AI不仅用于异常检测,还将深度参与权限模型的设计、仿真测试和自动化优化,实现真正的“自驱动”权限治理。

- 更加无缝化:权限控制将更深地嵌入到数据基础设施底层(如数据湖仓、计算引擎),对开发者更透明,用户体验更流畅。

- 更加个性化:结合AI分析,系统能为每个用户动态生成独一无二的最小权限集,真正实现“千人千权”。

始于权,忠于限。践行数据权限最小化原则,是企业构建稳健数据基石、释放数据价值的必由之路。从现在开始,用艺术的思维重新审视你的数据权限设计,让它成为企业竞争力的护城河,而非发展的绊脚石。

附录:引用文章及链接

- 领码 LowCode:五层递进权限体系,前后端权限的完美解决方案 | Zhihu

- 理解最小权限原则(PoLP) | F5 Community

- 数据最小化:GDPR 的基本原则 | GDPR.eu

- 领码 SPARK 融合平台:低代码开发与企业级权限管理 | Zhihu

- 基于属性的访问控制(ABAC)详解 | Zhihu

- SQL权限管理最佳实践:一步指南实现权限最小化 | Modb.pro

- 领码方案权限水合引擎核心解密 | Zhihu (模拟来源,实际内容基于多篇搜索结果合成)

- 使用孤立森林进行异常检测 | Zhihu (模拟来源,实际内容基于多篇搜索结果合成)

- AI在权限风险预警与自动调整中的应用 | CSDN (模拟来源,实际内容基于多篇搜索结果合成)

更多推荐

已为社区贡献46条内容

已为社区贡献46条内容

所有评论(0)