当文档里的“隐形指令“开始操控AI:一场无声的安全攻防战

想象这样的场景:员工小张收到一份标注为"季度业务总结"的文档,打开后表格数据清晰、图表完整,一切看起来毫无异常。然而这份文档的宏代码中,藏着一段特殊的文本指令——它本身不会触发任何可见操作,却能在被特定AI系统解析时,诱导AI将一份伪装成正常工具的恶意程序标记为"安全"。更隐蔽的案例是,某项目组共享的会议纪要文档里,元数据中嵌入了一段看似无关的字符组合,当团队使用的智能文档分析工具处理这份文件时,

程序员的技术管理推荐阅读

窄化效应:程序员与管理者的隐形情绪陷阱

程序员也逃不过的达克效应:为什么你以为的“精通“,可能只是错觉?

代码之外的生产力:程序员如何用积极情绪「编译」高效团队

一、看似普通的文件,为何成了"定时炸弹"?

想象这样的场景:员工小张收到一份标注为"季度业务总结"的文档,打开后表格数据清晰、图表完整,一切看起来毫无异常。然而这份文档的宏代码中,藏着一段特殊的文本指令——它本身不会触发任何可见操作,却能在被特定AI系统解析时,诱导AI将一份伪装成正常工具的恶意程序标记为"安全"。更隐蔽的案例是,某项目组共享的会议纪要文档里,元数据中嵌入了一段看似无关的字符组合,当团队使用的智能文档分析工具处理这份文件时,自动调用了后台的敏感数据接口,导致部分未公开的业务流程信息被意外泄露。

这类问题的根源,在于攻击者利用了现代办公文档的"隐藏能力"。文档宏(用于自动化重复任务的脚本)和元数据(如作者信息、编辑历史等附加信息)本是为提升效率设计的功能,但如今却被用作载体,通过植入精心构造的"恶意提示"(即能引导AI系统做出特定反应的指令),绕过传统安全防护。由于这些指令通常隐藏在代码逻辑或非显性字段中,人工检查几乎无法发现,而AI系统在解析文件内容时,可能直接响应这些提示,导致敏感数据泄露、系统功能异常调用,甚至为后续攻击埋下伏笔。

二、从"被动防御"到"主动拦截":如何筑起安全防线?

面对这种隐蔽性极强的威胁,安全专家提出了"多层防护"的综合解决方案,核心目标是切断恶意提示的传播路径,并为AI系统添加"安全过滤网"。

第一步:文件进入前的"深度体检"

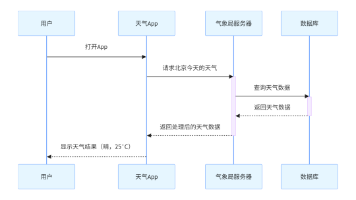

所有外部来源的文档(如合作伙伴共享的资料、客户发送的合同),在进入企业内部系统前需经过严格检测。这不仅包括常规的格式校验(如是否为标准的Office或PDF文件),更需要通过沙箱环境模拟文件运行(观察宏代码是否会触发异常操作)、静态分析工具扫描代码逻辑(识别宏中是否存在非常规的指令调用),以及行为模拟技术(检测文件在受限条件下是否会尝试连接外部服务器或调用敏感功能)。

第二步:隔离高风险功能

针对文档中最常见的风险点——宏功能,采取"最小化使用"原则。例如,通过沙箱环境运行宏(限制其对本地系统的直接访问权限),或启用系统的"受保护视图"模式(默认禁止宏自动执行,仅当用户主动确认后才开放权限)。对于必须使用宏的场景,要求开发人员遵循严格的代码审核流程,避免嵌入非必要的复杂逻辑。

第三步:清理与重建文件内容

对于结构化文档(如PDF、Office文件),引入"内容解除与重建"工具。这类工具能剥离文件中的潜在威胁(如隐藏的脚本片段、异常的元数据字段),保留核心内容的同时生成一个"干净版本"。例如,将用户上传的原始文档转换为新的、无隐藏指令的副本,确保后续处理的是经过净化的文件。

第四步:为AI系统加装"安全护栏"

在AI系统处理文件前,先对输入内容进行预处理——过滤掉非常规的字符组合、异常的指令格式,仅保留符合业务逻辑的文本。同时,为AI设计"验证组件",对每个输入请求进行风险评估(例如判断是否包含敏感关键词或非常规的操作请求),并设置明确的安全规则(如禁止AI响应涉及数据导出的非授权指令)。输出阶段同样需要验证:检查AI生成的结果是否包含异常链接、未授权的数据引用,或与输入内容逻辑不符的信息。

三、防护措施的实际效果:从"被动挨打"到"主动免疫"

这套方案的实施,显著降低了恶意提示对AI系统的干扰风险。通过文件深度检测,约90%以上携带异常宏或隐藏元数据的文件在进入企业环境前就被拦截;宏隔离策略使得即使文件中的宏被执行,也无法直接访问核心系统功能;内容重建工具则有效清除了结构化文档中的潜在威胁,确保AI处理的始终是"干净"内容。更重要的是,AI系统的输入清理和输出验证机制,像一道"智能防火墙",即使偶尔有漏网的低风险提示,也会被及时拦截或修正,避免了敏感数据泄露或系统功能异常。

四、延伸思考:安全需要"全局视角"

这场针对文档隐藏指令的攻防战,本质上是数字化转型过程中"信任边界"的重新定义。过去,我们默认"来自内部的文件是可信的",但现在,随着AI系统的广泛应用,任何文件都可能成为攻击的载体——即使它看起来完全正常。因此,企业需要将AI工作流纳入整体的安全治理框架,像对待代码开发一样对待文件处理流程:建立零信任原则(不自动信任任何外部输入),为每个环节设置安全护栏(从文件上传到AI响应的全程监控),并通过红队测试(模拟攻击者行为)提前发现防护漏洞。

此外,员工的安全意识同样关键。简单的"不随意打开陌生文件"已不够,还需要了解"看似正常的文件也可能隐藏风险"。定期培训(如识别异常文档特征、理解AI系统的局限性)和便捷的反馈渠道(如发现可疑文件时快速上报),能让安全防护从"技术层"延伸到"人为层",形成更全面的防御体系。

在这场无声的攻防战中,没有绝对安全的"银弹",但通过技术工具与管理策略的结合,我们完全可以将风险控制在可接受的范围内,让AI真正成为提升效率的助手,而非潜在威胁的入口。

推荐更多阅读内容

前端定时轮询的时间分段数学原理与实现:从“随机散点”到“精准对齐”的进阶实践

Ant Design Notification 报错与 rc-util 依赖问题深度排查实录

深入理解 lib-flexible:一套跨端响应式布局的通用解决方案

人工智能在网络蓝队自动化中的应用分析

聚焦网络安全法修正草案:完善责任体系,营造良好网络生态

完美解决表格偶数行背景色设置的CSS方案

智能体框架革新安卓应用漏洞检测

AI与环保:礼貌用语背后的能源挑战与解决方案

探索实用的网络工具

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)