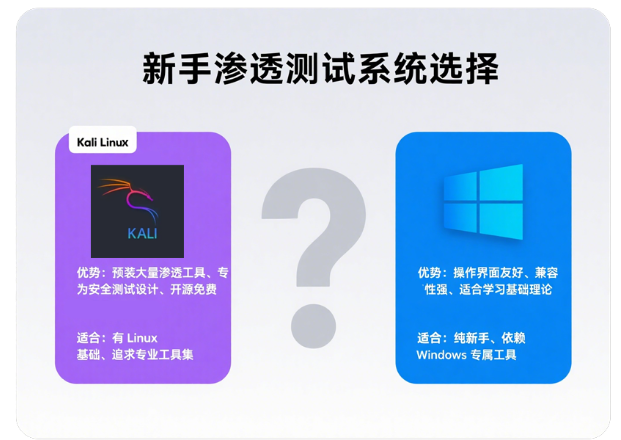

Kali 太专业,Windows 不酷?新手入门渗透测试选kali还是windows?

渗透测试是一项系统性、方法论驱动的网络安全评估活动。其核心目标在于通过模拟恶意攻击者的技术手段,识别和验证目标系统中存在的安全漏洞。这一工作性质决定了渗透测试具有多工具协同、多环境适应及多阶段迭代等典型特征。在渗透测试工作流程中,专业人员需依次完成信息收集、漏洞扫描、渗透利用、权限维持和痕迹清理等阶段。每个阶段都依赖不同的专业工具,构成了一套完整的工具链(Toolchain)。工具链的完整性、可用

渗透测试是一项系统性、方法论驱动的网络安全评估活动。其核心目标在于通过模拟恶意攻击者的技术手段,识别和验证目标系统中存在的安全漏洞。这一工作性质决定了渗透测试具有多工具协同、多环境适应及多阶段迭代等典型特征。

在渗透测试工作流程中,专业人员需依次完成信息收集、漏洞扫描、渗透利用、权限维持和痕迹清理等阶段。每个阶段都依赖不同的专业工具,构成了一套完整的工具链(Toolchain)。工具链的完整性、可用性与执行效率,直接影响测试任务的深度与成效。

操作系统作为工具链的底层承载环境,其重要性体现在以下几个方面:

环境兼容性:不同工具对运行环境有特定要求。例如,多数渗透工具针对Linux环境开发,依赖特定的库文件和系统调用;而部分社会工程学工具及后期报告生成工具则更适配Windows环境

性能表现差异:同一工具在不同操作系统上的执行效率可能存在显著差别。典型如密码破解工具Hashcat在Windows平台可原生利用NVIDIA CUDA驱动,而在Linux环境下则依赖开源驱动,两者性能表现存在可观测差异

硬件支持度:底层网络操作(如无线网络审计)需要直接访问硬件设备,这对操作系统的驱动支持和权限管理机制提出了特定要求

目前主流选择集中在两类操作系统:Kali Linux作为专为渗透测试设计的Linux发行版,提供了集成的工具集合和开箱即用的测试环境;Windows系统则凭借其广泛的硬件兼容性和成熟的办公生态,在日常操作和特定工具运行方面具有不可替代的价值。

理想的操作系统选择策略需综合考虑任务需求、硬件配置和个人工作习惯。专业人员可根据实际需要采用原生安装、虚拟机部署或双系统引导等不同方案,以期在工具链效率与系统便利性之间取得最优平衡。

| 一、Kali Linux:渗透测试的专用利器

1.1 核心优势

Kali Linux是专为渗透测试和网络安全评估设计的Linux发行版,具有以下显著优势:

工具集成度高:预装了600多种渗透测试工具,包括metasploit、nmap、Burp Suite、John the Ripper等主流工具,无需复杂配置即可使用

持续更新维护:由Offensive Security团队维护,定期更新工具库和安全补丁,确保工具的有效性和安全性

社区支持强大:拥有活跃的社区和丰富的文档资源,便于问题排查和学习交流

免驱硬件支持:内置大量无线网卡驱动,特别适合无线安全测试场景

高度可定制性:基于Debian体系,允许用户根据需求自定义系统环境和工具集合

1.2 同类渗透测试专用系统

除了Kali,还有其他专注于渗透测试的Linux发行版:

Parrot Security OS:更注重隐私和开发,界面美观,资源消耗相对较低

BlackArch:收录工具数量最多(超过2800个),适合高级渗透测试人员

BackBox:基于Ubuntu,强调简洁性和效率,适合常规渗透测试任务

| 二、Windows在渗透测试中的价值

2.1 不可替代的优势

Windows系统在渗透测试环境中具有独特价值:

硬件兼容性出色:特别是对GPU和新硬件的支持程度远超Linux,适合密码破解等计算密集型任务

办公生态完善:渗透测试后期的报告撰写、文档整理等工作在Windows环境下效率更高

特定工具支持:某些渗透测试工具(如某些.NET平台工具、Windows特定漏洞利用工具)只能在Windows环境运行

域渗透测试:针对Windows域环境的测试中,Windows主机能提供更真实的测试环境

用户体验友好:图形界面直观易用,降低了初学者入门门槛

| 三、适用场景分析:Kali与Windows各有所长

3.1 推荐使用Kali Linux的场景

专业渗透测试任务:需要进行漏洞扫描、利用和提权等专业安全评估

无线安全测试:需要直接操作无线网卡进行监听和注入攻击

网络侦查与嗅探:使用nmap、Wireshark等工具进行网络探测和分析

渗透测试学习:适合初学者系统学习渗透测试工具和方法

CTF比赛和安全演练:需要快速使用多种安全工具的场景

3.2 推荐使用Windows的场景

密码破解工作:利用GPU加速进行哈希破解(Hashcat在Windows性能更佳)

社会工程学攻击:使用基于Windows的社会工程学工具包

报告撰写与整理:渗透测试后期的文档工作和报告生成

Windows环境漏洞利用:测试Windows特定漏洞和利用程序

日常办公与沟通:渗透测试项目协调和团队协作工作

| 四、单一系统使用的局限性

我们了解了kali和windows操作系统在渗透测试中的应用场景后,我们再来看一下单独使用某一个操作系统有哪些局限性。

4.1 单独使用Kali Linux的弊端

日常办公不便:缺乏Microsoft Office等常用办公软件,文档处理效率低

硬件兼容问题:某些新型硬件(特别是消费级设备)驱动支持不足

学习曲线陡峭:Linux命令行环境对初学者不够友好

专业软件缺失:某些专业领域的软件可能没有Linux版本

4.2 单独使用Windows的局限性

渗透工具缺失:缺乏原生渗透测试工具链,需要借助虚拟机或WSL

系统权限限制:某些底层网络操作需要额外配置和管理员权限

工具配置复杂:需要手动配置各种渗透测试工具和环境

安全隐患:作为攻击平台可能面临更高的安全风险

| 五、多系统组合使用的必要性

一次全面而深入的渗透测试通常需要组合使用多种工具,并依据测试流程将其串联成完整的工具链。由于各工具对操作系统的兼容性和运行环境要求不同,往往需将工具部署于不同的操作系统中,通过系统间协作以满足工具链的执行条件。

因此,渗透测试人员往往需要在多个操作系统之间切换,以调用相应的工具并整合成一条高效、连贯的工具链。

组合使用多操作系统有以下优势:

功能完整性:同时拥有专业工具链和高效办公环境

工作流优化:根据任务特点选择最适合的操作环境

隔离性与安全性:测试环境与日常工作环境相互隔离

灵活性与适应性:能够应对各种渗透测试场景的需求

| 六、Kali与Windows组合方案详解

6.1 Windows主机 + Kali虚拟机(推荐指数: ⭐⭐⭐⭐⭐)

适用场景:最适合初学者的方案,兼顾渗透测试学习和日常使用

配置要求:

CPU:支持虚拟化的四核处理器(Intel i5及以上)

内存:16GB RAM(为Kali分配4-8GB,Windows保留8GB)

存储:500GB SSD(为虚拟机分配100GB以上空间)

优势:

环境隔离,安全性强

快照功能便于实验恢复

同时运行多个测试环境

工具链完整且易于管理

劣势:

虚拟机性能开销较大

需要较强的宿主机器性能

6.2 Windows主机 + WSL2 Kali(推荐指数: ⭐⭐⭐⭐)

适用场景:适合需要频繁在Windows和Linux环境间切换的用户,和设备配置较低的用户

硬件要求:

CPU:必须支持虚拟化(Intel VT-x或AMD-V)

内存:8GB RAM及以上

存储:256GB SSD及以上

优势:

资源开销小,启动速度快

文件系统深度集成

命令行工具使用便捷

微软官方支持,稳定性好

劣势:

不支持图形界面工具(可通过安装kali-win-kex支持图形界面)

底层网络操作受限

6.3 双系统启动(推荐指数: ⭐⭐⭐)

适用场景:适合需要原生性能和专业渗透测试环境的高级用户

硬件要求:

CPU:双核处理器及以上

内存:8GB RAM及以上

存储:500GB SSD(为每个系统分配100GB以上空间)

优势:

充分发挥硬件性能

完整的硬件兼容性

专业渗透测试环境

系统间完全隔离

劣势:

切换系统需要重启

磁盘分区复杂

文件共享不便

6.4 Kali主机 + Windows虚拟机(推荐指数: ⭐⭐⭐⭐)

适用场景:适合以渗透测试为主要工作的专业人员

硬件要求:

CPU:多核处理器(Intel i7或AMD Ryzen 7及以上)

内存:16GB RAM(为Windows分配6-8GB)

存储:500GB SSD(为虚拟机分配100GB以上空间)

优势:

Kali环境性能最大化

需要时使用Windows特定功能

专业工作环境

劣势:

日常使用不够便捷

需要较强的Linux系统管理能力

| 七、选择建议

对于渗透测试学习者,推荐以下选择路径:

初学者:优先选择Windows主机 + Kali虚拟机方案,平衡学习需求和日常使用

中级用户:尝试Windows主机 + WSL2方案,提升工作效率

高级用户:根据任务需求选择双系统或Kali主机 + Windows虚拟机方案

无论选择哪种方案,都需要考虑硬件配置与任务需求的匹配度。对于专业渗透测试工作,建议配置16GB以上内存、多核处理器和SSD硬盘,以确保各种工具和环境流畅运行。

渗透测试操作系统环境的选择不是一成不变的,随着技术发展和任务变化,可以灵活调整系统组合策略,构建最适合个人工作习惯和技术需求的渗透测试平台。

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

1、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

2、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

3、适合学习的人群

一、基础适配人群

- 零基础转型者:适合计算机零基础但愿意系统学习的人群,资料覆盖从网络协议、操作系统到渗透测试的完整知识链;

- 开发/运维人员:具备编程或运维基础者可通过资料快速掌握安全防护与漏洞修复技能,实现职业方向拓展或者转行就业;

- 应届毕业生:计算机相关专业学生可通过资料构建完整的网络安全知识体系,缩短企业用人适应期;

二、能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传CSDN,朋友们如果需要可以在下方CSDN官方认证二维码免费领取【保证100%免费】

更多推荐

已为社区贡献37条内容

已为社区贡献37条内容

所有评论(0)