docker 挂载宿主机根目录(高风险警告)

⚠️ 挂载宿主机根目录到Docker容器的高风险警示 通过-v /:/host_root或--mount可挂载根目录,但此操作会暴露宿主机所有文件,存在严重安全风险(数据泄露、系统崩溃等)。 🔒 安全建议 1️⃣ 优先挂载特定子目录(如-v /path:/container_path) 2️⃣ 添加:ro设为只读模式降低风险 3️⃣ 避免使用--privileged特权模式 💡 仅限必要场景(

将宿主机的根目录(/)挂载到 Docker 容器中是一个高风险操作,需要特别谨慎。我理解你可能有特定的需求,但在操作前,请务必了解其潜在风险和注意事项。下面我将为你介绍方法、风险以及更安全的替代方案。

⚠️ 重要安全警告与须知

挂载宿主机根目录意味着容器几乎能访问宿主机上的所有文件,包括系统文件、配置文件、用户数据等。这可能会带来:

- 安全风险:如果容器被恶意软件控制或本身不可信,可能导致宿主机敏感信息泄露或系统被破坏。

- 系统稳定性:容器内进程意外或恶意修改宿主机系统文件(如

/etc,/lib,/bin等),可能导致宿主机系统崩溃或无法正常运行。 - 数据安全:误操作可能误删或覆盖宿主机上的重要文件和数据。

因此,只有在充分了解风险、完全信任容器镜像、且有明确且必要的需求(如全面的系统备份、恢复或监控)时,才考虑这样做。对于绝大多数常规需求(如共享代码、配置文件、日志或数据持久化),强烈建议挂载特定的子目录,而不是整个根目录。

📝 挂载根目录的方法

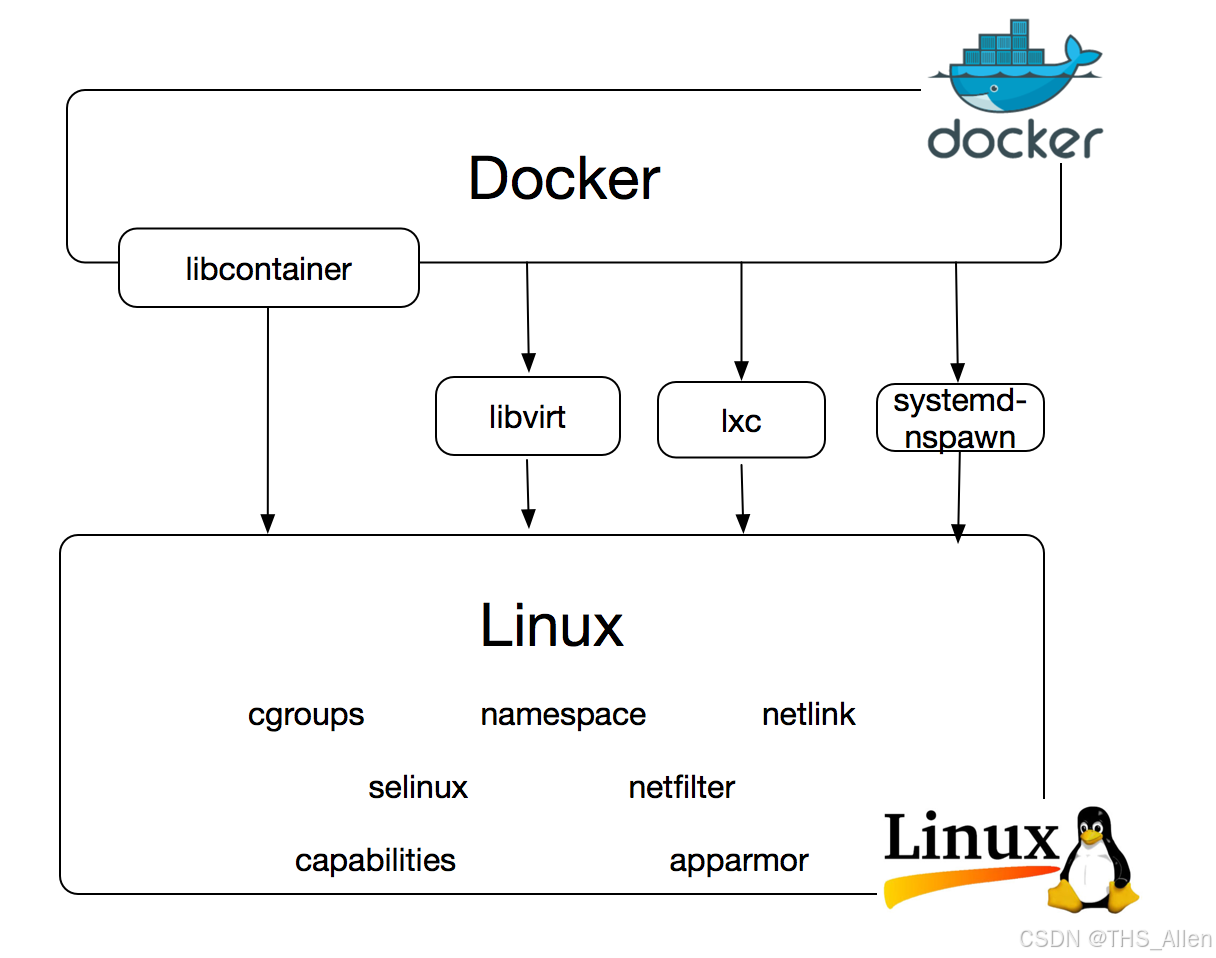

Docker 主要提供两种方式来实现目录挂载:-v(或 --volume)和 --mount。虽然 -v 更简洁,但 --mount 通常提供更清晰的语法和更多选项。

1. 使用 -v (或 --volume) 参数

这是最常见和简便的方法。其基本命令格式如下:

docker run -it --name my_container -v /宿主机绝对路径:/容器内路径 镜像名

挂载根目录时,宿主机绝对路径就是 /。

docker run -it --name my_container -v /:/host_root IMAGE_NAME

-it:通常组合使用,表示以交互模式运行容器并分配一个伪终端。--name my_container:为容器指定一个名称。-v /:/host_root:将宿主机的根目录/挂载到容器内的/host_root目录。容器内这个目录名称你可以自定义(如/mnt/host)。IMAGE_NAME:使用的 Docker 镜像名称。

2. 使用 --mount 参数

这是更现代且语法更明确的挂载方式,适用于复杂的挂载需求。其基本命令格式如下:

docker run -it --name my_container --mount type=bind,source=/宿主机绝对路径,target=/容器内路径 镜像名

挂载根目录时,source(源)就是宿主机的 /。

docker run -it --name my_container --mount type=bind,source=/,target=/host_root IMAGE_NAME

- 参数解释:

type=bind:指定挂载类型为绑定挂载(bind mount),即将宿主机上的一个特定目录挂载到容器中。source=/:指定宿主机上要挂载的源目录,这里是根目录。target=/host_root:指定容器内的目标挂载点。

两种方式的区别

| 特性 | -v / --volume |

--mount |

|---|---|---|

| 语法简洁性 | 简洁 | 更详细,选项明确 |

| 功能灵活性 | 相对简单 | 更灵活,支持更多配置选项(如只读挂载) |

| 错误提示 | 若宿主机目录不存在,Docker 会自动创建 | 若宿主机目录不存在,Docker 会报错且不会自动创建 |

| 推荐场景 | 快速测试、简单挂载 | 生产环境、复杂的挂载需求 |

🛡️ 强烈建议:安全实践与替代方案

鉴于挂载根目录的高风险,强烈建议你遵循以下原则:

-

尽可能挂载特定子目录而非根目录:只挂载你真正需要的那个特定目录,而不是整个根文件系统。这可以最大限度地减少风险。

# 例如,只挂载宿机的 /home/user/data 目录到容器的 /app/data docker run -it -v /home/user/data:/app/data IMAGE_NAME # 或者使用 --mount docker run -it --mount type=bind,source=/home/user/data,target=/app/data IMAGE_NAME -

设置只读挂载(Read-Only):如果你只需要从容器中读取宿主机上的文件,而不需要修改它们,强烈建议设置只读挂载。这可以防止容器内的进程意外或恶意修改宿主机文件。

# 使用 -v 设置只读 docker run -it -v /:/host_root:ro IMAGE_NAME # 使用 --mount 设置只读 docker run -it --mount type=bind,source=/,target=/host_root,readonly IMAGE_NAME # 在容器内尝试向挂载的目录写入文件会失败 -

谨慎使用

--privileged标志:有时,为了完全访问所有设备或绕过某些安全限制,可能会使用--privileged=true参数。这会进一步放大安全风险,因为它赋予了容器几乎与宿主机同等级的权限。只有在绝对必要时才使用它,并且要确保容器的绝对安全。

💎 总结

挂载宿主机根目录到 Docker 容器是一项威力巨大但极其危险的操作。你确实可以通过 -v /:/host_root 或 --mount type=bind,source=/,target=/host_root 来实现它,但在这样做之前,请务必问自己:

- 是否必须挂载整个根目录?挂载特定子目录是否足以满足需求?

- 是否已经充分评估了安全风险?

- 是否能够信任所使用的容器镜像?

- 是否可以配置为只读(:ro 或 readonly) 挂载以降低风险?

对于绝大多数日常开发和部署场景,挂载特定的子目录是更安全、更明智的选择。安全地使用 Docker 才能更好地发挥其价值。

更多推荐

已为社区贡献51条内容

已为社区贡献51条内容

所有评论(0)