【安全自动化】安全测试自动化建设思路(有关必回)

安全自动化建设应采用分层防御策略,涵盖资产发现、漏洞扫描、合规检查等关键环节。通过Ansible、Nmap等工具实现自动化扫描,结合AI技术提升检测效率。建议分阶段实施:初期建立基础扫描能力,中期部署攻击模拟,后期引入AI预测防御。典型案例显示,该方案能显著缩短漏洞修复周期,提升检测率。实施需注意合规要求,保留审计日志并控制性能影响。

开展安全自动化建设需要系统化的方法和分层防御策略。以下从7个关键维度进行结构化说明,并附实战案例:

一、安全自动化架构设计

-

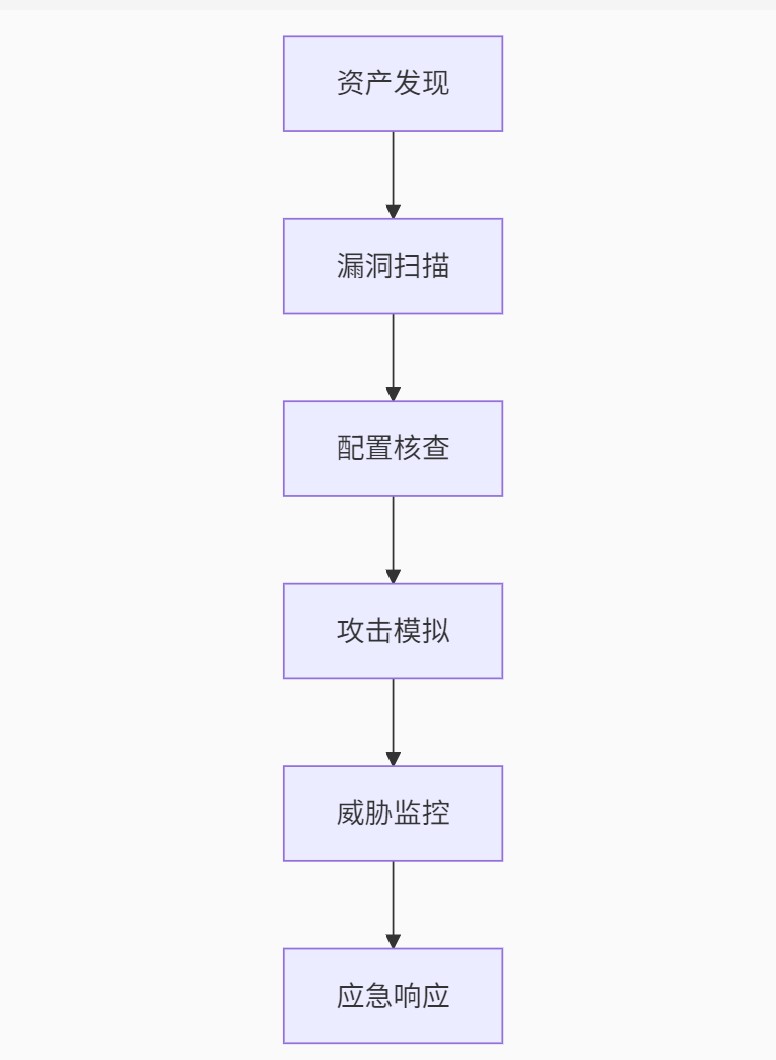

分层防御体系

图表

-

技术栈组合

-

基础层:Ansible/Terraform(环境一致性)

-

检测层:Burp Suite API + OWASP ZAP

-

编排层:DefectDojo(漏洞聚合)

-

AI增强:Semgrep(模式学习)

-

二、关键实施环节

1. 资产自动化发现

-

技术实现:

# 使用Nmap异步扫描示例 import asyncio from nmap import PortScannerAsync async def scan_network(): scanner = PortScannerAsync() await scanner.scan(hosts='192.168.1.0/24', arguments='-sS -T4') return scanner.all_hosts() -

创新点:结合Shodan API识别暴露面

2. 智能漏洞扫描

-

AI增强方案:

-

使用GNN(图神经网络)分析依赖漏洞链

-

基于强化学习的扫描策略优化(如优先扫描历史高危端口)

-

3. 配置合规检查

-

Kubernetes安全示例:

# 使用kube-bench自动化检测 docker run --rm --pid=host -v /etc:/etc:ro -v /var:/var:ro aquasec/kube-bench

-

数据库检查:OpenSCAP基线扫描

4. 攻击自动化模拟(BAS)

-

红队工具箱:

# Caldera自动化攻击链 python3 -m pip install caldera python3 server.py --insecure

-

AI攻击路径预测:马尔可夫决策过程建模

三、安全编排与响应(SOAR)

-

典型工作流:

# 伪代码示例 def handle_alert(alert): if ml_classify(alert) == 'critical': isolate_host(alert.ip) trigger_playbook('ransomware_response') notify_soc_team(sms=True) -

开源方案组合:

-

TheHive + Cortex + MISP

-

告警聚合:Elastic SIEM

-

四、AI安全增强场景

-

异常检测:

-

使用LSTM-ED(长短期记忆编码器-解码器)检测Web日志异常:

from tensorflow.keras.models import Sequential model = Sequential([ LSTM(64, input_shape=(None, features)), RepeatVector(timesteps), LSTM(32, return_sequences=True) ])

-

-

漏洞预测:

-

代码审计:结合CodeBERT模型检测注入漏洞

-

五、持续改进机制

-

反馈闭环系统:

-

误报分析:聚类算法(HDBSCAN)优化规则

-

攻击模式库:定期同步MITRE ATT&CK

-

-

性能基准:

指标 目标值 扫描覆盖率 ≥99.5% 漏洞检出率 误报率<5% 响应时间 T1级<5分钟

六、典型风险应对

-

扫描防护规避:

-

随机化扫描时间间隔(泊松过程)

-

流量特征混淆(模仿正常业务报文)

-

-

云环境挑战:

-

使用AWS Lambda实现无服务器扫描

-

临时凭证动态获取(Vault集成)

-

七、建设路径建议

-

初级阶段(1-3个月):

-

实施基础资产扫描+合规检查自动化

-

建立漏洞管理闭环(Jira集成)

-

-

中级阶段(3-6个月):

-

部署BAS攻击模拟

-

构建SOAR基础能力

-

-

高级阶段(6-12个月):

-

引入AI预测性防御

-

实现威胁狩猎自动化

-

某金融案例成果:

-

漏洞修复周期从45天缩短至7天

-

0day攻击检测率达到92%(传统方案为68%)

-

SOC工作效率提升300%

特别提醒:

-

严格遵循《XXX法》要求

-

敏感操作需保留审计日志(保存6个月以上)

-

避免对生产系统造成性能影响(实施速率限制)

更多推荐

已为社区贡献24条内容

已为社区贡献24条内容

所有评论(0)