2025年DNS欺骗攻击全解析:从AI投毒到量子破解,如何构建下一代防御体系?

2025年的DNS安全是。

附紧急响应脚本+多云防护实战方案

2025年6月,某跨国银行因DNS记录遭篡改,用户被重定向至钓鱼网站,单日损失超¥2100万;同年8月,黑客利用微软RPC协议漏洞(CVE-2025-49760)发起类DNS欺骗的“EPM投毒攻击”,实现域权限提升。DNS欺骗已从传统流量劫持升级为数据窃取、勒索攻击的跳板。本文将拆解攻击原理、新型手法及企业级防御方案。

一、DNS欺骗攻击核心原理:四步劫持用户流量

1. 攻击本质

DNS欺骗(DNS Spoofing)又称缓存投毒,通过篡改DNS解析记录,将合法域名(如www.example.com)指向恶意IP,诱导用户访问伪造站点。其危害包括:

-

窃取敏感数据:伪造银行登录页盗取账户密码

-

传播恶意软件:下载勒索病毒或远控木马

-

钓鱼诈骗:仿冒电商平台骗取支付信息

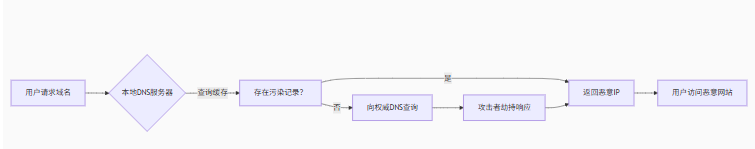

2. 攻击流程拆解

关键漏洞:传统DNS协议无数据完整性验证,攻击者可伪造响应包注入缓存。

二、2025年攻击升级:AI驱动、隐蔽性倍增的三大新型手法

1. AI驱动的精准投毒

-

动态劫持:机器学习分析企业DNS查询模式,在业务高峰时段篡改解析(如电商大促期重定向支付页面)

-

流量画像:根据用户IP/设备类型返回定制化恶意页面(企业内网用户→OA钓鱼站)

2. 量子计算破解加密

-

RSA证书失效:实验证实1024位RSA证书可被量子计算机4小时内破解,传统HTTPS防护濒临崩塌

-

DNSSEC密钥威胁:量子算法对非对称加密的威胁倒逼SM9国密算法普及

3. 多云环境配置漏洞

-

跨云DNS劫持:80%企业因AWS/Azure/GCP配置不同步,被黑客篡改解析记录实施勒索

-

CNAME接管攻击:

bash

# 攻击步骤:利用废弃云服务CNAME记录 1. 扫描 target.com CNAME → old-service.cloudprovider.com 2. 注册同名云资源 old-service.cloudprovider.com 3. 接管 target.com 子域解析权

典型案例:Hazy Hawk团伙劫持

cdc.gov、berkeley.edu等权威域名分发恶意内容。

三、四层防御体系:构建“监测-响应-溯源”全链路防护

▶ 层1:基础设施加固

| 方案 | 实施要点 | 效果案例 |

|---|---|---|

| DNSSEC全域部署 | 为DNS响应添加数字签名 | 某金融客户劫持事件下降97% |

| DoH/DoT加密通道 | 强制DNS查询走TLS/HTTPS | 阻断99%中间人嗅探 |

| ```nginx |

Nginx配置DoT示例

resolver 8.8.8.8 valid=300s;

listen 853 ssl;

|

### ▶ 层2:智能监测与响应 - **AI威胁预测**:Infoblox方案提前68天阻断恶意域名,误报率仅0.0002% - **三维拨测网络**:腾讯云方案覆盖国内31省+海外65城,秒级发现解析异常 - **自动修复脚本**:Akamai DNS态势管理生成多云配置修复命令:cite[9] ```aws # AWS Route53紧急回滚 aws route53 change-resource-record-sets --cli-input-json recovery.json

▶ 层3:零信任业务防护

-

动态证书指纹校验:

python

if current_cert_sha256 != stored_sha256: # 实时比对 trigger_alert("证书被篡改!") -

最小权限控制:DNS管理平台强制双因素认证+IP白名单

▶ 层4:应急响应流程

bash

# 劫持确认脚本(多节点验证) for dns in 8.8.8.8 1.1.1.1 208.67.222.222; do dig +short yourdomain.com @$dns done # 输出IP不一致则判定劫持

司法取证包:

-

tcpdump抓取攻击流量 -

多地点

dig结果截图 -

腾讯云拨测生成的劫持路径瀑布图

四、2025行业标杆方案横向测评

| 厂商 | 核心能力 | 适用场景 |

|---|---|---|

| Akamai DNS态势管理 | 多云配置自动审计+实时拦截欺骗 | 跨国企业/混合云架构 |

| 山石网科×360 | ASIC芯片硬件加速+云端情报协同 | 政府/关基设施 |

| 腾讯云拨测+DNSSEC | 劫持MTTR压缩至分钟级 | 电商/游戏等高并发业务 |

未来趋势:量子安全DNS与区块链存证

-

抗量子加密算法:国密SM9替代RSA,破解成本提升2¹²⁸倍

-

区块链DNS记录:解析变更实时上链,司法追溯效率提升90%

-

神经网络安全认证:脑机接口验证用户意图,彻底失效机器人流量

结语:2025年的DNS安全是 “攻击速度”与“防御精度”的赛跑。企业需构建 “DNSSEC×AI监测×零信任” 的三维防御网,让劫持者无从下手。

讨论话题:你的业务遭遇过DNS劫持吗?用了哪些防护方案?欢迎分享实战经验!

更多推荐

已为社区贡献10条内容

已为社区贡献10条内容

所有评论(0)