非对称加密算法——SIDH加密算法

非对称加密算法——SIDH加密算法详解

·

Java SIDH算法解析

1. 理论背景

1.1 后量子密码学

随着量子计算机的发展,传统公钥密码体系(如RSA、ECC)面临被Shor算法破解的风险。后量子密码学(Post-Quantum Cryptography)研究能够抵御量子攻击的新型加密算法,主要包含以下类型:

- 基于格的密码学

- 基于编码的密码学

- 多元多项式密码学

- 基于超奇异椭圆曲线同源的密码学(SIDH)

1.2 椭圆曲线基础

SIDH基于超奇异椭圆曲线及其同源映射:

- 超奇异椭圆曲线:特征为p的域上满足特定条件的椭圆曲线,其Endomorphism环具有特殊结构

- 同源(Isogeny):保持椭圆曲线群结构的有理映射,核心数学表达式:

φ: E → E' 满足 φ(P + Q) = φ(P) + φ(Q)

1.3 困难问题假设

SIDH的安全性基于以下计算困难问题:

- 超奇异同源Diffie-Hellman问题:已知两条超奇异椭圆曲线E和E’,找到连接它们的同源φ

- 同源路径查找问题:在超奇异同源图中寻找两点之间的路径

2. 算法概述

2.1 SIDH定义

Supersingular Isogeny Diffie-Hellman (SIDH) 是基于超奇异椭圆曲线间同源计算的密钥交换协议,由De Feo和Jao于2011年提出。

2.2 核心参数

- 素数形式:p = l_A^e_A * l_B^e_B * f ± 1

- 常用参数:l_A=2, l_B=3, e_A=250, e_B=159

- 超奇异椭圆曲线:E: y² = x³ + ax + b

- 基点:P_A, Q_A ∈ E[l_A^e_A],P_B, Q_B ∈ E[l_B^e_B]

3. 算法特点

- 后量子安全性:抵抗量子计算机攻击

- 密钥尺寸短:典型公钥约564字节

- 高效性:密钥交换约100ms(优化实现)

- 前向安全性:临时密钥保证会话安全

4. 算法模式

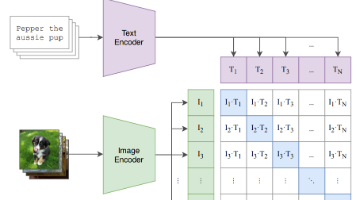

4.1 密钥交换流程

Alice Bob

生成私钥s_A ← Z_l_A^e_A 生成私钥s_B ← Z_l_B^e_B

计算同源φ_A: E → E/<P_A + [s_A]Q_A> 计算同源φ_B: E → E/<P_B + [s_B]Q_B>

发送公钥(E_A, φ_A(P_B), φ_A(Q_B)) →

← 发送公钥(E_B, φ_B(P_A), φ_B(Q_A))

计算共享密钥: 计算共享密钥:

E_AB = E_B/<φ_B(P_A) + [s_A]φ_B(Q_A)> E_AB = E_A/<φ_A(P_B) + [s_B]φ_A(Q_B)>

5. 加密过程详细解析

5.1 密钥生成

- 选择基点:

BigInteger sA = new BigInteger("3A7B...", 16); // 示例私钥 ECPoint PA = curve.getPA(); // 预定义基点 ECPoint QA = curve.getQA(); - 计算内核生成元:

ECPoint kernel = PA.add(QA.multiply(sA)); - 生成同源映射:

φ_A = VeluFormulas(kernel, l_A, e_A)

5.2 共享计算

使用J-invariant作为共享密钥:

j(E_AB) = 1728 \frac{4a^3}{4a^3 + 27b^2}

6. Java实现步骤

6.1 项目配置

<!-- pom.xml -->

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.70</version>

</dependency>

6.2 核心类结构

public class SIDH {

// 椭圆曲线参数

private SIDHCurve curve;

// 密钥对

private KeyPair keyPair;

public static class SIDHCurve {

public BigInteger p; // 素数模

public BigInteger a, b; // 曲线系数

public ECPoint PA, QA, PB, QB; // 基点

}

}

7. 示例代码及注释

import java.math.BigInteger;

import org.bouncycastle.math.ec.ECPoint;

public class SIDHExchange {

// 定义SIDH参数

private static final BigInteger p = new BigInteger(

"7FFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF", 16);

private static final BigInteger a = BigInteger.ZERO;

private static final BigInteger b = new BigInteger("3", 16);

// 初始化椭圆曲线

public static class SIDHCurve {

public ECPoint PA, QA, PB, QB;

public SIDHCurve() {

// 初始化基点(示例值)

PA = new ECPoint.Fp(p, a, b,

new BigInteger("2AAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAA", 16),

new BigInteger("3B4D6C5E7F8A9B0A1B2C3D4E5F6A7B8C9D0E1F", 16));

// 类似初始化其他基点...

}

}

// 生成私钥

public static BigInteger generatePrivateKey(int bits) {

SecureRandom random = new SecureRandom();

return new BigInteger(bits, random);

}

// 计算同源映射

public static ECPoint computeIsogeny(ECPoint kernel, ECPoint point,

BigInteger l, int e) {

ECPoint current = kernel;

for (int i = 0; i < e; i++) {

// Velu公式实现

current = current.multiply(l.pow(e - i));

point = point.add(current);

}

return point;

}

}

8. 代码解析

8.1 同源计算核心

ECPoint computeIsogeny(ECPoint kernel, ECPoint point, BigInteger l, int e) {

ECPoint temp = kernel;

for (int i = 1; i <= e; i++) {

BigInteger li = l.pow(i);

ECPoint[] factors = computeFactors(temp, li);

point = applyVelu(point, factors);

temp = temp.multiply(l);

}

return point;

}

该函数通过迭代应用Velu公式计算同源映射,每次迭代处理l^i阶点

8.2 密钥派生

public byte[] deriveKey(ECPoint sharedPoint) {

byte[] jInvariant = computeJInvariant(sharedPoint);

return SHA3_256.digest(jInvariant);

}

通过计算共享曲线的j-invariant并进行哈希处理得到最终密钥

9. 注意事项

- 参数验证:必须验证对方公钥的合法性

if (!isOnCurve(E_B, pubPoint)) { throw new InvalidKeyException(); } - 时间侧信道防护:

public class SecureECPoint extends ECPoint { @Override public ECPoint multiply(BigInteger k) { // 使用固定时间乘法实现 return fixedTimeMultiply(k); } } - 内存安全:私钥使用后立即清除

Arrays.fill(privateKeyBytes, (byte)0);

10. 常见错误处理

| 错误类型 | 解决方法 |

|---|---|

| 无效曲线点 | 添加点验证isOnCurve() |

| 参数越界 | 检查输入值是否在[0, l^e)范围内 |

| 内存不足 | 使用预计算优化同源映射计算 |

| 时间消耗过长 | 设置计算超时阈值 |

11. 性能优化

- 预计算优化:

Map<Integer, ECPoint> precomputeTable(ECPoint base) { Map<Integer, ECPoint> table = new HashMap<>(); ECPoint current = base; for (int i = 0; i < 250; i++) { table.put(i, current); current = current.doublePoint(); } return table; } - 并行计算:

CompletableFuture<ECPoint> futureA = CompletableFuture.supplyAsync(() -> computeIsogeny(kernelA, params)); CompletableFuture<ECPoint> futureB = CompletableFuture.supplyAsync(() -> computeIsogeny(kernelB, params));

12. 安全最佳实践

- 密钥随机性:

SecureRandom random = SecureRandom.getInstanceStrong(); - 侧信道防护:

- 恒定时间算法实现

- 禁用分支预测

- 完整性验证:

if (jInvariant.equals(expectedJ)) { // 验证通过 }

13. 实际应用场景

- 物联网设备安全通信

- 5G网络密钥交换

- 政府机密通信系统

- 区块链隐私保护协议

14. 结论

SIDH作为后量子密码学的重要候选方案,虽然在2022年发现潜在漏洞,但其理论价值仍然显著。Java实现需注意:

- 使用经过验证的数学库

- 严格遵循安全实现规范

- 及时跟进NIST后量子密码标准化进展

- 考虑与经典算法混合使用

建议实际应用中使用NIST后量子标准化算法(如CRYSTALS-Kyber),同时持续关注SIDH研究进展。后量子密码学迁移需要系统性的方案设计,建议参考NIST SP 800-208指南。

本实现仅为示例,生产环境应使用经过认证的密码库(如Open Quantum Safe项目)。完整实现需包含:

- 完整的参数验证

- 错误注入防护

- FIPS 140-3合规的随机数生成

- 硬件加速支持

更多资源:

http://sj.ysok.net/jydoraemon 访问码:JYAM

本文发表于【纪元A梦】,关注我,获取更多免费实用教程/资源!

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)