攻防世界-misc-流量分析1

得到一系列数据包,对每一个数据包进行url解码(听大佬说可以写脚本,我不会,只好手工操作了)对flag读取第一个字符转换为ascii码,如果和40相等,就延时三秒。就在wireshark输入命令,http.time >=3。那我们过滤数据包的条件,也就是猜解成功的条件就是延时三秒。上面一段请求包,可以看到ssrf和sql延时注入。获得第一个ascii码为102的值,也就是f。以此类推,对每一个包进

·

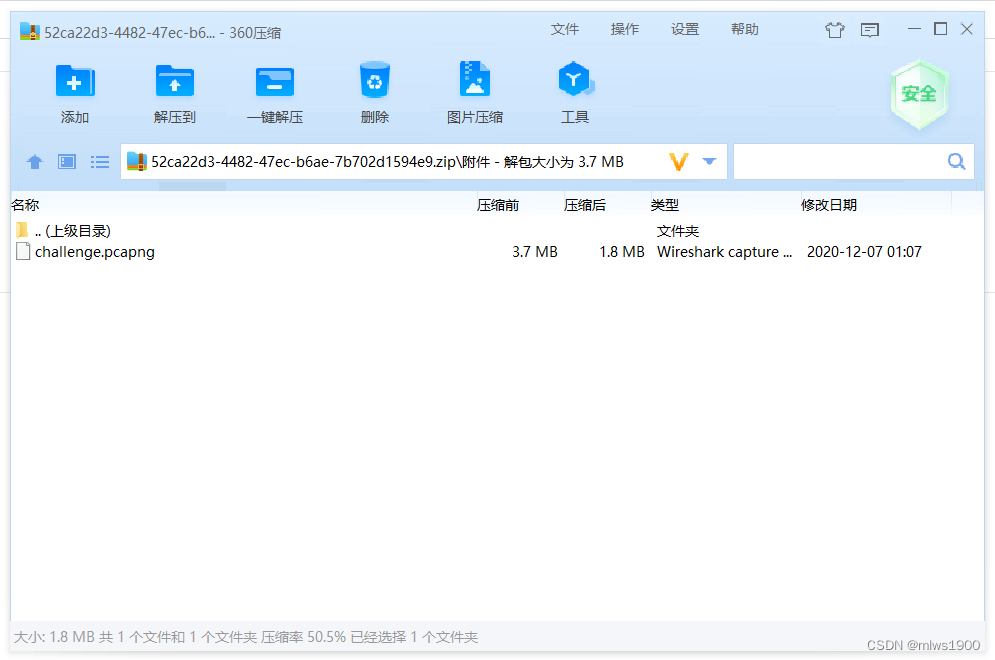

下载附件,获得一个流量包

wireshark打开

随便选择一个,追踪tcp流

把请求包url解码看看是什么操作

还存在url编码,继续解码

GET /index.php?url=gopher://127.0.0.1:80/_POST /admin.php HTTP/1.1

Host: localhost:80

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 78

id=1) and if((ascii(substr((select flag from flag),1,1))='40'),sleep(3),0) -- HTTP/1.1上面一段请求包,可以看到ssrf和sql延时注入

对flag读取第一个字符转换为ascii码,如果和40相等,就延时三秒

就是对这个数据库中的flag进行猜解

那我们过滤数据包的条件,也就是猜解成功的条件就是延时三秒

就在wireshark输入命令,http.time >=3

得到一系列数据包,对每一个数据包进行url解码(听大佬说可以写脚本,我不会,只好手工操作了)

复制这个请求内容,解码

获得第一个ascii码为102的值,也就是f

获得第一个ascii码为102的值,也就是f

以此类推,对每一个包进行解码获得ascii值

102,108,97,103,123,49,113,119,121,50,55,56,49,125

f,l,a,g ,{,1,q,w,y,2,7,8,1,}

flag{1qwy2781}

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)