哈希算法——SHA-3加密算法

哈希算法——SHA-3加密算法详解

·

Java SHA-3算法全面解析

1. 理论背景

1.1 算法发展历程

- 2007年:NIST启动SHA-3竞赛,征集新一代哈希标准

- 2012年:Keccak算法胜出(设计者:Guido Bertoni等)

- 2015年:正式成为FIPS 202标准

- 2023年:被纳入TLS 1.3协议标准

1.2 核心设计原理

采用海绵结构(Sponge Construction),完全不同于SHA-2的Merkle-Damgård结构,核心参数:

- 状态矩阵:5x5的64位矩阵(1600位容量)

- 安全强度:提供224/256/384/512四种输出长度

- 抗攻击特性:对长度扩展攻击免疫

1.3 与SHA-2对比

| 特性 | SHA-2 | SHA-3 |

|---|---|---|

| 结构 | Merkle-Damgård | 海绵结构 |

| 核心操作 | 位运算 | 置换函数 |

| 抗量子攻击 | 较弱 | 较强 |

| 并行处理能力 | 有限 | 高度并行 |

2. 算法概述

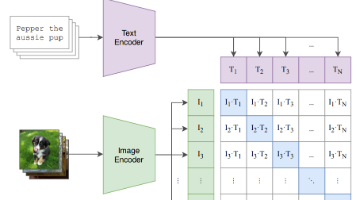

2.1 海绵结构原理

分为两个阶段:

- 吸收阶段(Absorbing):

- 将输入消息分块与状态矩阵进行异或

- 应用置换函数f(Keccak-f)

- 挤压阶段(Squeezing):

- 从状态矩阵提取哈希结果

- 多次应用置换函数直到输出足够长度

2.2 主要参数配置

| 算法变种 | 输出长度 | 容量c | 比特率r | 轮数 |

|---|---|---|---|---|

| SHA3-224 | 224 | 448 | 1152 | 24 |

| SHA3-256 | 256 | 512 | 1088 | 24 |

| SHA3-384 | 384 | 768 | 832 | 24 |

| SHA3-512 | 512 | 1024 | 576 | 24 |

3. 加密过程详细解析

3.1 消息填充规则

使用pad10*1填充方案:

- 追加"0b011"到消息末尾

- 填充"0"直到总长度 ≡ 0 mod r

- 将最后一个字节的最高位置1

示例:

原始消息:3字节(24位)

填充后(r=1088):24 + 4 + (1088 - (24+4)%1088) = 1088位

3.2 置换函数Keccak-f

包含5个核心步骤(每轮执行一次):

- θ(Theta):基于列的非线性扩散

- ρ(Rho):位循环移位

- π(Pi):行位置置换

- χ(Chi):非线性替换

- ι(Iota):与轮常数异或

3.3 轮常数生成

24个64位轮常数RC[i]通过LFSR生成:

long[] RC = {

0x0000000000000001L, 0x0000000000008082L,

0x800000000000808aL, 0x8000000080008000L,

// ... 其他20个常数

};

4. Java实现步骤

4.1 使用MessageDigest类

import java.security.MessageDigest;

public class SHA3Example {

public static String hash(String input, int length) {

try {

MessageDigest md = MessageDigest.getInstance("SHA3-" + length);

byte[] hashBytes = md.digest(input.getBytes(StandardCharsets.UTF_8));

// 转换为十六进制

StringBuilder hex = new StringBuilder();

for (byte b : hashBytes) {

hex.append(String.format("%02x", b));

}

return hex.toString();

} catch (Exception e) {

throw new RuntimeException("SHA-3 not supported", e);

}

}

}

4.2 手动实现核心逻辑

public class SHA3Manual {

// 状态矩阵

private long[][] state = new long;

// 当前缓冲区位置

private int bufferPos = 0;

// 比特率(根据算法变种设置)

private final int bitRate;

public SHA3Manual(int capacity) {

this.bitRate = 1600 - capacity;

}

public byte[] digest(byte[] input) {

// 填充消息

byte[] padded = pad(input);

// 吸收阶段

for (int i=0; i<padded.length; i+=bitRate/8) {

absorbBlock(Arrays.copyOfRange(padded, i, i+bitRate/8));

}

// 挤压阶段

return squeeze();

}

private void absorbBlock(byte[] block) {

// 转换字节到状态矩阵

for (int i=0; i<block.length; i+=8) {

int x = (i/8) % 5;

int y = (i/8) / 5;

long word = bytesToLong(block, i);

state[x][y] ^= word;

}

// 执行置换

keccakF();

}

}

5. 代码逐步解析

5.1 置换函数实现

private void keccakF() {

long[] C = new long;

long[] D = new long;

for (int round=0; round<24; round++) {

// Theta步骤

for (int x=0; x<5; x++) {

C[x] = state[x] ^ state[x] ^ state[x] ^ state[x] ^ state[x];

}

for (int x=0; x<5; x++) {

D[x] = C[(x+4)%5] ^ Long.rotateLeft(C[(x+1)%5], 1);

for (int y=0; y<5; y++) {

state[x][y] ^= D[x];

}

}

// Rho和Pi步骤

long[][] temp = new long;

for (int x=0; x<5; x++) {

for (int y=0; y<5; y++) {

temp[y][(2*x+3*y)%5] = Long.rotateLeft(state[x][y], RHO_OFFSETS[x][y]);

}

}

state = temp;

// Chi步骤

for (int y=0; y<5; y++) {

long[] row = new long;

for (int x=0; x<5; x++) {

row[x] = state[x][y] ^ ((~state[(x+1)%5][y]) & state[(x+2)%5][y]);

}

for (int x=0; x<5; x++) {

state[x][y] = row[x];

}

}

// Iota步骤

state ^= RC[round];

}

}

5.2 填充函数实现

private byte[] pad(byte[] input) {

int q = (bitRate - (input.length*8 % bitRate)) / 8;

if(q == 1) q += bitRate/8;

byte[] padded = new byte[input.length + q];

System.arraycopy(input, 0, padded, 0, input.length);

// 添加终止符

padded[input.length] |= 0x06; // 0b0110

padded[padded.length-1] |= 0x80;

return padded;

}

6. 注意事项

- Java版本要求:需Java 9+(旧版本需使用Bouncy Castle)

- 比特率设置:根据具体算法变种调整参数

- 字节序处理:全部使用小端序(与SHA-2不同)

- 状态初始化:必须正确清零初始矩阵

- 并行处理:避免多线程共享状态矩阵

7. 常见错误处理

| 错误类型 | 解决方案 |

|---|---|

| NoSuchAlgorithmException | 添加Bouncy Castle Provider |

| 填充错误 | 确认使用pad10*1方案 |

| 状态矩阵污染 | 深拷贝临时矩阵 |

| 性能低下 | 使用位操作代替乘除运算 |

8. 性能优化

- 预计算轮常数:预先计算RC值

- 使用位掩码运算:

// 原代码 if ((x == 0 && y == 0) || (x == 2 && y == 3)) {...} // 优化后 if ((x | y) == 0 || (x & y) == (2 & 3)) {...} - 循环展开:手动展开置换循环

- SIMD指令优化:使用Java Vector API(JDK16+)

var vector = LongVector.fromArray(SPECIES_256, state, 0);

9. 安全最佳实践

- 抵抗长度扩展攻击:无需HMAC即可安全使用

- 密钥派生建议:

// 使用HKDF扩展 HKDF hkdf = HKDF.fromHmacSha3_256(); byte[] derivedKey = hkdf.expand(ikm, length, null); - 密码存储方案:

String hash = sha3_256(salt + sha3_256(password)); - 随机数生成:结合DRBG机制

10. 实际应用场景

- 区块链技术:以太坊2.0的哈希算法

- 密码管理器:主密钥的哈希存储

- 物联网设备:轻量级安全通信协议

- 数字签名:EdDSA-SHA3签名方案

- 安全存储:磁盘加密系统的密钥派生

11. 结论

SHA-3作为新一代哈希标准,在Java中的实现需要注意:

核心优势:

- 创新的海绵结构提供更高安全性

- 对量子计算攻击具有强抵抗力

- 灵活的扩展能力(支持可定制的输出长度)

使用建议:

- 新项目优先选择SHA3-256/512

- 需要兼容性时与SHA-2混合使用

- 长期敏感数据存储使用SHA3-512

未来方向:

- 硬件加速指令的普及(如ARMv9-SHA3)

- 与新型密码协议(如PQ-Crypto)的整合

- 实时系统的优化实现

开发者应充分理解海绵结构的工作原理,在性能敏感场景优先使用官方实现,在需要深度定制时参考NIST提供的测试向量进行验证。同时密切关注NIST的算法更新公告,及时应对潜在的安全风险。

更多资源:

http://sj.ysok.net/jydoraemon 访问码:JYAM

本文发表于【纪元A梦】,关注我,获取更多免费实用教程/资源!

更多推荐

已为社区贡献9条内容

已为社区贡献9条内容

所有评论(0)