备战2025FIC-重做2024FIC线上赛计算机部分——第四届全国网络空间取证竞赛wp

回顾2024fic线上赛题目以备战今年的FIC大赛!

检材密码:

2024Fic@杭州Powered~by~HL!

前言:

题目纯享版,想自己先做在看wp的👇

手机部分wp已发👇

备战2025FIC-重做2024FIC线上赛手机部分——第四届全国网络空间取证竞赛wp-CSDN博客

本篇wp为图在上,文字说明在下

回顾2024fic线上赛题目以备战今年的FIC大赛🔥🔥🔥

案情设计:

2024年4月,卢某报案至警方,声称自己疑似遭受了“杀猪盘”诈骗,大量钱财被骗走。卢某透露,在与某公司交流过程中结识了员工李某。李某私下诱导卢某参与赌博游戏,起初资金出入均属正常。但随后,李某称赌博平台为提升安全性,更换了地址和玩法,转为通过群聊抢红包形式进行赌博。随着赌资不断增加,卢某投入巨额资金后,发现无法再访问该网站,同时李某也失去联系,卢某遂意识到自己被骗。

在经济压力下,卢某选择报警,并承认参与赌博活动,愿意承担相应法律后果。警方依据卢某提供的线索和手机数据,迅速锁定犯罪团伙,并在一藏匿地点成功抓获犯罪嫌疑人李某和赵某。警方对嫌疑人持有的物品进行了证据固定:

李某手机被标记为检材1,窝点内服务器为检材2,赵某使用的计算机为检材3。

接下来,请取证工作者根据案情和这些检材进行深入分析,并解答后续问题。

检材3:赵某计算机

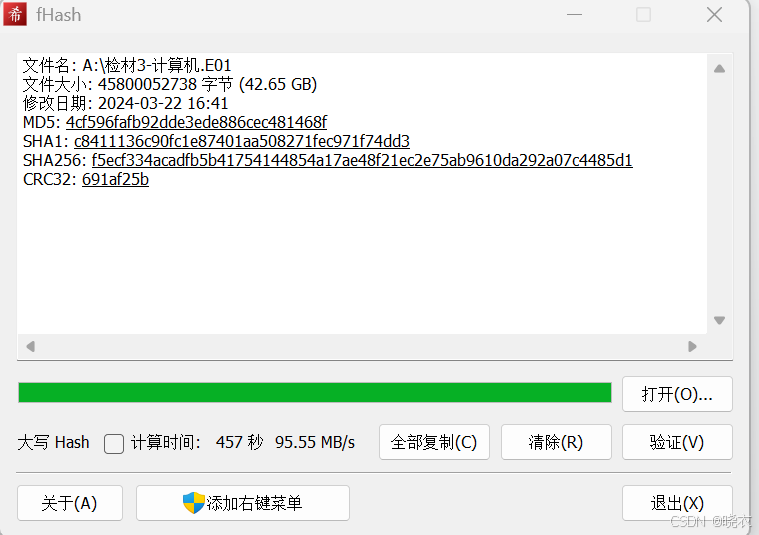

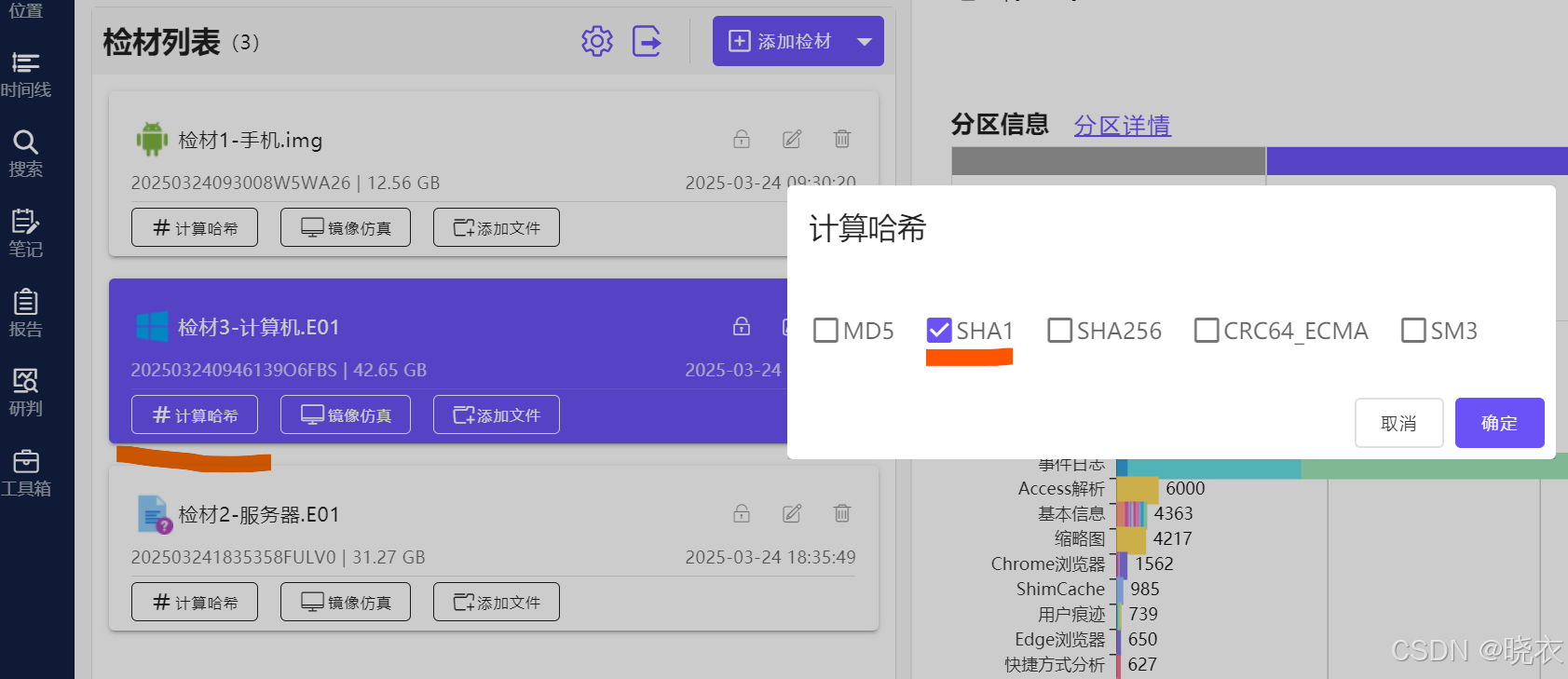

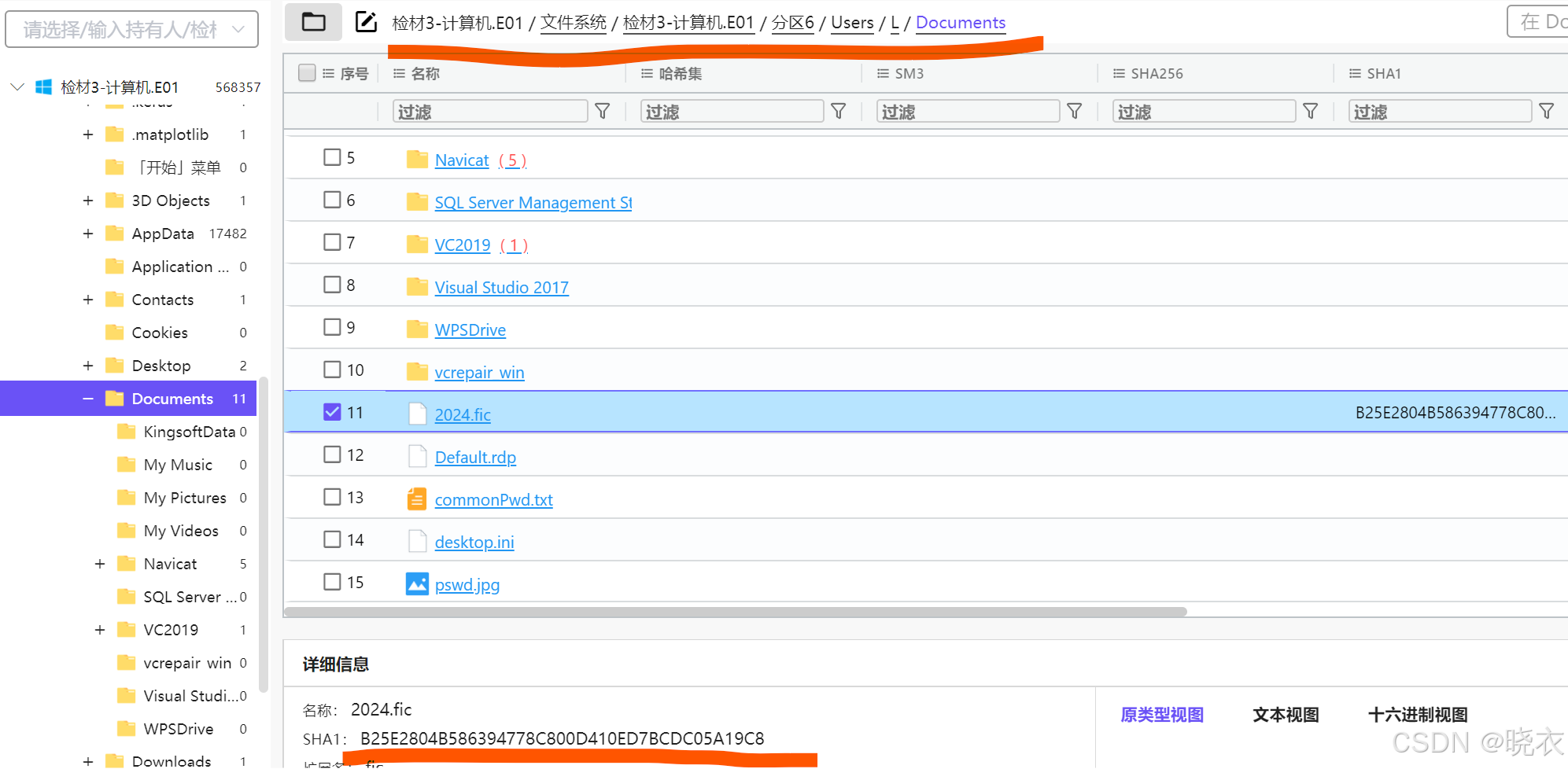

1.分析技术员赵某的windows镜像,并计算赵某计算机的原始镜像的SHA1值为?

必要截图:

第一思路是fhash软件计算计算机.E01的sha1值,但注意审题,题目所说的是“原始镜像的sha1”

用火眼计算检材的sha1值才是正确的

(fhash和火眼计算的是不一样的,又涨知识了)

答案:FFD2777C0B966D5FC07F2BAED1DA5782F8DE5AD6

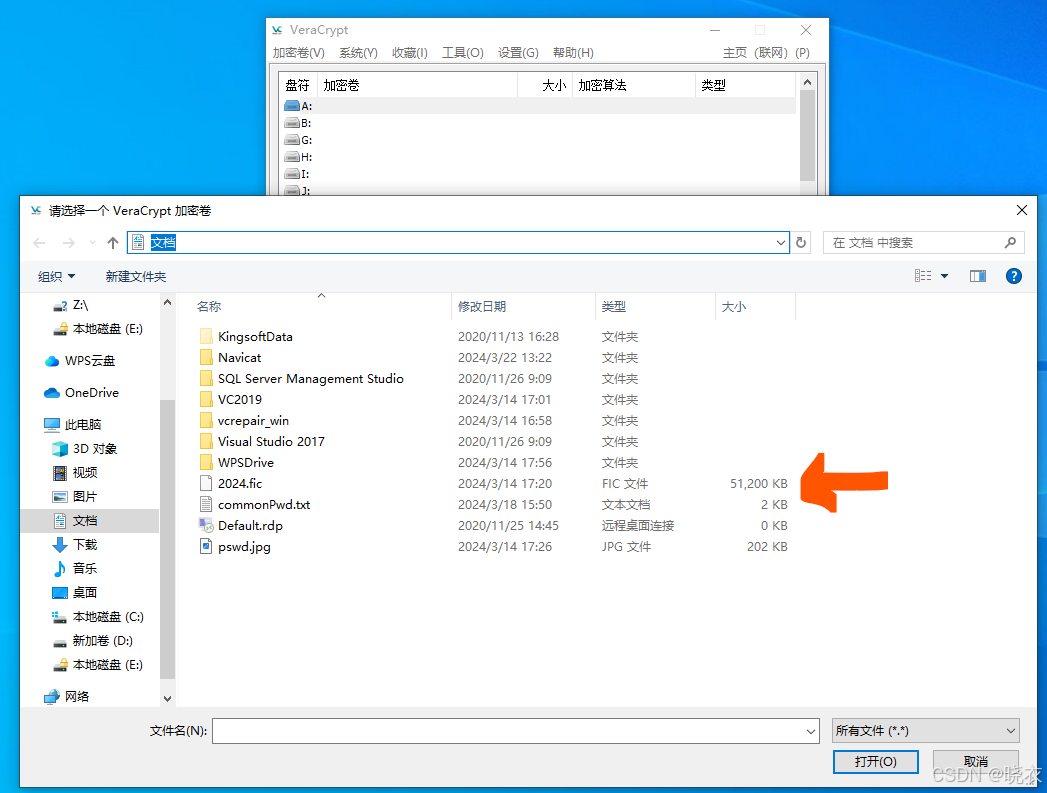

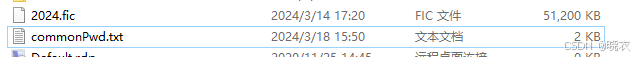

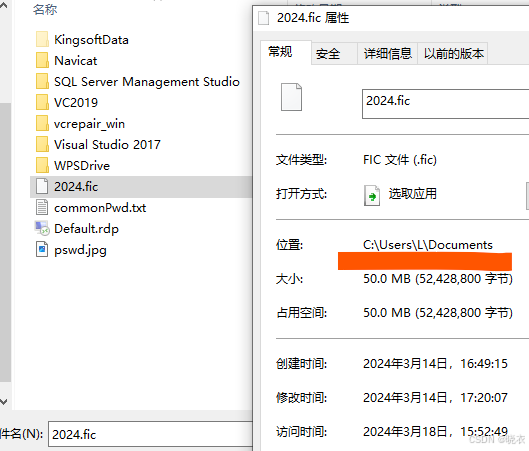

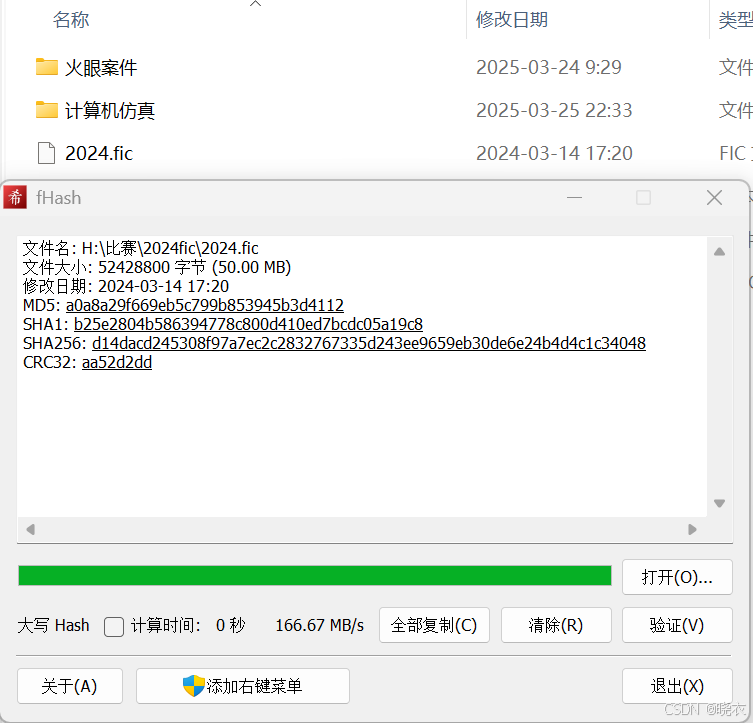

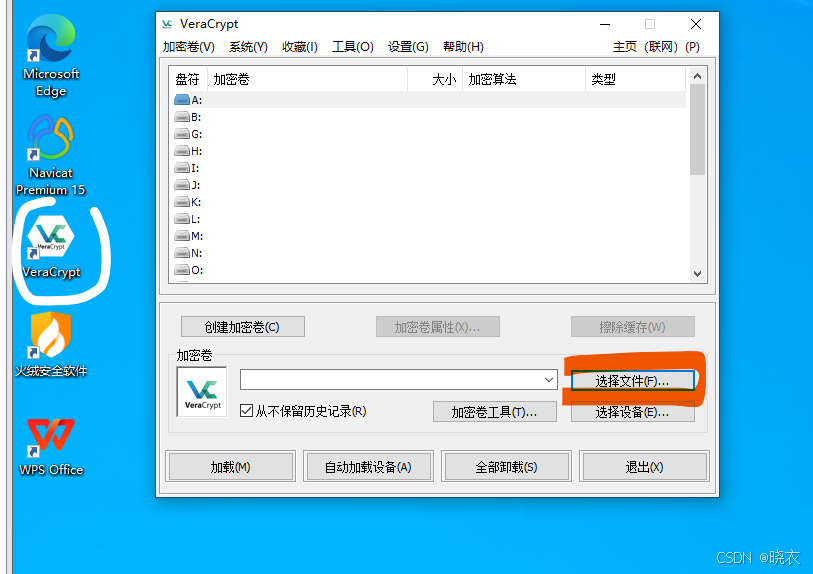

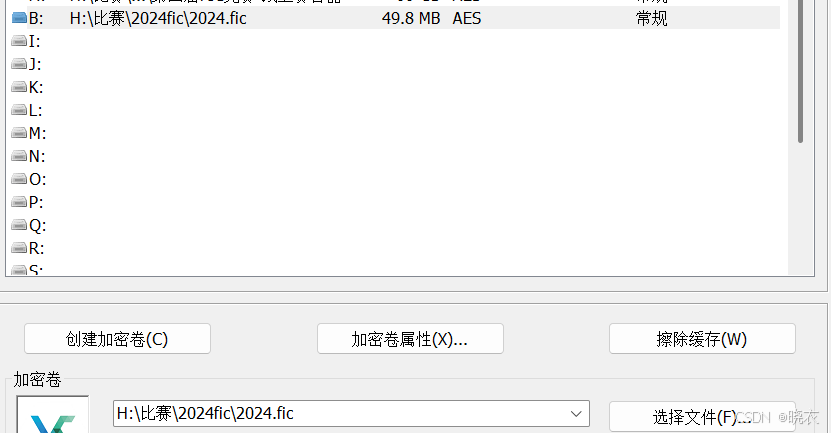

2.分析技术员赵某的windows镜像,疑似VeraCrypt加密容器的文件的SHA1值为?

必要截图:

火眼仿真计算机,打开VeraCrypt,点击“选择文件”

点击“选择文件”后默认跳到了“文档”(会默认跳转到上次打开容器的位置),一眼看到了2024.fic

点击“选择文件”后默认跳到了“文档”(会默认跳转到上次打开容器的位置),一眼看到了2024.fic

图标没问题,大小符合,名字对味。确定是题目所说的容器。

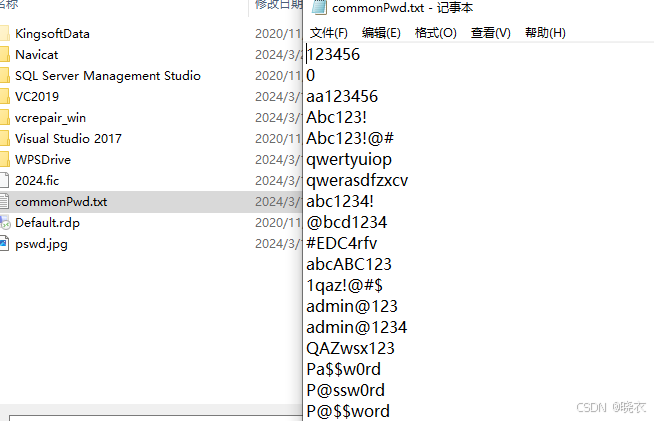

同时我们注意到容器下方有一个commonPwd.txt,取证人一定要对pwd(密码)敏感,先对这个文件有个印象。

右键属性查看位置

火眼文件中找到容器并计算sha1值

或导出容器计算sha1值

答案:B25E2804B586394778C800D410ED7BCDC05A19C8

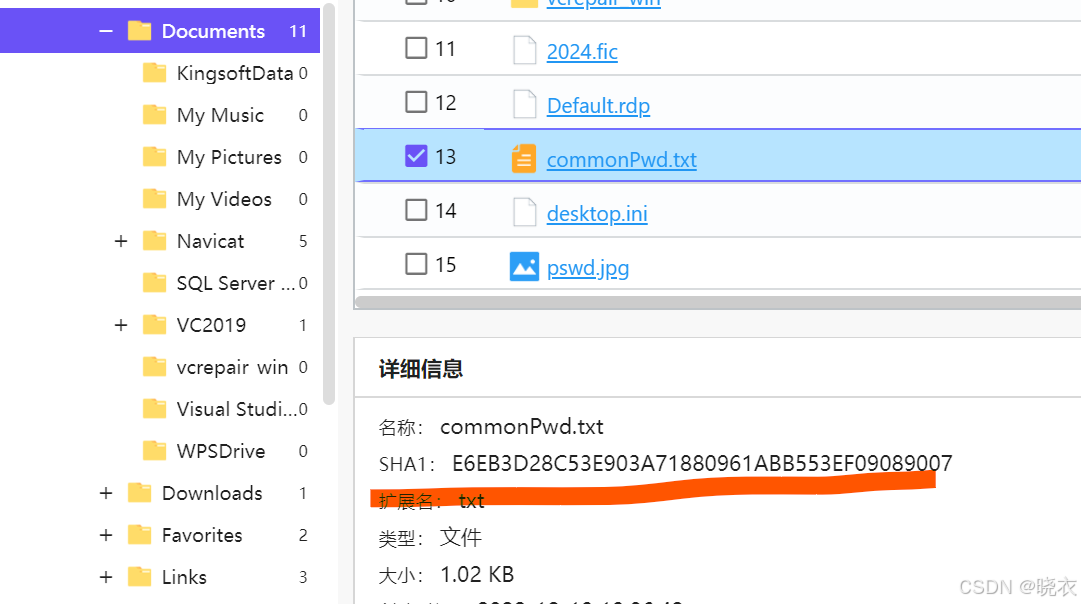

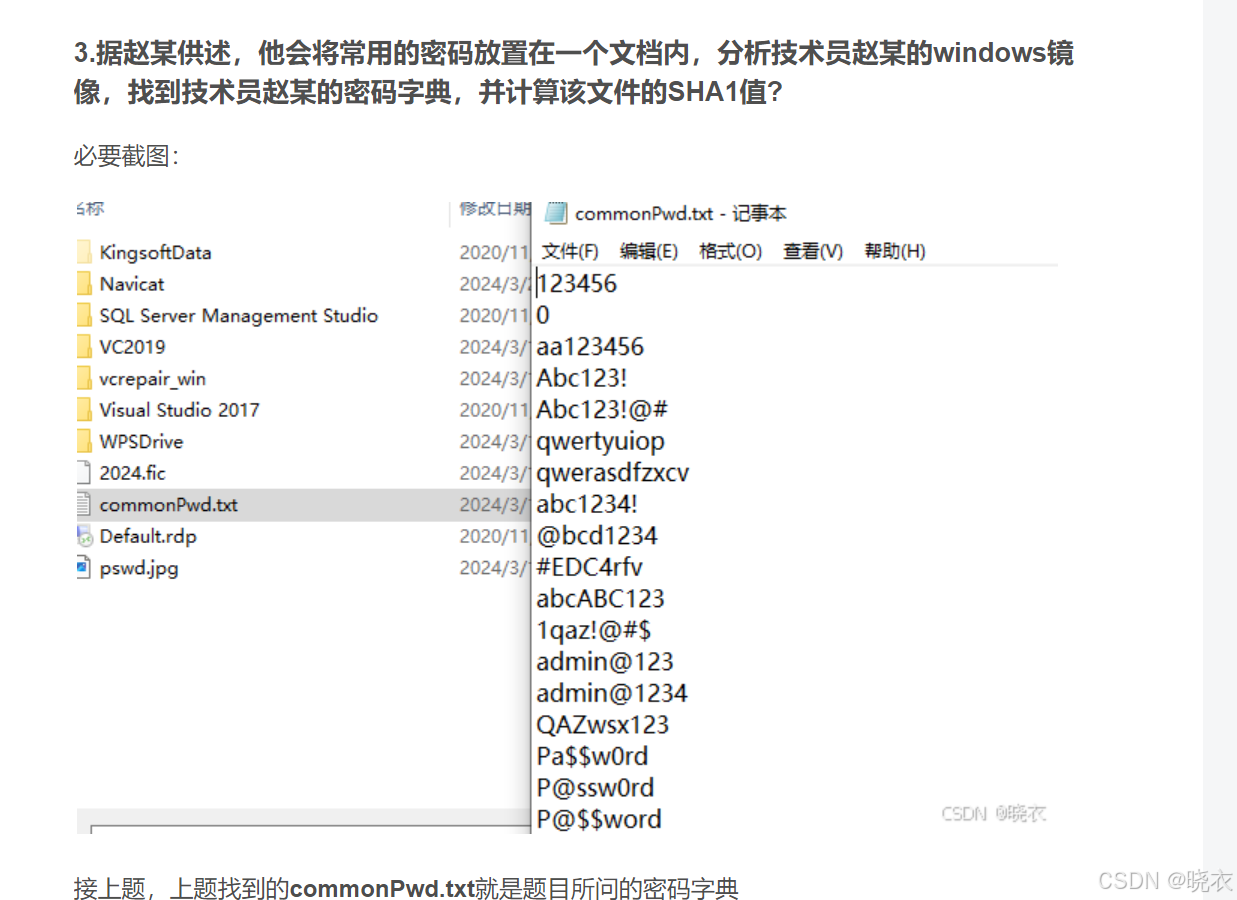

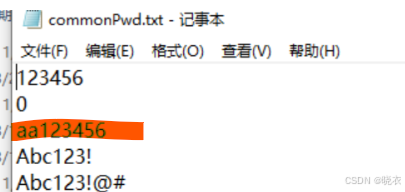

3.据赵某供述,他会将常用的密码放置在一个文档内,分析技术员赵某的windows镜像,找到技术员赵某的密码字典,并计算该文件的SHA1值?

必要截图:

接上题,上题找到的commonPwd.txt就是题目所问的密码字典

计算sha1值得到答案

答案:E6EB3D28C53E903A71880961ABB553EF09089007

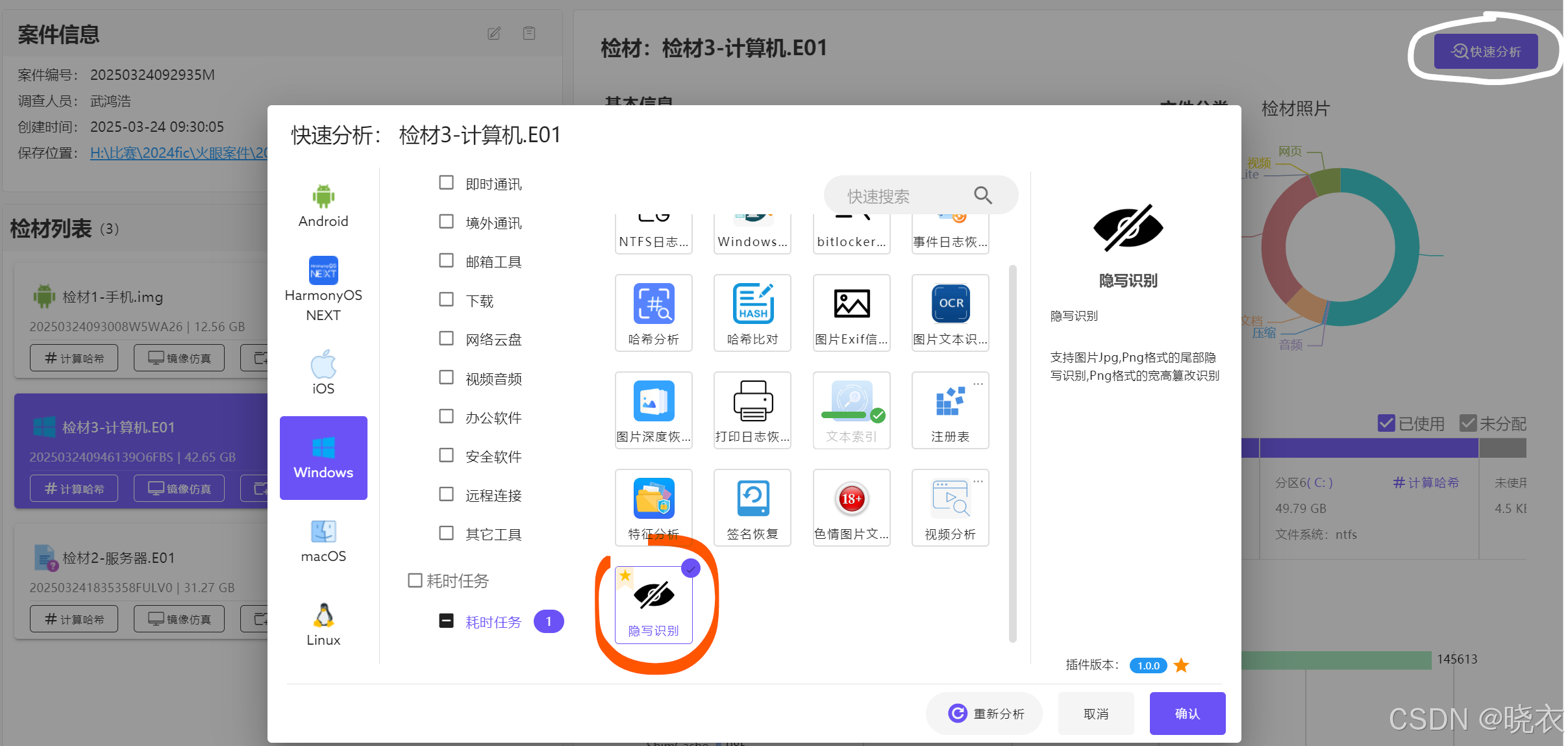

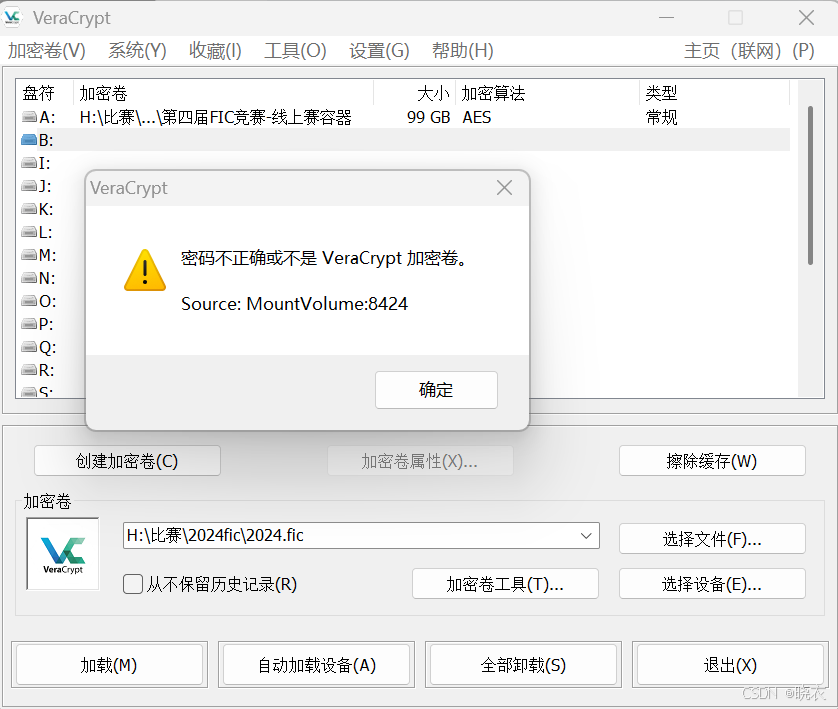

4.据赵某供述,他将加密容器的密码隐写在一张图片内,隐写在图片中的容器密码是?

必要截图:

火眼手动选择快速分析中的耗时任务:隐写识别

找到一个pswd.jpg,看到图片上写有密码:!Q2w#e$R

可以看到这个密码是不正确的,是个误导信息,是隐写后的密码,我们需要找到真正的密码

关键在于该图片是尾部隐写,我们打开十六进制视图翻到最后一页即尾部,可以看到:

“right password is qwerasdfzxcv”

挂载容器成功

答案:qwerasdfzxcv

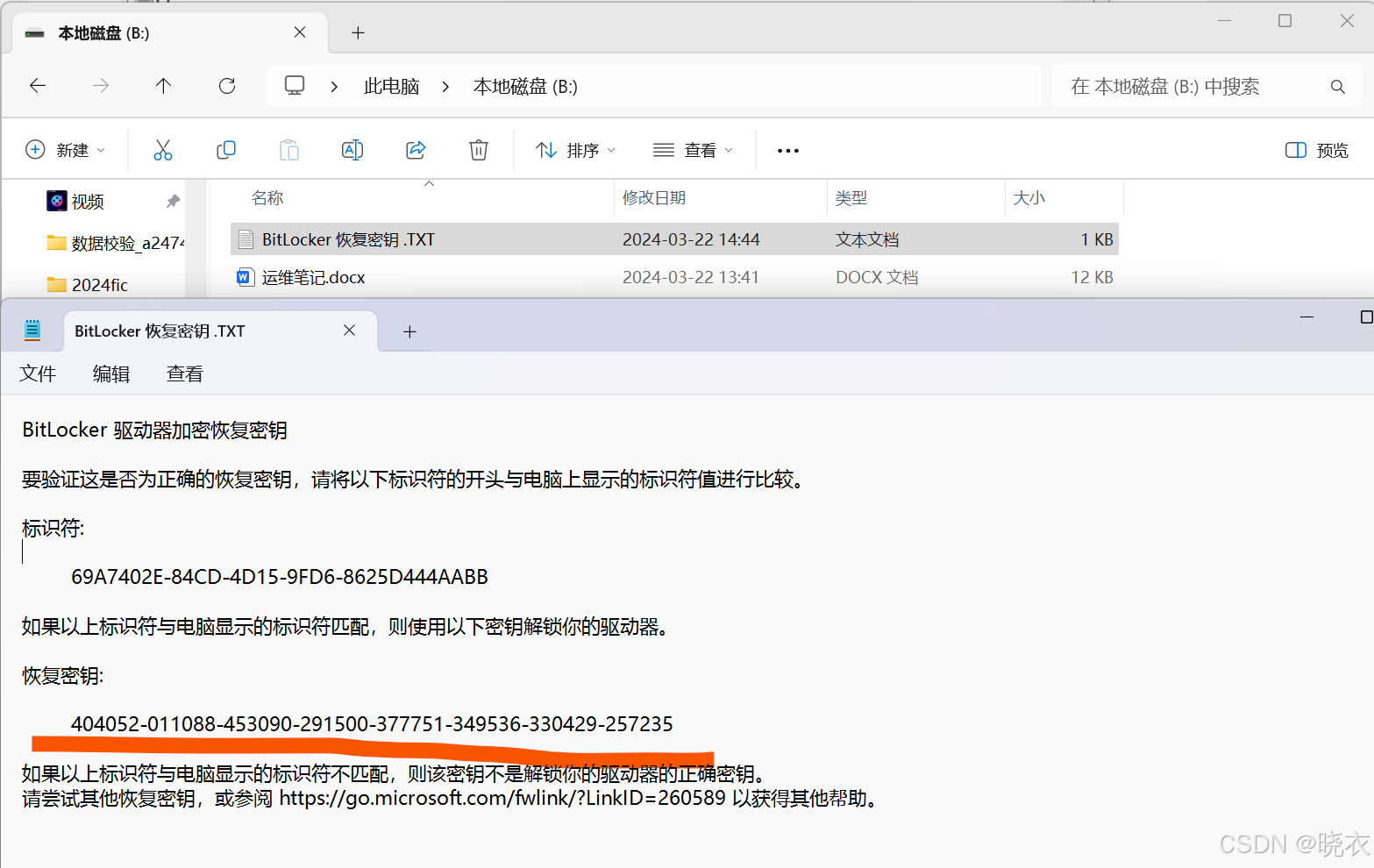

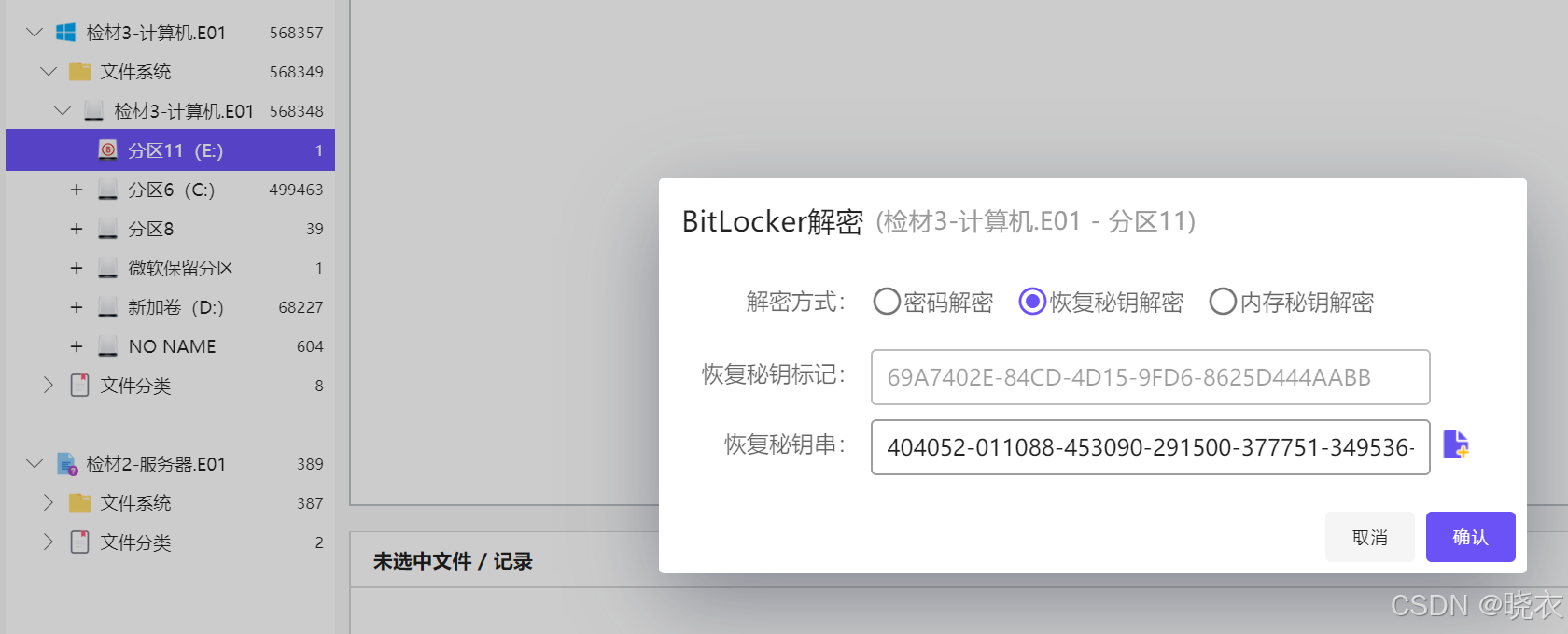

5.分析技术员赵某的windows镜像,bitlocker的恢复密钥是什么?

bitlocker👇

BitLocker是什么?Windows怎么启动BitLocker?-CSDN博客

必要截图:

接上题,挂号容器后打开发现一个BitLocker恢复密钥.txt和运维笔记

答案:404052-011088-453090-291500-377751-349536-330429-257235

6. 分析技术员赵某的windows镜像,bitlocker分区的起始扇区数是?

必要截图:

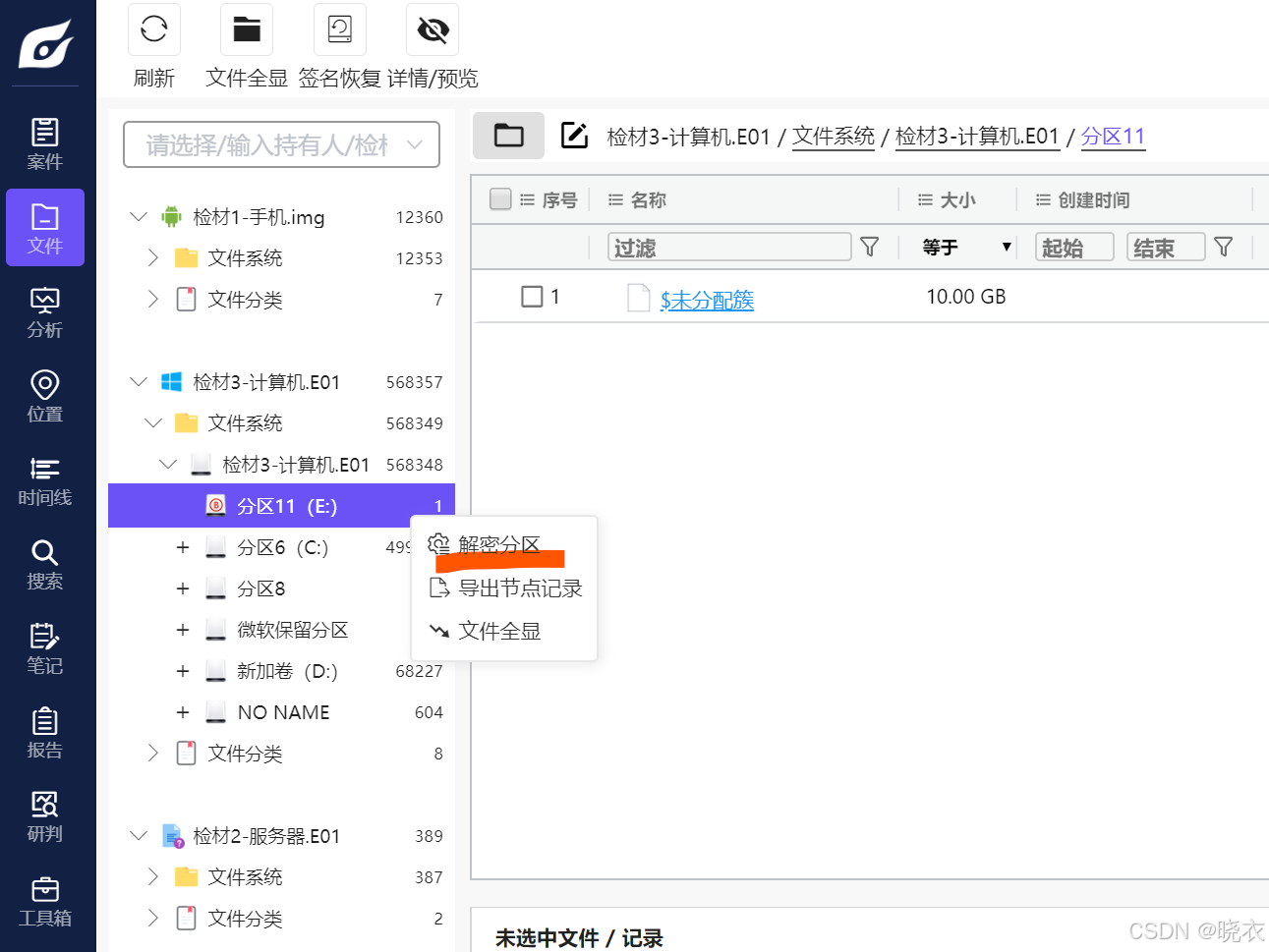

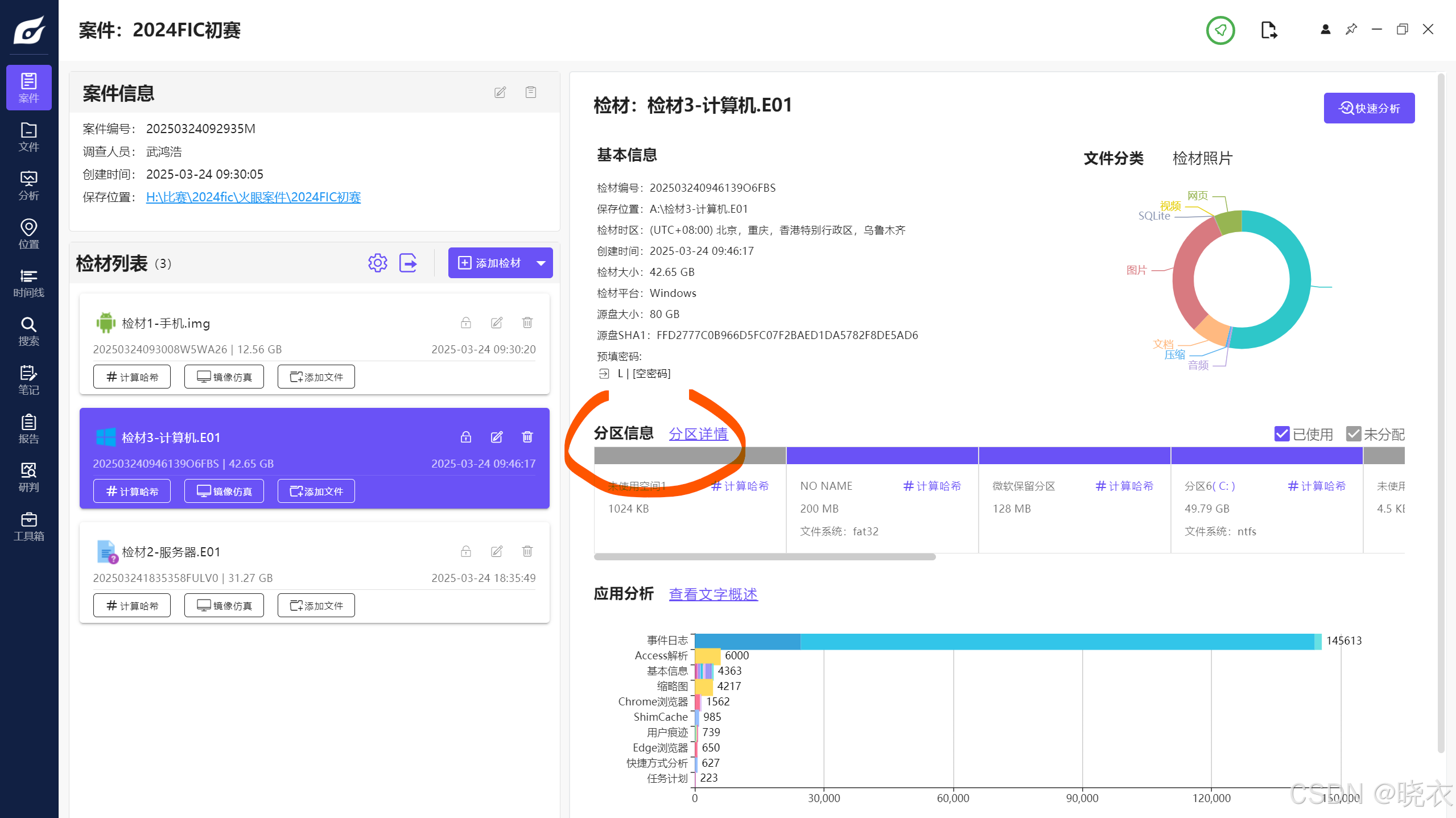

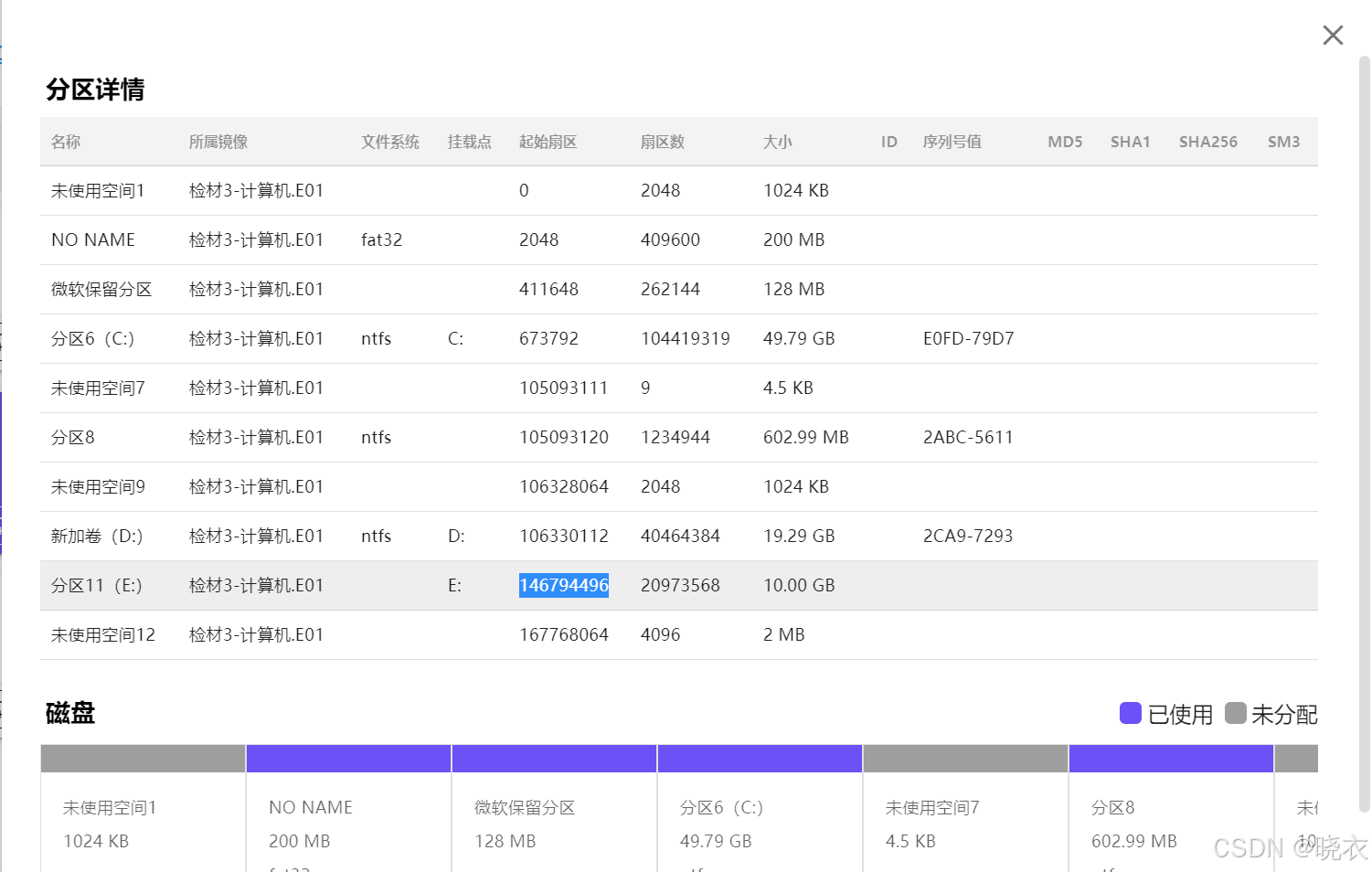

确定分区11为bitlocker分区

点击分区详情

答案:146794496

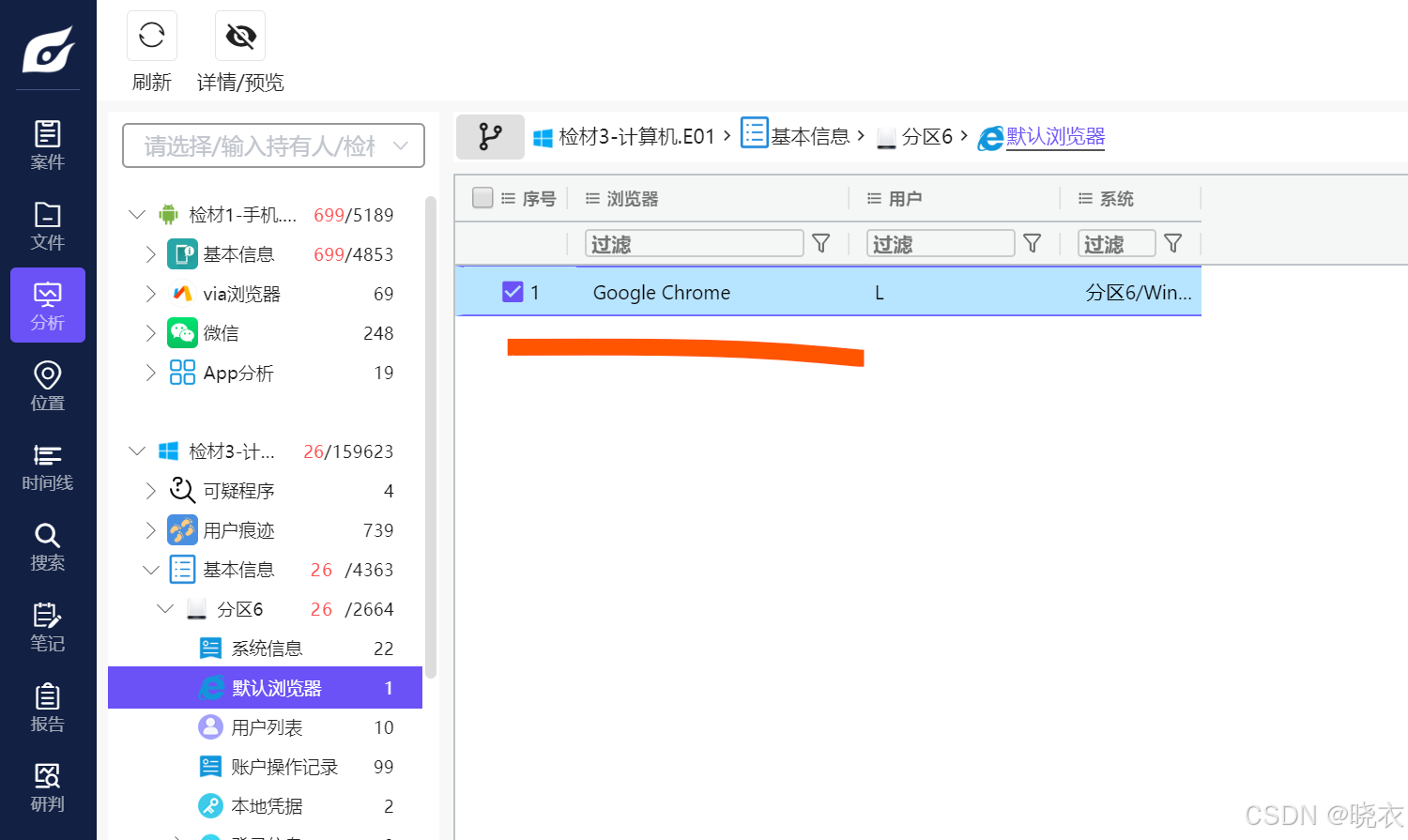

7.分析技术员赵某的windows镜像,默认的浏览器是?

A. Chrome

B. Edge

C. IE

D. Firefox

必要截图:

火眼直接看

答案:A

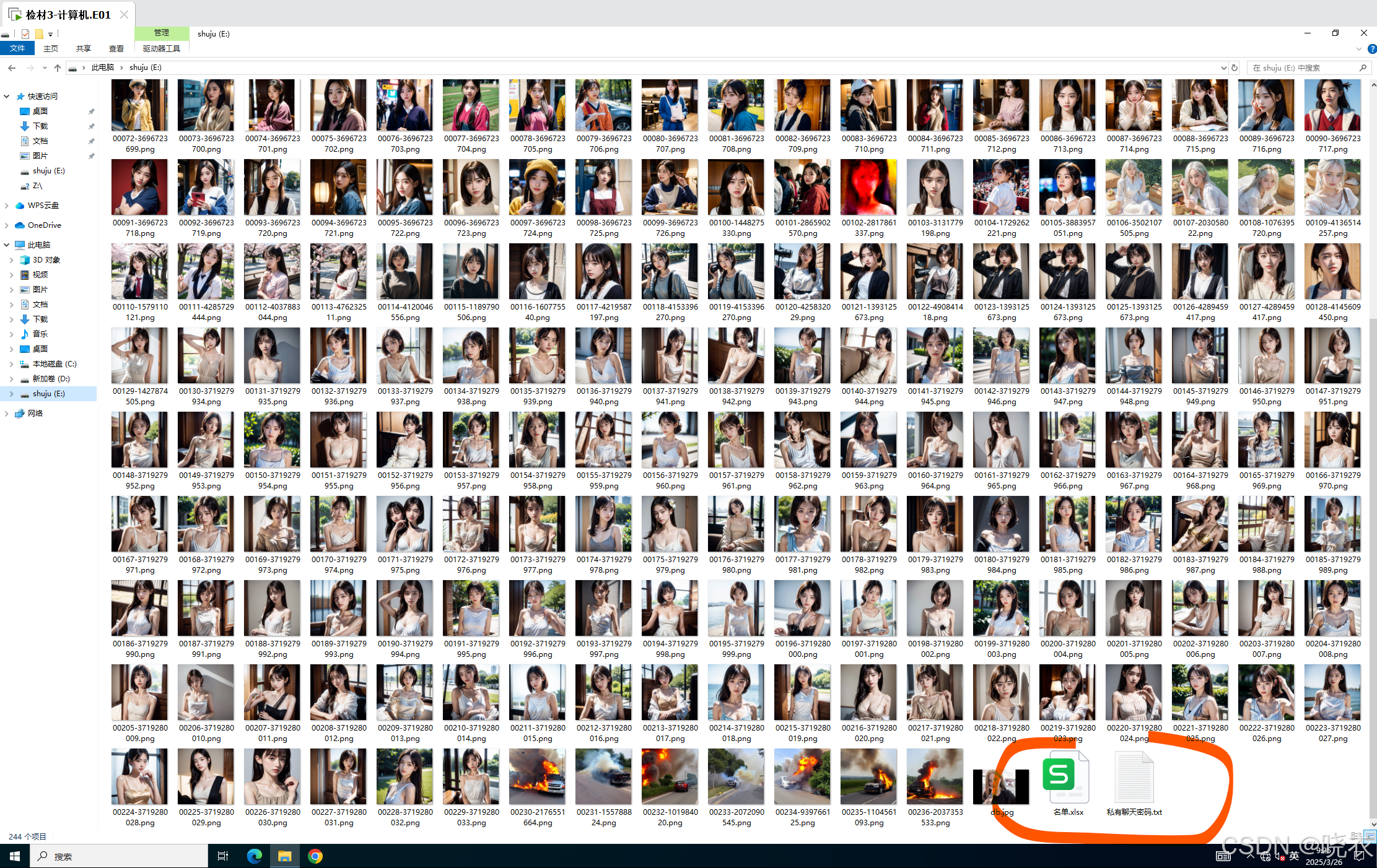

8.分析技术员赵某的windows镜像,私有聊天服务器的密码为:

必要截图:

用前题容器找到的bitlocker恢复密钥串右键解密分区11

右键分区点文件全显,翻到私有聊天密码.txt

仿真看找的更快

答案:Zhao

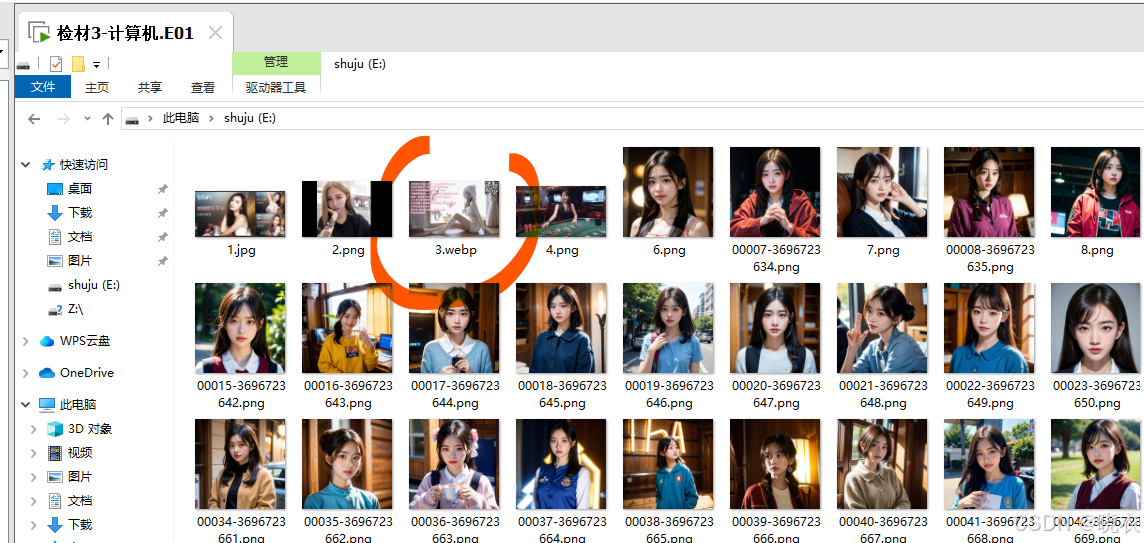

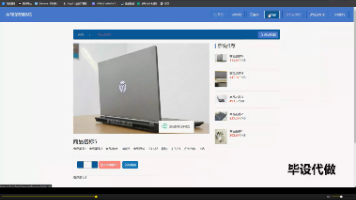

9.分析技术员赵某的windows镜像,嫌疑人计算机中有疑似使用AI技术生成的进行赌博宣传的图片,该图片中,宣传的赌博网站地址为?

必要截图:

接上题,翻到3.webp照片(不能放全图片,csdn会封)

仿真看

答案:www.585975.com

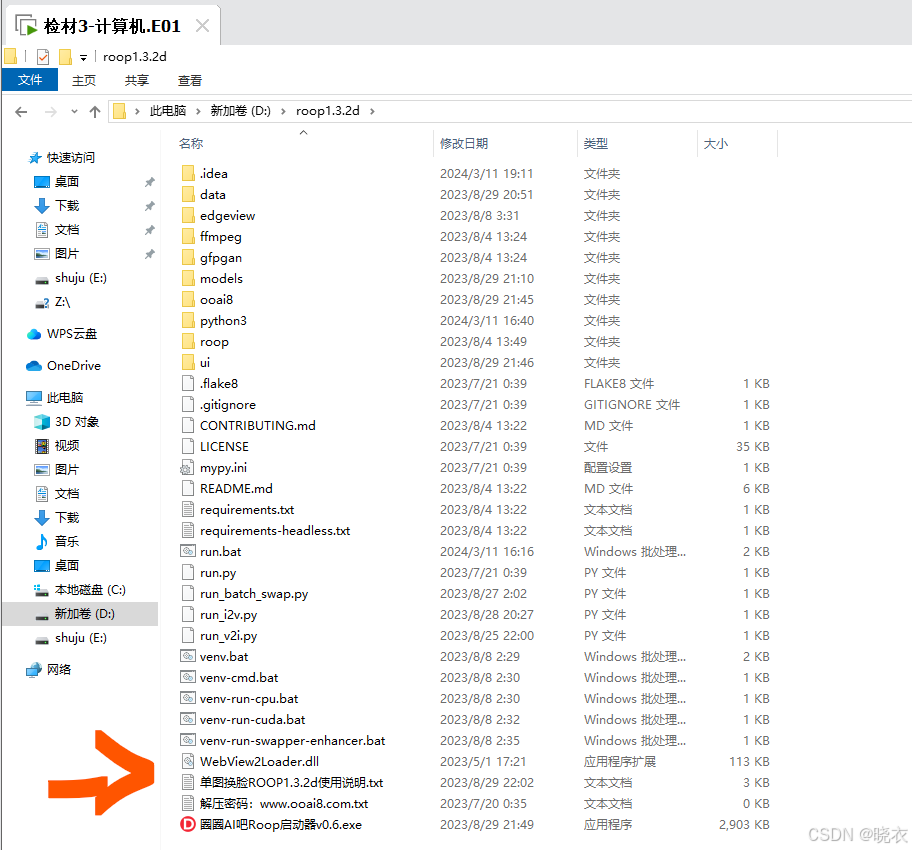

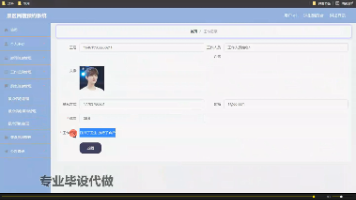

10.分析技术员赵某的windows镜像,赵某使用的AI换脸工具名称为?

A. stable diffusion

B. ROOP

C. Midjourney

D. DiffusionDraw

必要截图:

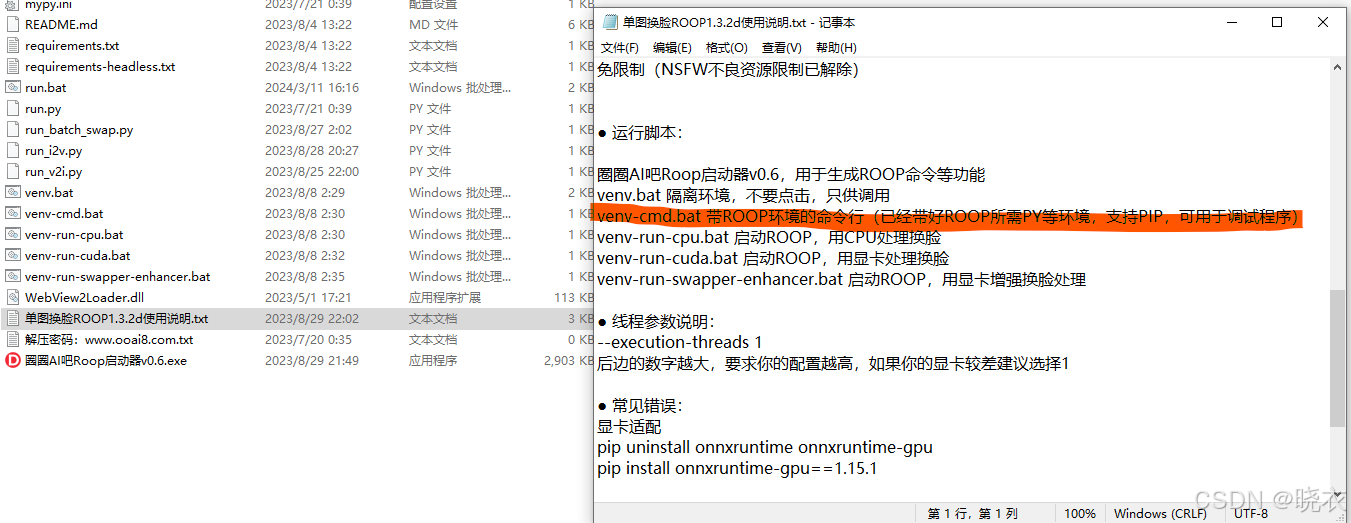

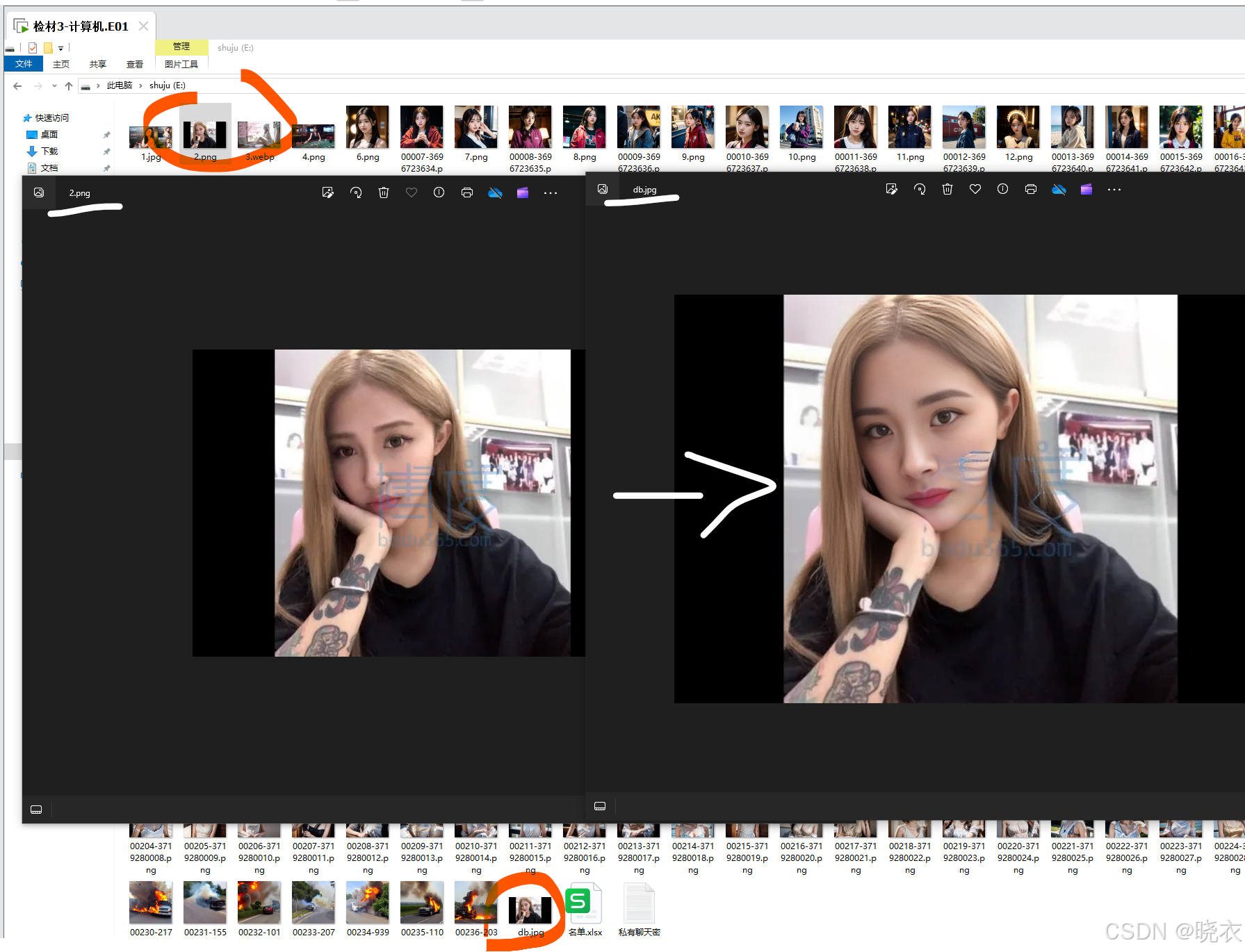

仿真d盘看到换脸程序

答案:B

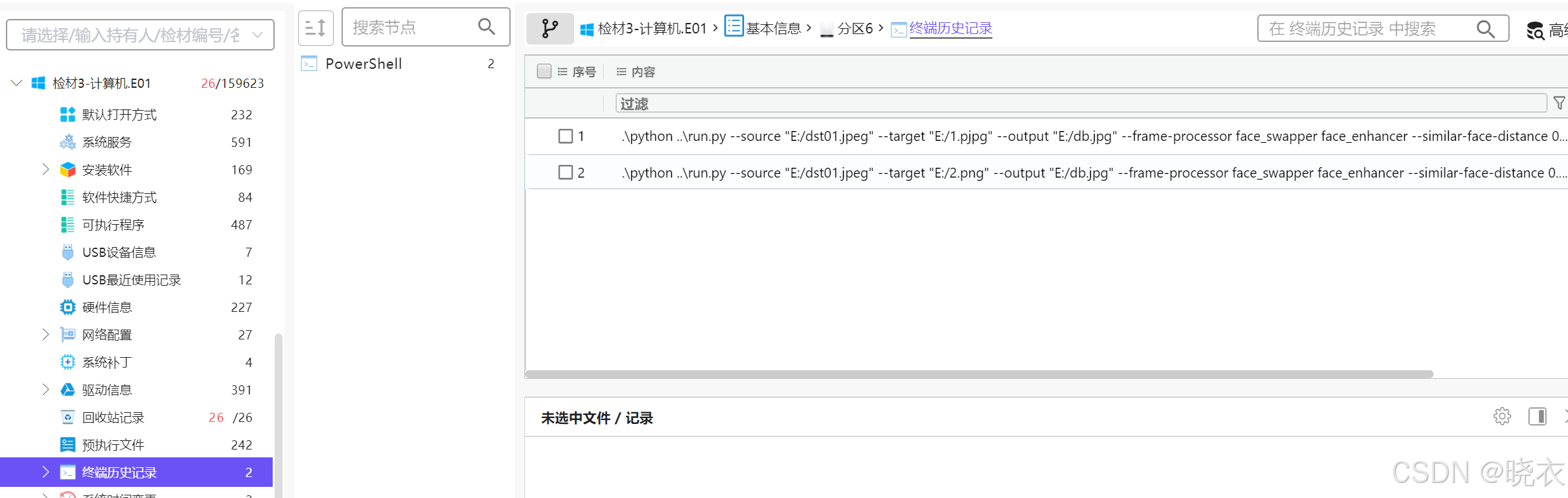

11.分析技术员赵某的Windows镜像,使用AI换脸功能生成了一张图片,该图片的名称为:

必要截图:

查看换脸工具的使用说明,发现可以通过cmd命令来进行换脸,考虑到可能留痕

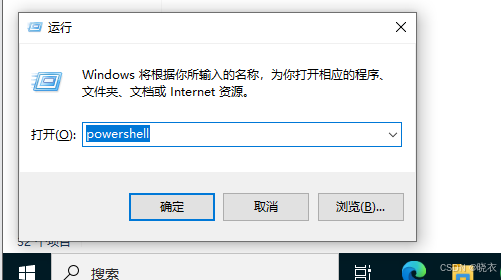

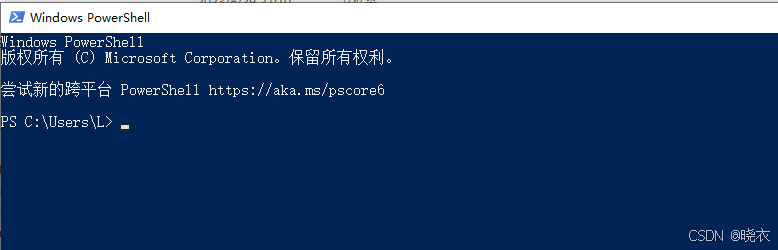

win+r发现赵某上一次打开了了powershell,点击确定

打开了powershell

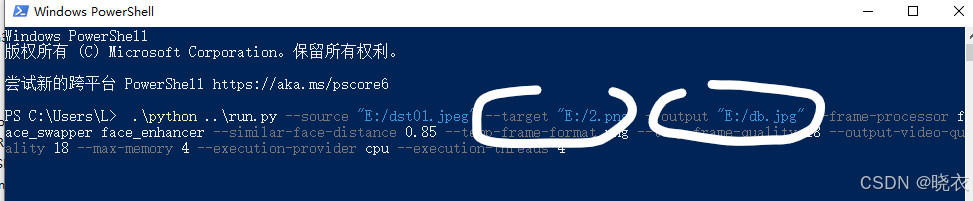

按下键盘↑键查看历史命令输入情况,发现由2.png生成出db.jpg

在E盘找到两张图片验证答案

答案:db.jpg

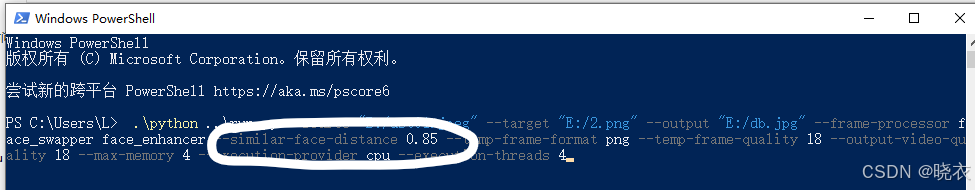

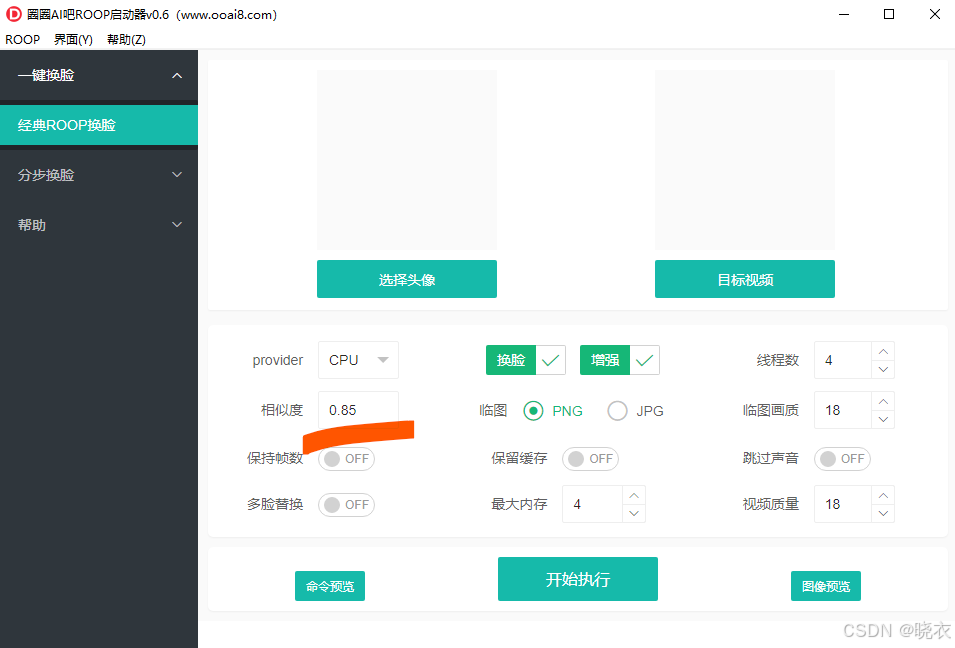

12.分析技术员赵某的Windows镜像,ai换脸生成图片的参数中--similar-face-distance值为:

必要截图:

接上题,图中可看到是0.85

打开软件也可以看到答案

答案:0.85

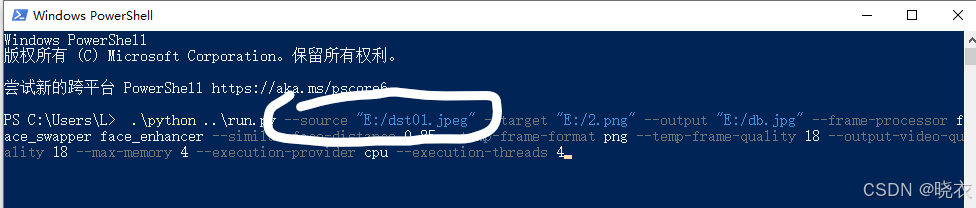

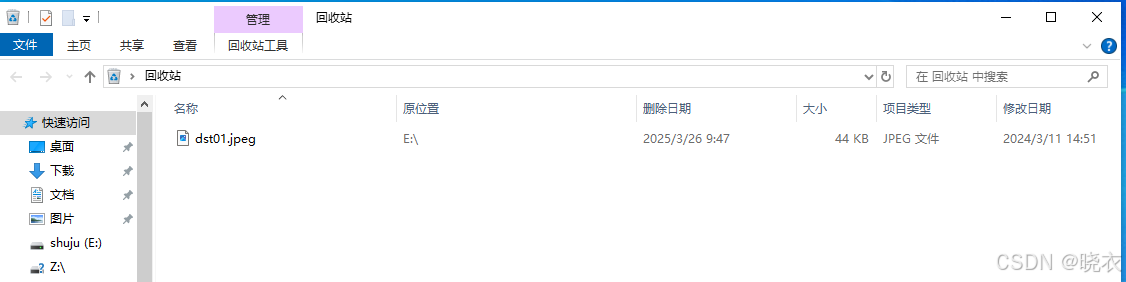

13.分析技术员赵某的Windows镜像,嫌疑人使用AI换脸功能所使用的原始图片名称为:

必要截图:

接上题,命令行可看到source图片

在回收站可以找到这张图片

以上三题也可以在火眼分析找到

答案:dst01.jpeg

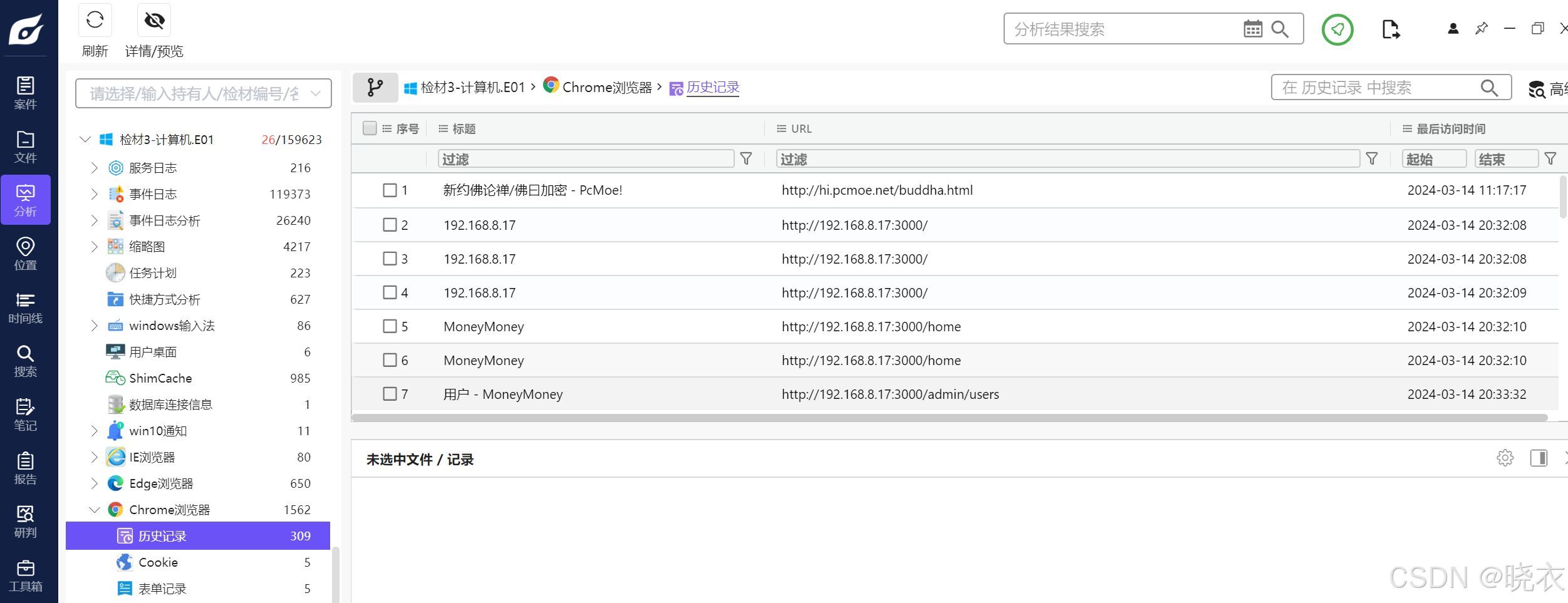

14.分析技术员赵某的Windows镜像,赵某与李某沟通中提到的“二维码”解密所用的网站url地址为?

思路:问的是手机题目提到的佛曰

必要截图:

翻翻默认浏览器chrome历史记录就能找到

答案:http://hi.pcmoe.net/buddha.html

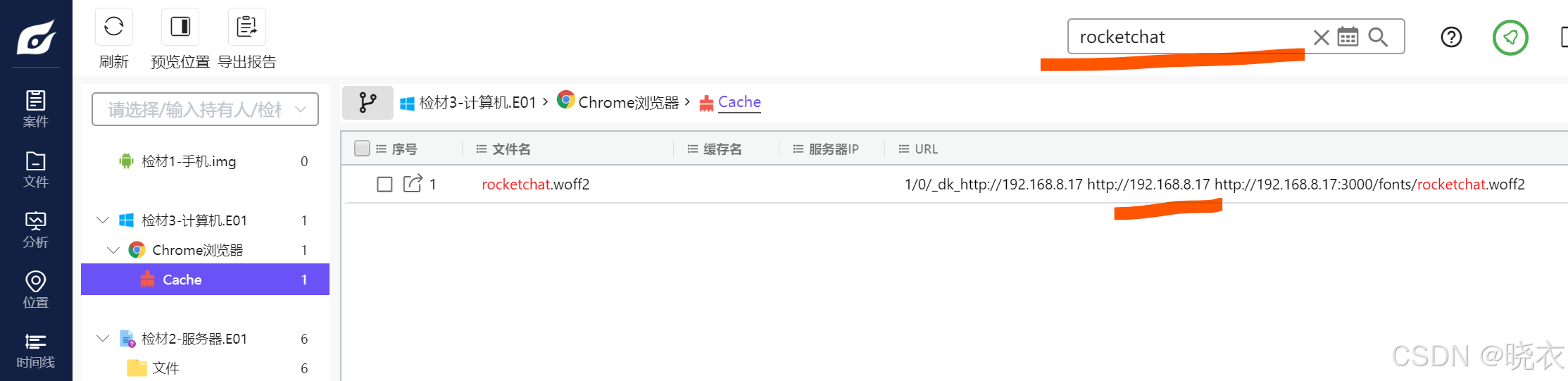

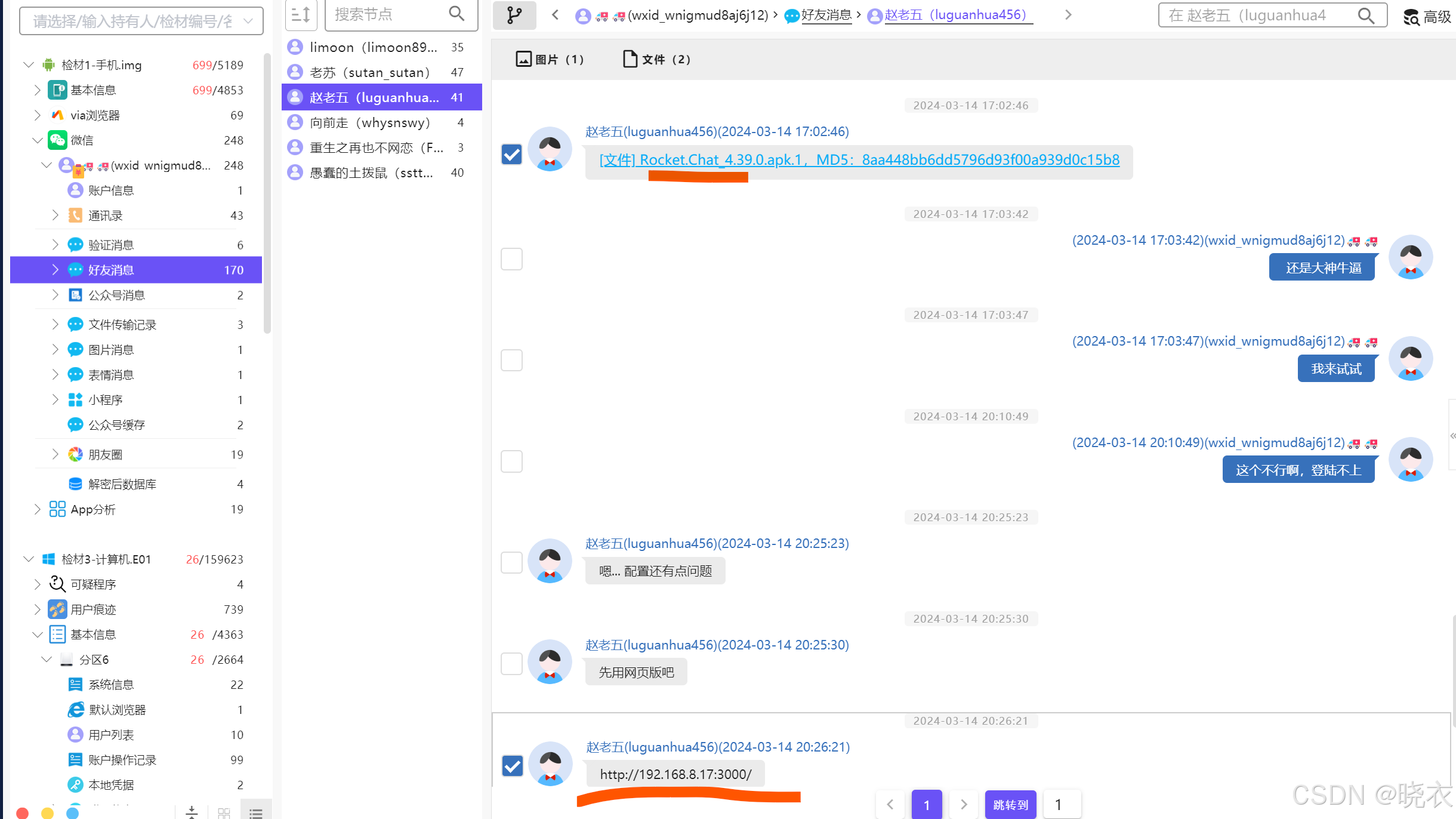

15.分析技术员赵某的Windows镜像,赵某架设聊天服务器的原始IP地址为?

必要截图:

由服务器部分题目得知所说聊天服务器为rocketchat

火眼搜索rocketchat得到疑似url

结合手机聊录确定答案

答案:192.168.8.17

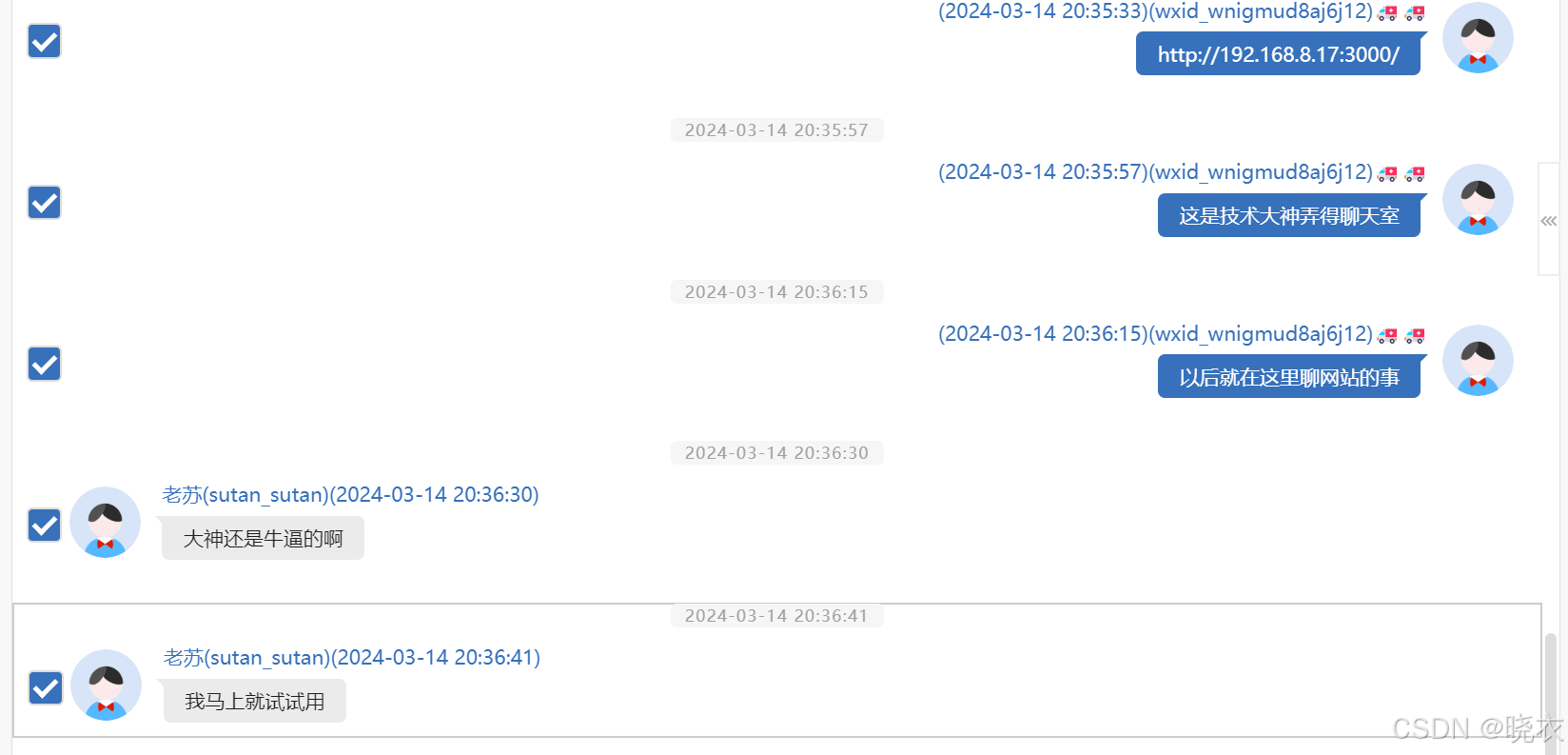

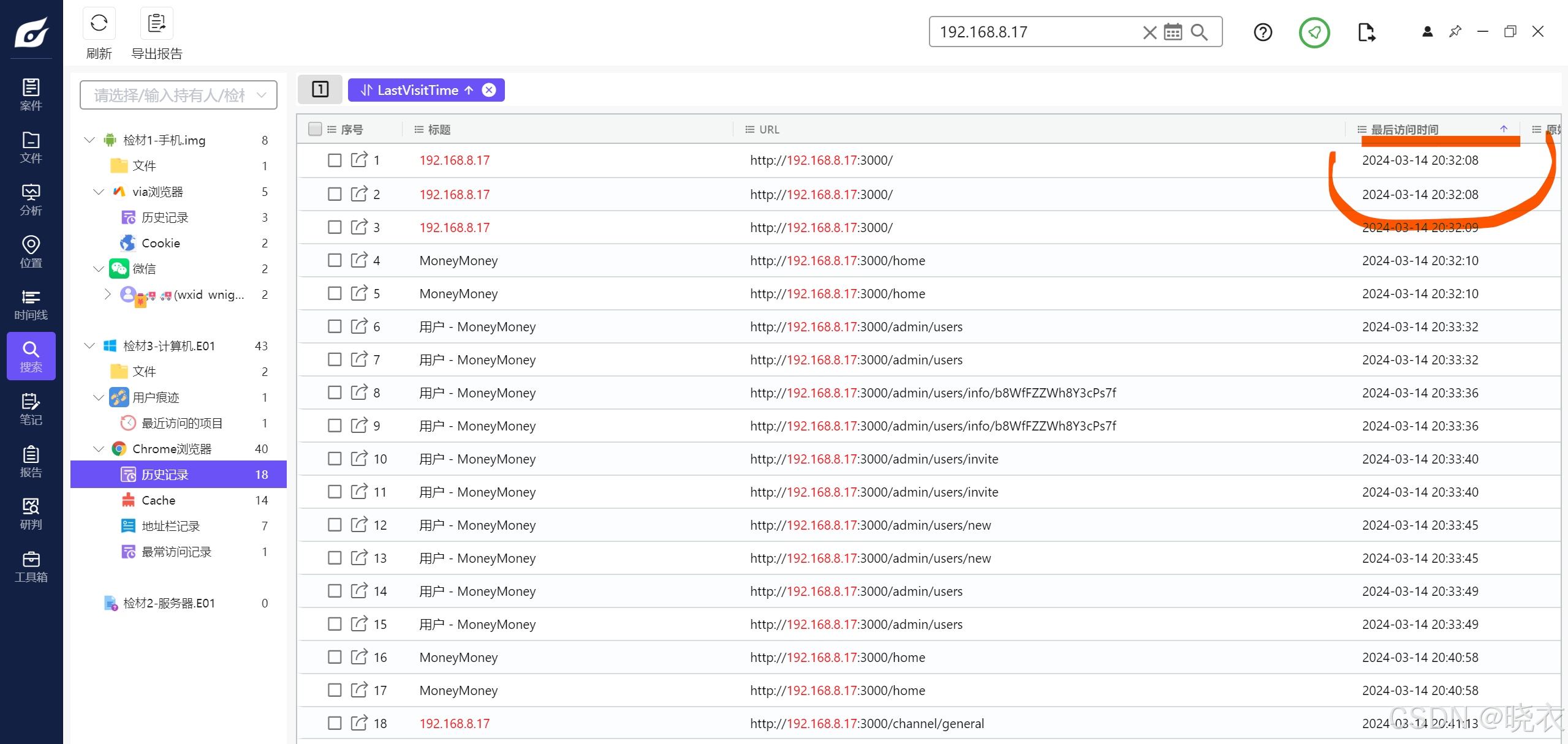

16.分析技术员赵某的Windows镜像,据赵某交代,其在窝点中直接操作服务器进行部署,环境搭建好了之后,使用个人计算机登录聊天室进行沟通,请分析赵某第一次访问聊天室的时间为?

A. 2024-03-14 20:30:08

B. 2024-03-14 20:31:08

C. 2024-03-14 20:32:08

D. 2024-03-14 20:33:08

必要截图:

火眼搜索“聊天室”找到李某和老苏的手机聊录,知悉登录所谓的聊天室就是登录聊天服务器就是登录这个ip:192.168.8.17

火眼搜索该ip找到浏览器历史记录,排序时间得到第一次访问的时间

答案:C

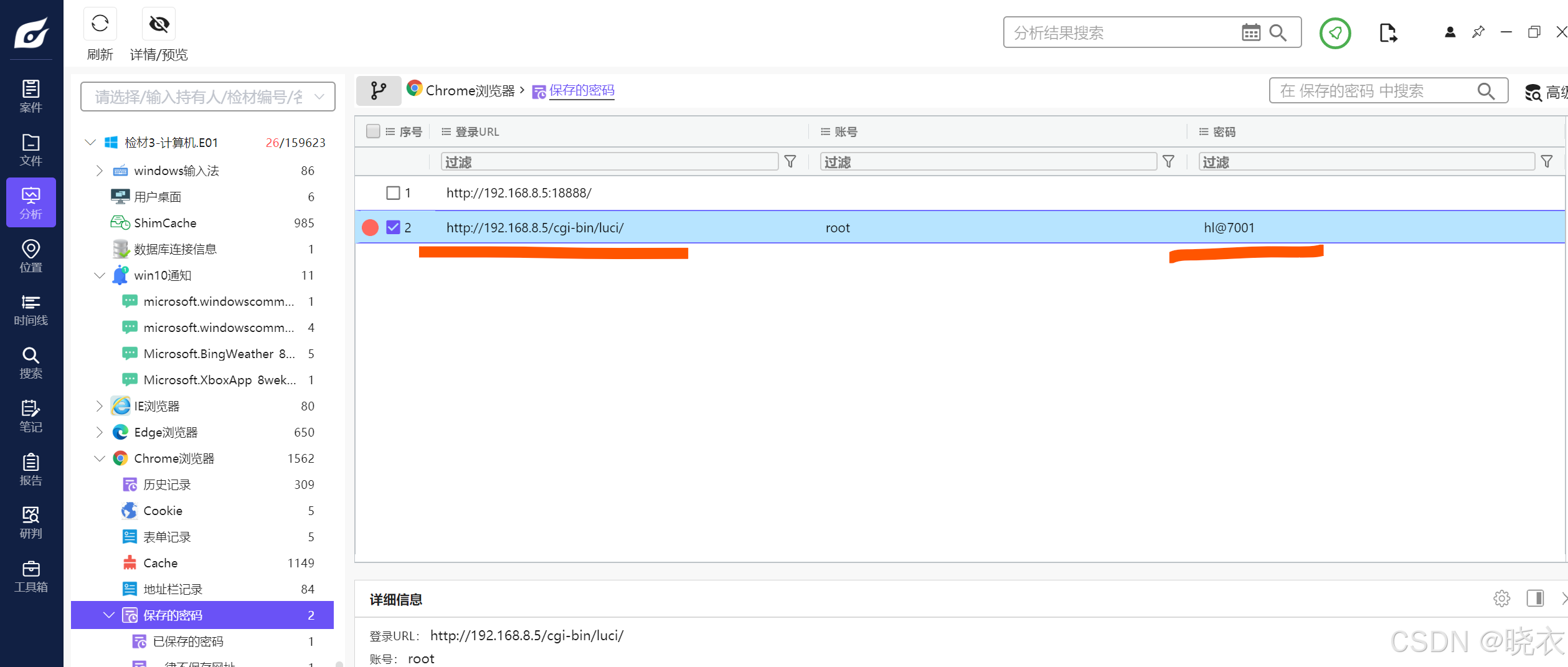

17.分析技术员赵某的Windows镜像,openwrt的后台管理密码是:

思路:题目虽说是分析windows镜像,但可以在服务器检材中找到openwrt对应的ip,再通过ip去找答案。这里介绍纯看计算机检材怎么推出答案。

必要截图:

还是在chrome浏览器中找到保存的密码

但是如何确定这是题目所说的openwrt的后台管理密码?

观察其ip为192.168.8.5,与聊天服务器ip:192.168.8.17处于同一网段下:192.168.8.0

结合服务器部分题目是服务器集群——服务器集群是指将多个服务器通过网络连接在一起

服务器集群特征就是ip位于同一网段下

详细了解服务器集群👇

2025“獬豸杯”全国电子数据取证竞赛-k8s服务器取证wp_獬豸杯服务器-CSDN博客

因此大概率确定此处的密码就是题目所问

答案:hl@7001

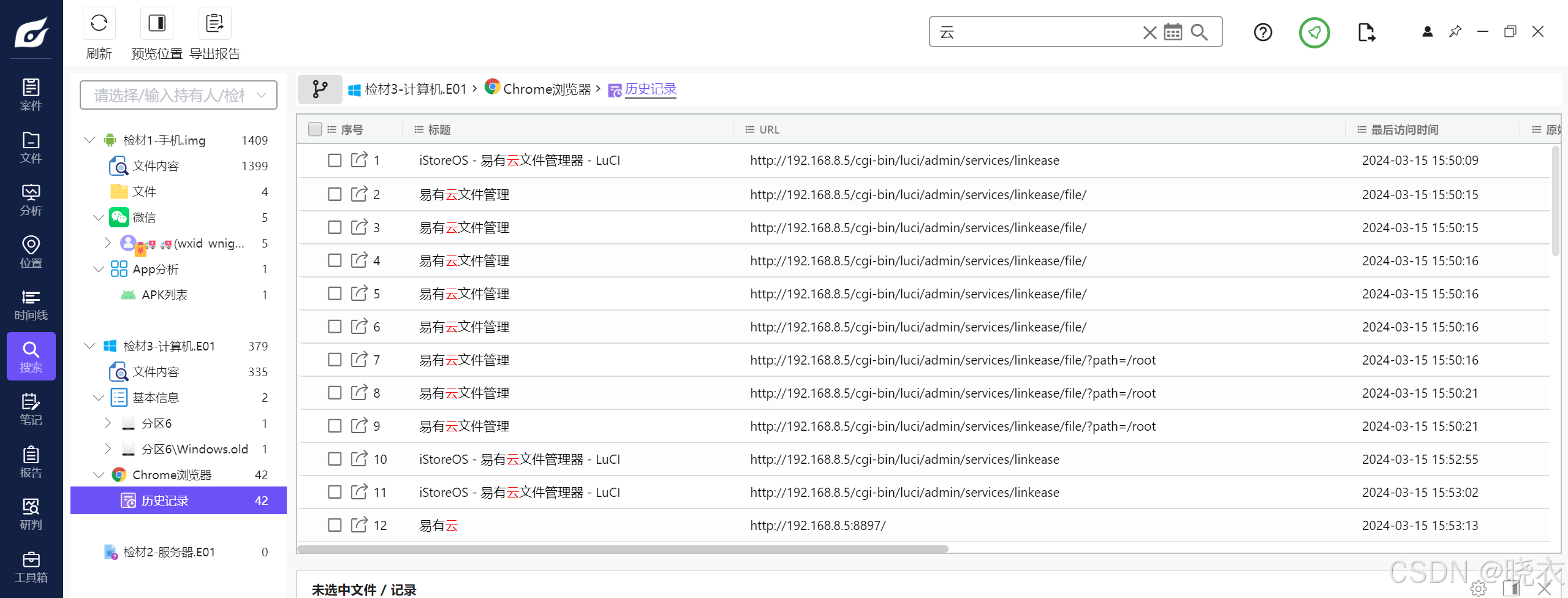

18.分析技术员赵某的Windows镜像,嫌疑人可能使用什么云来进行文件存储?

必要截图:

火眼直接搜“云”,找到答案

答案:易有云

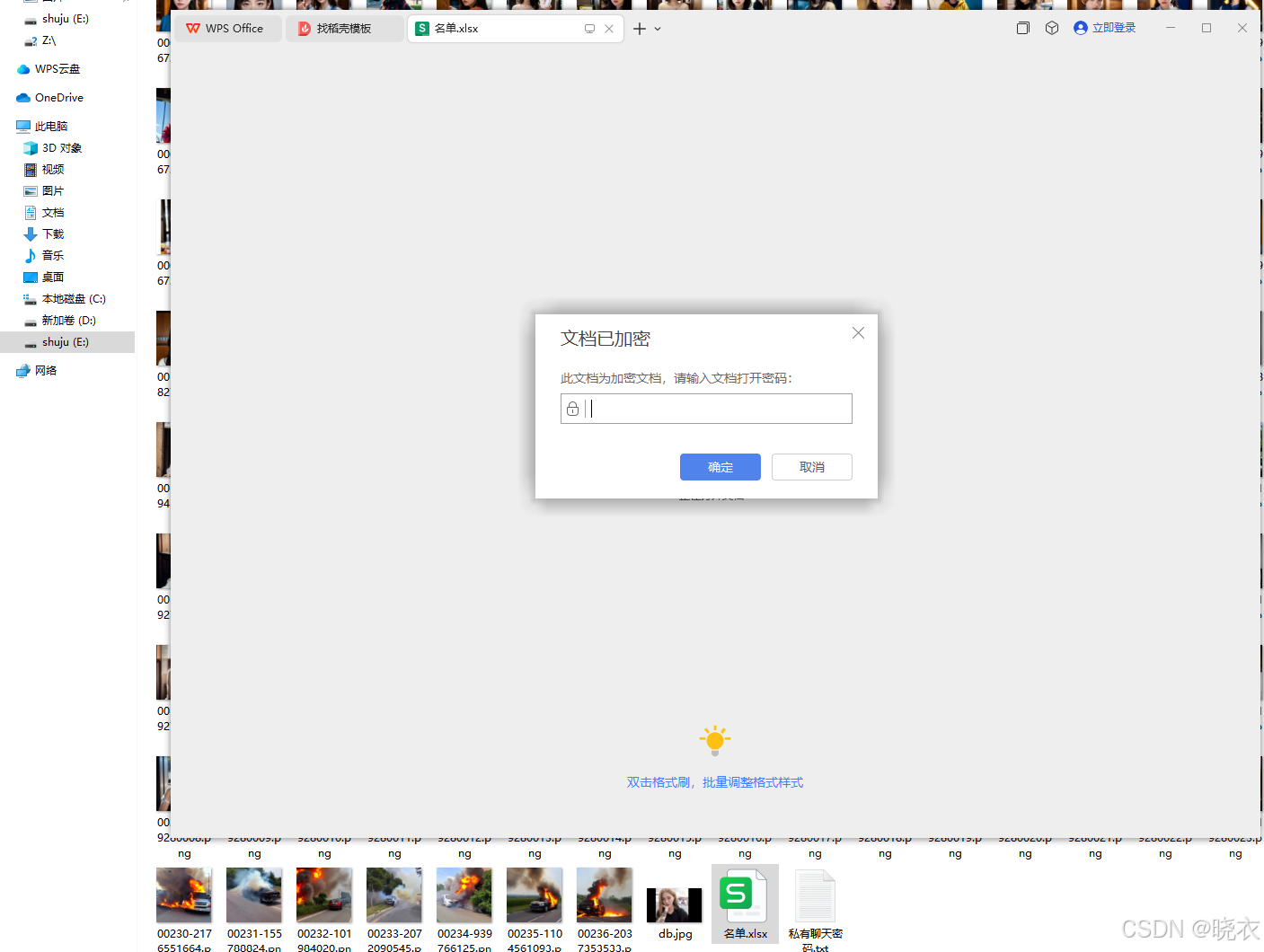

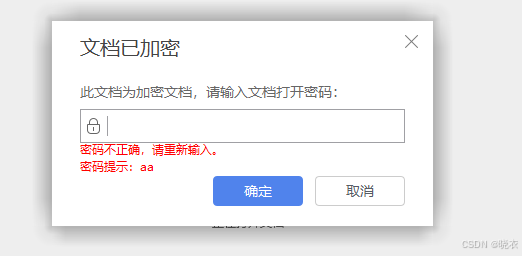

19.分析技术员赵某的Windows镜像,工资表密码是多少?

必要截图:

还是在E盘找到一个名单表格,发现需要密码

接第三题的密码字典

在尝试输入两次密码错误后,给出提示aa

密码字典第三行就是正确密码aa123456,输入后成功打开文件

答案:aa123456

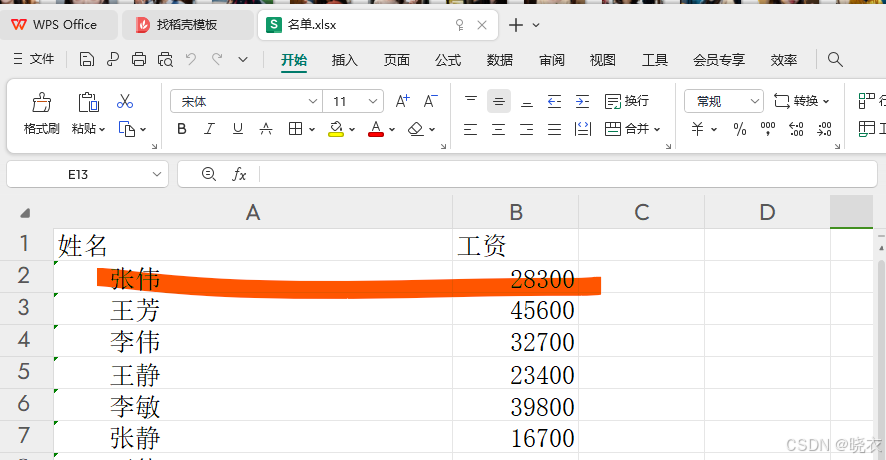

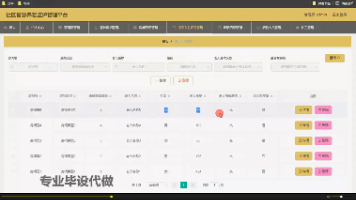

20.分析技术员赵某的Windows镜像,张伟的工资是多少?

必要截图:

接上题,打开名单后第一行就是张伟

答案:28300

结语:

后续会发服务器部分wp

谢谢观看❤

更多推荐

已为社区贡献3条内容

已为社区贡献3条内容

所有评论(0)