DirBuster使用教程

工具是kali自带,多用于网站的后台扫描工具路径:/usr/share/dirbustercd /usr/share/dirbuster进入路径后ls查看,会看到目录下的jar文件:2. java -jar DirBuster-1.0-RC1.jar 打开jar文件3. 出现可视化窗口,配置很多,现在我们先填写空白的输入框部分,这里我们在第一个输入框填写扫描网站的url地址4....

·

工具是kali自带,多用于网站的后台扫描

工具路径:/usr/share/dirbuster

cd /usr/share/dirbuster进入路径后ls查看,会看到目录下的jar文件:

2. java -jar DirBuster-1.0-RC1.jar 打开jar文件

3. 出现可视化窗口,配置很多,现在我们先填写空白的输入框部分,这里我们在第一个输入框填写扫描网站的url地址

4. 第二个输入框是使用字典,我们点击browse按钮查找

出现字典的查找路径,进入第二个 默认自带的字典如下,这里为了快速演示选择了一个轻量级的字典

默认自带的字典如下,这里为了快速演示选择了一个轻量级的字典 配置好后会显示如下

配置好后会显示如下

5. 我们点击url fuzz

6. 最下方的输入框追加上{dir}

7. 开始扫描

8. 进入扫描窗口,我们点击第二个查看

9. 从response响应上来看,返回值200的路径应该是可以访问的,第一个是/本目录可以忽略,第二个/wp-content/可以直接追加上试一试 发现是空白页面,排除,继续往下看,发现返回302的几个字典名称为/login和/admin,这几个是常用的网站后台路径,所以也输入尝试一下

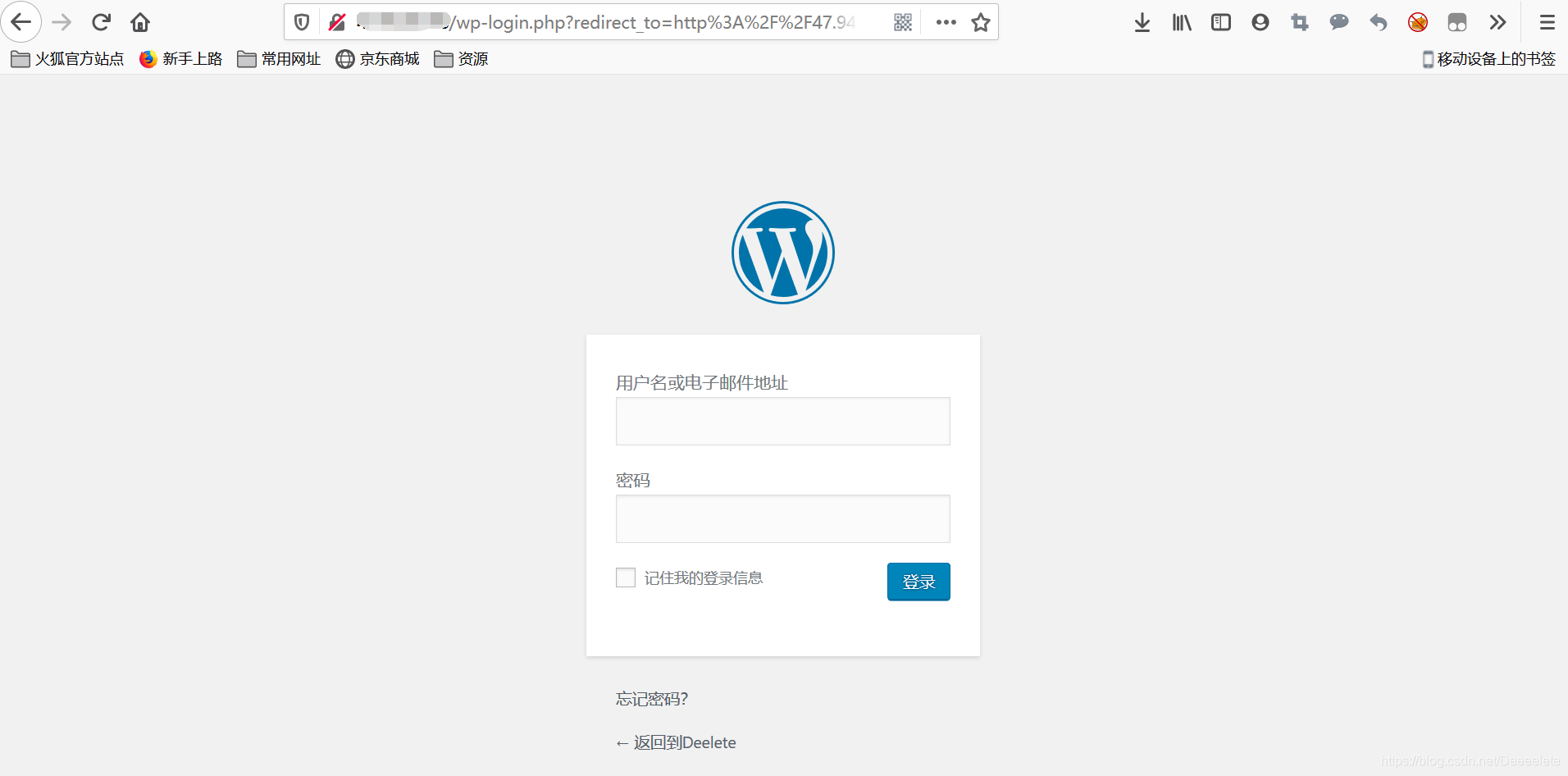

发现是空白页面,排除,继续往下看,发现返回302的几个字典名称为/login和/admin,这几个是常用的网站后台路径,所以也输入尝试一下 这里我的确输入了login,但url自动跳转到后台的登录页面了,接下来用admin试试,发现也可以

这里我的确输入了login,但url自动跳转到后台的登录页面了,接下来用admin试试,发现也可以

- 经过测试发现,返回值为302的这几个路径都是可以直接访问到后台登录界面的

- 当然这样扫描速度是比较慢的,届时记得把线程调大一些

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)