网络安全——Sniffer Pro网络分析器应用实验

一、实验目的:掌握Sniffer(嗅探器)工具的使用方法,实现FTP、 HTTP数据包的捕捉。掌握对捕获数据包的分析方法,了解FTP、HTTP数据包 的数据结构和连接过程,了解FTP、HTTP协议明文传输 的特性,以建立安全意识。二、实验环境:两台可联网虚拟机,xp系统,安装sniffer和quick easy ftp server三、实验内容:任务二:捕获ftp包虚拟机1IP地址...

一、实验目的:

掌握Sniffer(嗅探器)工具的使用方法,实现FTP、 HTTP数据包的捕捉。

掌握对捕获数据包的分析方法,了解FTP、HTTP数据包 的数据结构和连接过程,了解FTP、HTTP协议明文传输 的特性,以建立安全意识。

二、实验环境:

两台可联网虚拟机,xp系统,安装sniffer和quick easy ftp server

三、实验内容:

任务二:捕获ftp包

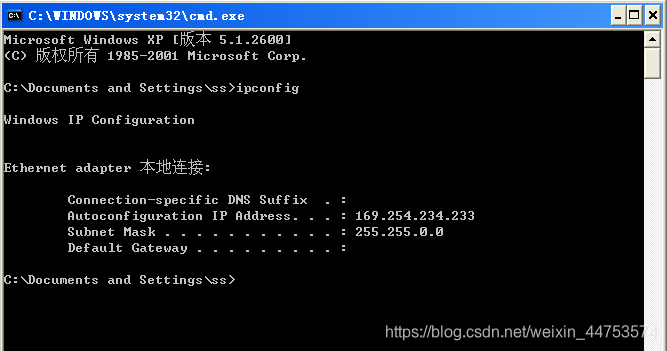

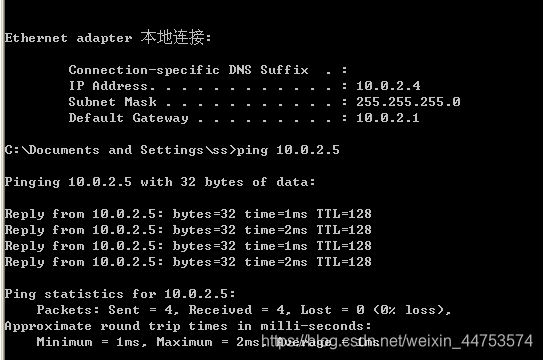

虚拟机1IP地址

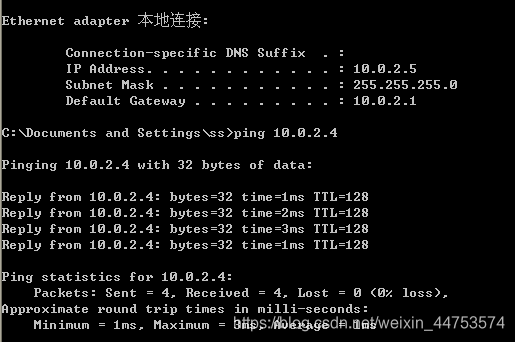

虚拟机2ip地址

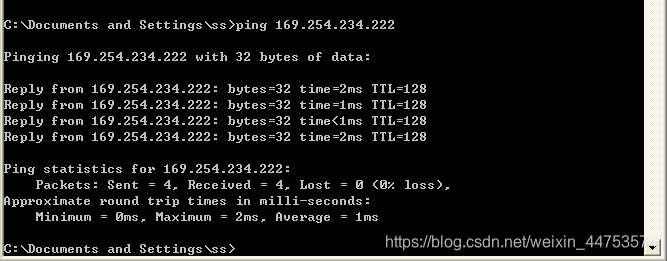

从虚拟机1 ping虚拟机2

在虚拟机2中打开sniffer

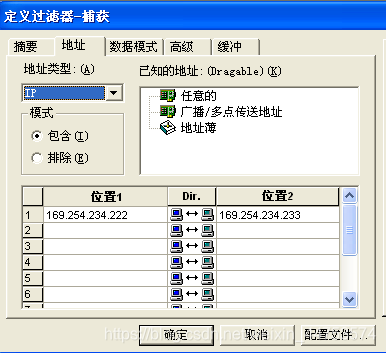

捕获-定义过滤器-地址

地址类型选择IP,位置1为虚拟机2(本机)IP地址,位置2填写虚拟机1的IP地址

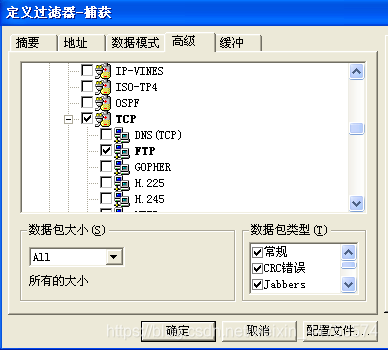

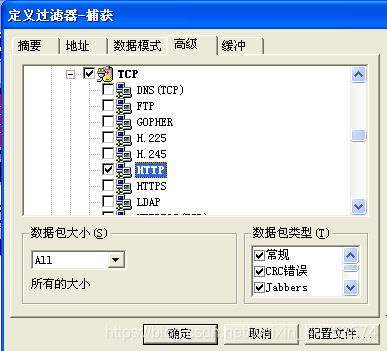

捕获-定义过滤器-高级

勾选IP|TCP|FTP,使其只捕捉FTP数据

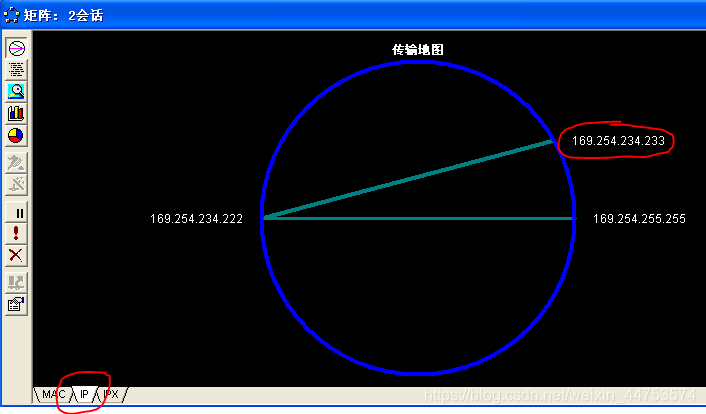

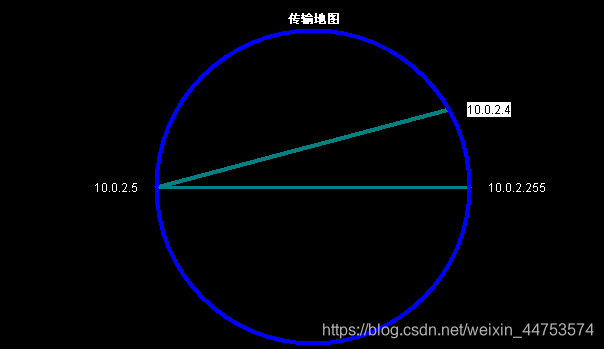

监视器-矩阵-IP选项卡

一开始不出现虚拟机1的IP地址(Tips:在虚拟机2ping一下虚拟机1,有了通信之后,回到矩阵传输地图,即可发现出现虚拟机1的IP地址)

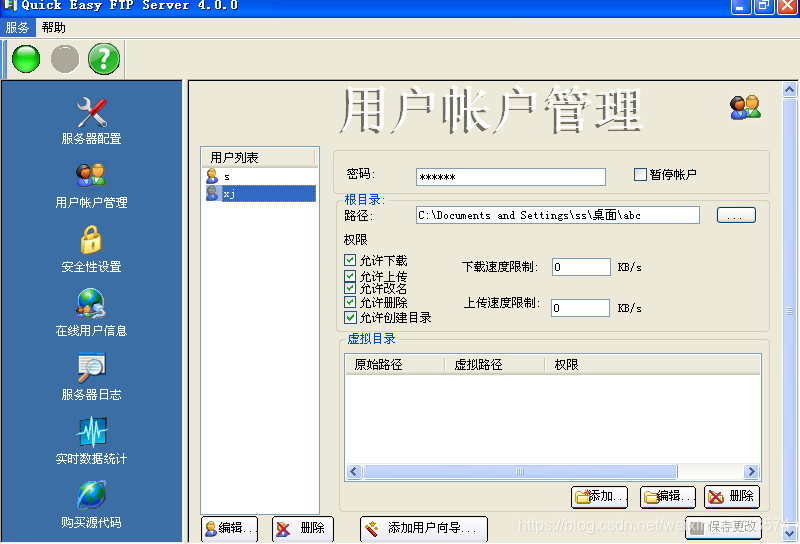

在虚拟机2里打开quick easy Ftp server

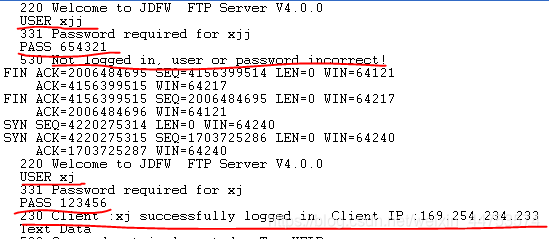

左栏用户账户管理,账户s密码为123,可以新建用户设置密码(这里新建账号为xj,密码为123456,根目录路径为虚拟机2桌面的abc文件夹)

左上角点击绿色圆钮打开服务器(显示红色即为正在打开状态)

虚拟机2打开sniffer,左上角点击“开始”按钮(小三角)

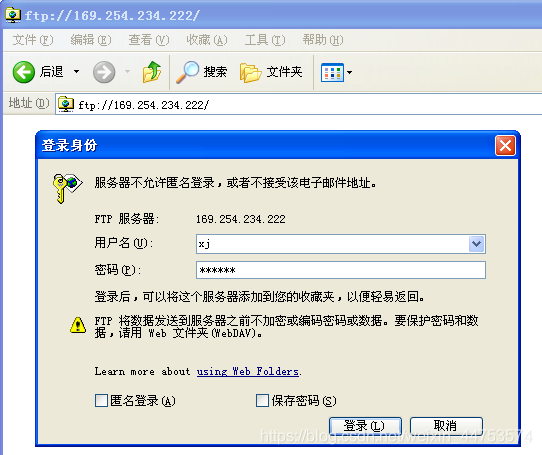

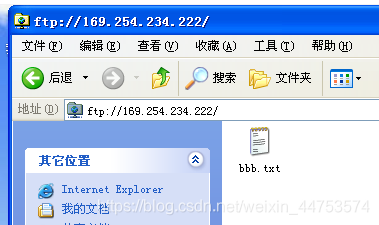

在虚拟机1中,打开我的电脑,地址栏输入ftp://虚拟机2IP地址,输入用户名和密码登录

即可查看目录下的文件列表和文件

在虚拟机2中,(望远镜按键(停止并显示)可操作,点击它停止监视)

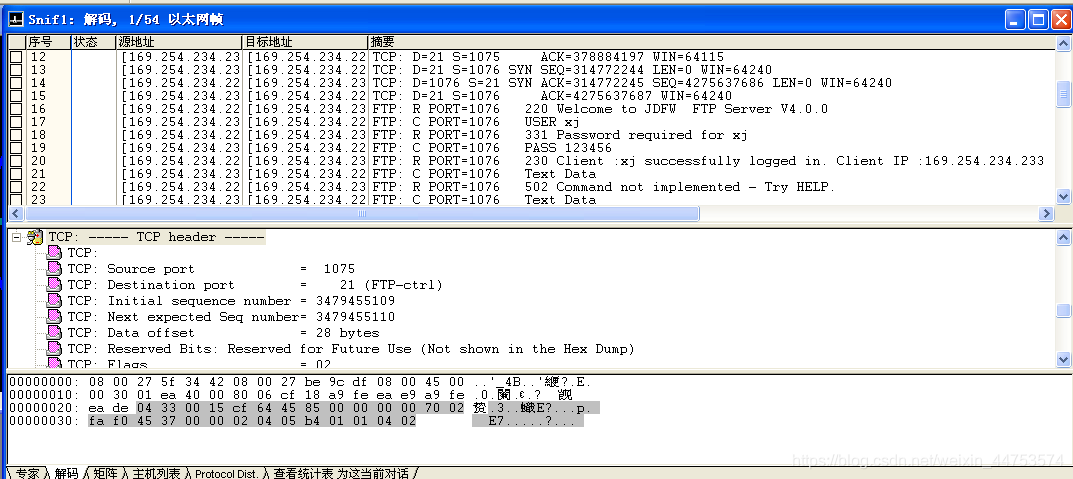

左下角点击“解码”

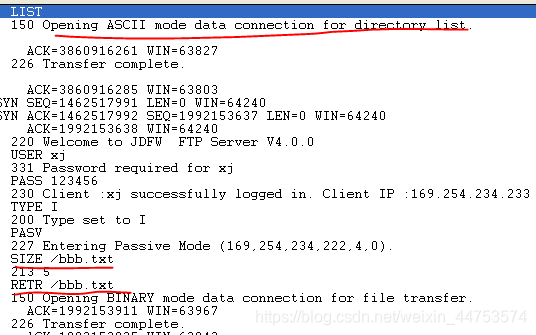

可以在第一部分查看到捕获的内容,(红线第一部分是在登录时故意输错用户名和密码,可以捕获到;下面第二部分是输入正确捕获的内容)

任务二(续)

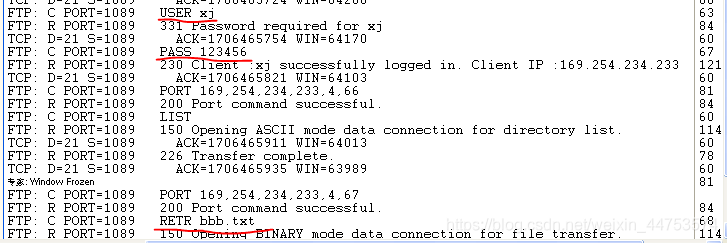

重新开始捕获

在虚拟机1 登录ftp虚拟机2的ip,输入用户名和密码,用dir展示文件列表,get下载文件,保存路径为当前路径

用命令行登入,可以看见用户名和密码,以及下载的文件

(下图不是用命令行登入,是虚拟机1用我的电脑地址栏登入ftp,浏览并打开文件)

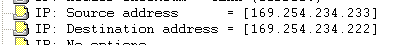

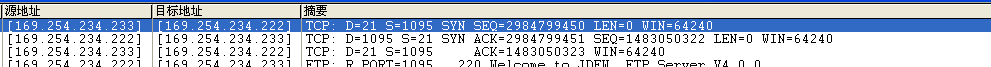

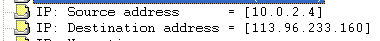

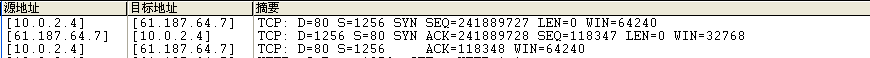

ftp连接的源地址(虚拟机1)和目的地址(虚拟机2)

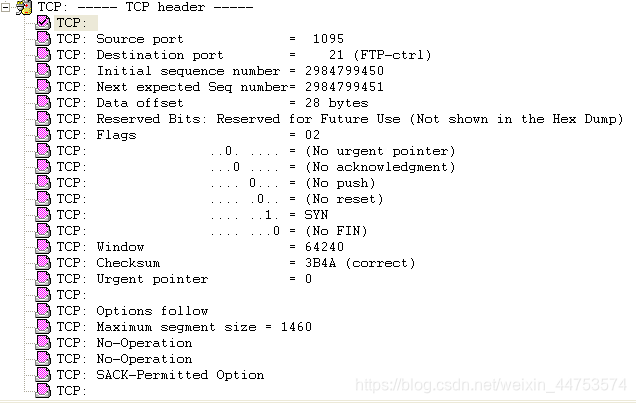

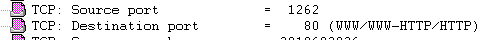

ftp连接的源端口和目的端口

前三行TCP开头为三次握手

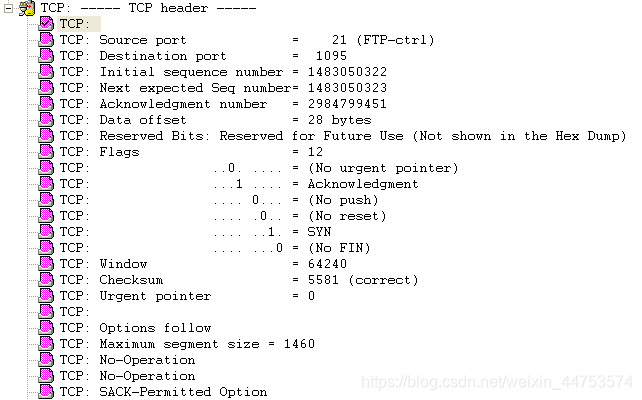

第一次

第二次

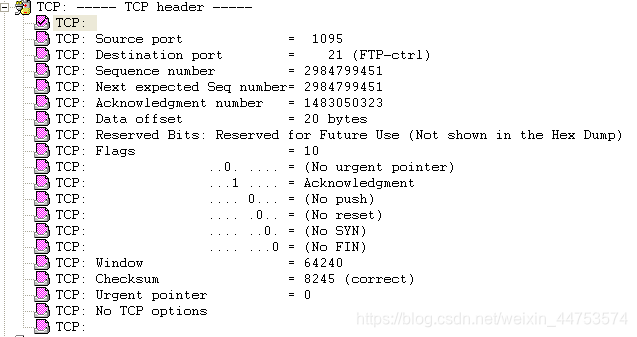

第三次

任务三(捕获http包)

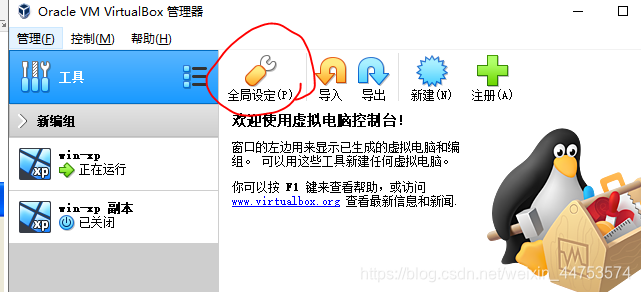

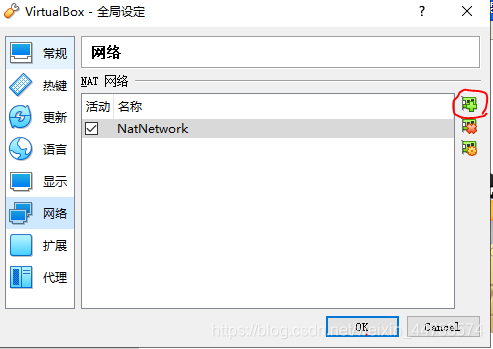

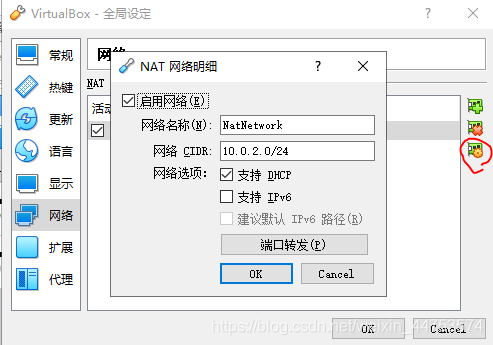

为了让两台虚拟机都能连接上网络,重新设置

全局设定

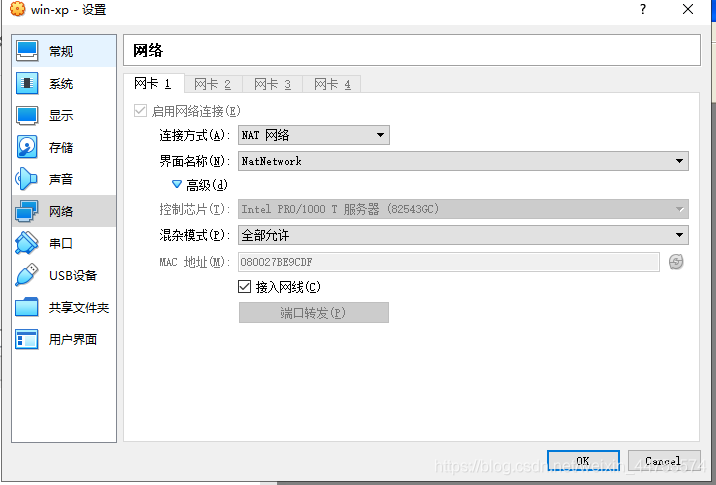

两台虚拟机

虚拟机1

虚拟机2

设置为捕获http数据包

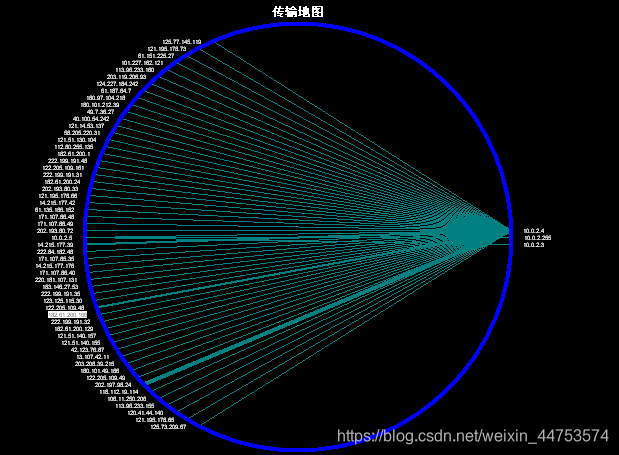

打开传输地图

进行捕获

结果中可看出源IP地址和目的IP地址

源端口及目的端口

可捕获在网页上输入的用户名

TCP三次握手

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)