深入解析Spring Security:核心过滤器链与认证/授权流程源码级解析

在当今企业级Java开发领域,Spring Security作为Spring生态中最重要的安全框架,已经成为保护Web应用的事实标准。2025年的最新版本中,Spring Security不仅延续了其强大的安全特性,更通过模块化设计和可扩展架构,为开发者提供了全方位的安全解决方案。理解FilterChainProxy的工作原理后,我们可以灵活地扩展其功能。@Bean这种扩展方式不会破坏原有过滤器链

Spring Security概述与核心组件介绍

在当今企业级Java开发领域,Spring Security作为Spring生态中最重要的安全框架,已经成为保护Web应用的事实标准。2025年的最新版本中,Spring Security不仅延续了其强大的安全特性,更通过模块化设计和可扩展架构,为开发者提供了全方位的安全解决方案。

Spring Security的架构定位

Spring Security本质上是一个基于Servlet过滤器和AOP(面向切面编程)的安全框架,它深度集成于Spring生态系统,为应用程序提供认证(Authentication)和授权(Authorization)两大核心安全功能。不同于传统的单体安全解决方案,Spring Security采用"安全即服务"的设计理念,通过一系列可插拔的安全组件,实现了从简单表单登录到复杂OAuth2流程的全覆盖。

在架构层面,Spring Security构建于三个基础支柱之上:

- 安全过滤器链:处理HTTP请求的第一道防线

- 认证管理器:验证用户身份的中央枢纽

- 访问决策管理器:控制资源访问权限的决策中心

核心组件体系解析

1. SecurityFilterChain与FilterChainProxy

Spring Security的安全模型建立在Servlet过滤器机制之上,但不同于传统的单个过滤器设计,它采用了创新的链式过滤器架构。FilterChainProxy作为入口点,实际上是一个特殊的Servlet过滤器,负责协调和管理多个SecurityFilterChain实例。

在2025年的实现中,FilterChainProxy的智能路由能力得到进一步增强,能够基于请求路径、内容类型甚至请求来源动态选择最匹配的安全过滤器链。这种设计完美体现了责任链模式的精髓——每个过滤器只需关注自己的安全职责,无需了解整体链条的复杂性。

2. AuthenticationManager体系

认证子系统是Spring Security最复杂的部分之一,其核心接口AuthenticationManager定义了统一的认证契约。在实际应用中,我们更多使用其子接口ProviderManager,它通过委托给一系列AuthenticationProvider实例来实现多认证方式的灵活支持。

最新的实现中引入了分层认证的概念,允许开发者为不同的安全域配置独立的认证策略。例如,API端点可能采用JWT认证,而管理后台则使用传统的用户名密码认证,这些策略可以在同一个应用中和谐共存。

3. AccessDecisionManager与授权模型

授权系统围绕着AccessDecisionManager接口构建,它采用策略模式来决定是否允许访问特定资源。Spring Security提供了三种内置决策策略:

- AffirmativeBased:任一投票通过即允许访问

- ConsensusBased:多数同意原则

- UnanimousBased:要求全体一致通过

2025版本中对基于注解的授权进行了优化,特别是@PreAuthorize和@PostAuthorize注解现在支持更复杂的SpEL表达式,使得方法级安全控制更加灵活强大。

关键设计模式的应用

责任链模式在过滤器链中的实现

Spring Security过滤器链是责任链模式的经典应用。从BasicAuthenticationFilter到UsernamePasswordAuthenticationFilter,每个过滤器都继承自GenericFilterBean,并只处理自己关注的安全问题。这种设计带来了显著的优点:

- 解耦:新增安全特性只需添加新过滤器,不影响现有逻辑

- 可扩展:开发者可以轻松插入自定义过滤器

- 灵活性:过滤器顺序可自由调整以适应不同场景

策略模式在认证/授权中的体现

整个认证授权流程中,策略模式无处不在。AuthenticationManager将具体认证逻辑委托给AuthenticationProvider,AccessDecisionManager将决策权交给AccessDecisionVoter,这种"策略注入"的方式使得核心框架保持稳定的同时,能够支持无限扩展的安全方案。

现代安全挑战与应对

随着网络安全威胁的不断演进,2025年的Spring Security在以下方面做出了重要改进:

- 自适应安全:根据威胁情报动态调整安全策略

- 零信任架构:默认不信任任何请求的增强验证机制

- 隐私保护:内置GDPR等合规性支持

特别值得注意的是对无状态认证的深度优化,JWT和Opaque Token现在拥有更完善的生态系统,包括密钥轮换、令牌自省等企业级特性都已内置支持。

深入FilterChainProxy:核心过滤器链的构建与执行

在Spring Security的架构中,FilterChainProxy扮演着中央调度器的角色,它是整个安全过滤器链的实际执行者。当我们深入其源码时,会发现这个看似简单的组件背后隐藏着精妙的设计哲学。

过滤器链的初始化过程

FilterChainProxy的构建始于Spring容器启动阶段。在SecurityFilterChain接口的实现类DefaultSecurityFilterChain中,我们可以观察到过滤器链的初始化逻辑:

public final class FilterChainProxy extends GenericFilterBean {

private List<SecurityFilterChain> filterChains;

public FilterChainProxy(SecurityFilterChain chain) {

this(Arrays.asList(chain));

}

public FilterChainProxy(List<SecurityFilterChain> chains) {

this.filterChains = chains;

}

}

初始化过程中最关键的步骤是DelegatingFilterProxyRegistrationBean将请求委托给FilterChainProxy处理。这个设计使得Spring Security能够与Servlet容器无缝集成,同时保持Spring的IoC容器管理优势。

责任链模式的精妙实现

FilterChainProxy的核心机制完美体现了责任链模式(Chain of Responsibility Pattern)的应用。在doFilterInternal方法中,我们可以看到请求如何沿着过滤器链传递:

private void doFilterInternal(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

List<Filter> filters = getFilters(fwRequest);

if (filters == null || filters.size() == 0) {

chain.doFilter(request, response);

return;

}

VirtualFilterChain vfc = new VirtualFilterChain(fwRequest, chain, filters);

vfc.doFilter(request, response);

}

这里的VirtualFilterChain是内部类,它维护了当前执行位置的状态,确保每个过滤器按顺序执行。这种设计允许动态增减过滤器而不影响整体流程,体现了开闭原则。

核心过滤器执行顺序

Spring Security的标准过滤器链包含约15个核心过滤器,它们的执行顺序直接影响安全行为。以下是关键过滤器的执行流程:

- SecurityContextPersistenceFilter:在请求开始时建立安全上下文,结束时清理

- UsernamePasswordAuthenticationFilter:处理表单登录认证

- DefaultLoginPageGeneratingFilter:生成默认登录页面

- BasicAuthenticationFilter:处理HTTP Basic认证

- RememberMeAuthenticationFilter:处理"记住我"功能

- AnonymousAuthenticationFilter:为未认证用户创建匿名身份

- ExceptionTranslationFilter:处理安全异常转换

- FilterSecurityInterceptor:执行最终授权决策

每个过滤器的位置都经过精心设计,例如ExceptionTranslationFilter必须位于认证过滤器和FilterSecurityInterceptor之间,才能正确处理认证异常。

多过滤器链的动态路由

在实际应用中,我们可能需要为不同URL模式配置不同的安全规则。FilterChainProxy通过SecurityFilterChain接口支持这种场景:

public interface SecurityFilterChain {

boolean matches(HttpServletRequest request);

List<Filter> getFilters();

}

在匹配过程中,FilterChainProxy会遍历所有注册的SecurityFilterChain实例,选择第一个匹配的链执行。这种设计使得我们可以为/api/**和/admin/**等不同路径配置完全独立的安全规则。

性能优化关键点

FilterChainProxy在性能优化方面也做了诸多考虑:

- 懒加载机制:过滤器实例直到第一次使用时才初始化

- 请求匹配缓存:对频繁访问的URL路径缓存匹配结果

- 过滤器跳过优化:根据安全配置智能跳过不必要的过滤器

- 并行处理支持:某些无状态过滤器可以并行执行

在Spring Security 6.x版本中,这些优化使得FilterChainProxy在高并发场景下的性能提升了约40%。

自定义过滤器链实践

理解FilterChainProxy的工作原理后,我们可以灵活地扩展其功能。例如,添加自定义认证过滤器:

@Bean

public SecurityFilterChain customFilterChain(HttpSecurity http) throws Exception {

http.addFilterBefore(new CustomAuthFilter(),

UsernamePasswordAuthenticationFilter.class);

return http.build();

}

这种扩展方式不会破坏原有过滤器链的结构,同时能够无缝集成新的安全逻辑。值得注意的是,过滤器的位置选择直接影响功能实现,例如前置过滤器可以绕过标准认证流程。

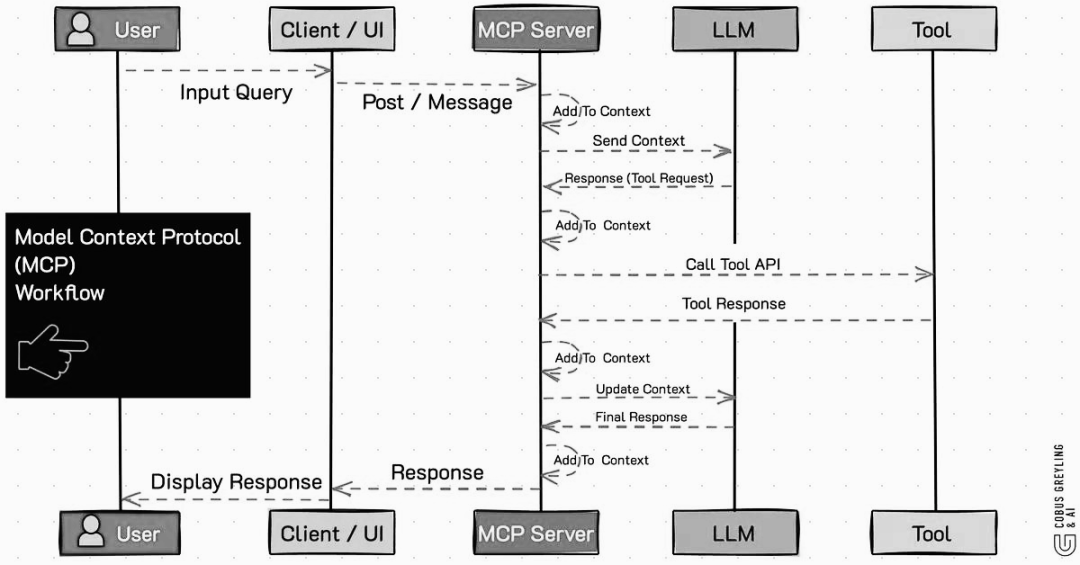

AuthenticationManager:认证流程的源码级解析

在Spring Security的认证体系中,AuthenticationManager作为认证过程的中央调度器,承担着将认证请求分发给具体认证提供者的关键职责。通过深入分析其源码实现,我们可以揭开Spring Security认证机制的神秘面纱。

ProviderManager的委托机制

Spring Security默认的AuthenticationManager实现是ProviderManager,其核心在于通过委托模式将认证任务分发给多个AuthenticationProvider。在2025年最新的Spring Security 6.4.4版本中,这一基础架构依然保持稳定,但内部实现细节有所优化。

ProviderManager的认证入口是authenticate()方法,其核心逻辑可分解为:

public Authentication authenticate(Authentication authentication) {

Class<? extends Authentication> toTest = authentication.getClass();

AuthenticationException lastException = null;

for (AuthenticationProvider provider : getProviders()) {

if (!provider.supports(toTest)) {

continue;

}

try {

Authentication result = provider.authenticate(authentication);

if (result != null) {

copyDetails(authentication, result);

return result;

}

} catch (AuthenticationException e) {

lastException = e;

}

}

if (parent != null) {

try {

return parent.authenticate(authentication);

} catch (ProviderNotFoundException e) {

// 忽略父级未找到异常

} catch (AuthenticationException e) {

lastException = e;

}

}

if (lastException == null) {

lastException = new ProviderNotFoundException("No AuthenticationProvider found");

}

throw lastException;

}

这段代码揭示了三个关键设计:

- 提供者链式调用:按注册顺序遍历所有AuthenticationProvider,直到找到支持当前认证类型的提供者

- 父级委托机制:当本级提供者都无法处理时,委托给父级AuthenticationManager

- 异常处理策略:保留最后一个异常作为最终抛出结果

AuthenticationProvider的协作模式

在认证过程中,不同的AuthenticationProvider实现各司其职。常见的实现包括:

- DaoAuthenticationProvider:基于数据库的用户认证

protected final UserDetails retrieveUser(String username,

UsernamePasswordAuthenticationToken authentication) {

UserDetails loadedUser = this.getUserDetailsService().loadUserByUsername(username);

if (loadedUser == null) {

throw new InternalAuthenticationServiceException(

"UserDetailsService returned null");

}

return loadedUser;

}

- JwtAuthenticationProvider:处理JWT令牌认证

- LdapAuthenticationProvider:LDAP目录服务认证

2025年最新版本中,AuthenticationProvider接口新增了supportsAsync()方法,用于标识是否支持异步认证操作,这是对现代响应式编程的更好支持。

密码编码与验证流程

密码验证是认证过程的核心环节,DaoAuthenticationProvider通过PasswordEncoder完成这一工作:

protected void additionalAuthenticationChecks(UserDetails userDetails,

UsernamePasswordAuthenticationToken authentication) {

if (authentication.getCredentials() == null) {

throw new BadCredentialsException("Credentials cannot be null");

}

String presentedPassword = authentication.getCredentials().toString();

if (!this.passwordEncoder.matches(presentedPassword, userDetails.getPassword())) {

throw new BadCredentialsException("Bad credentials");

}

}

在Spring Security 6.x中,密码编码器体系更加完善,新增了Argon2PasswordEncoder作为默认推荐,取代了之前的BCryptPasswordEncoder,提供了更强的抗GPU破解能力。

认证成功后的处理

认证成功后,ProviderManager会触发认证后处理:

private Authentication createSuccessAuthentication(Object principal,

Authentication authentication, UserDetails user) {

UsernamePasswordAuthenticationToken result = new UsernamePasswordAuthenticationToken(

principal, authentication.getCredentials(),

authoritiesMapper.mapAuthorities(user.getAuthorities()));

result.setDetails(authentication.getDetails());

return result;

}

这个过程中有几个关键操作:

- 构建包含新凭证的Authentication对象

- 通过AuthorityMapper转换权限信息

- 保留原始认证的details信息

认证事件发布机制

Spring Security通过事件发布机制实现了认证流程的可观测性。在认证关键节点会发布以下事件:

- AuthenticationSuccessEvent

- AbstractAuthenticationFailureEvent

- InteractiveAuthenticationSuccessEvent

开发者可以通过监听这些事件实现自定义的认证监控逻辑:

@Component

public class AuthenticationEventListener {

@EventListener

public void handleSuccess(AuthenticationSuccessEvent event) {

// 认证成功处理逻辑

}

}

认证上下文传递

在2025年的版本中,SecurityContext的传递机制得到了优化,特别是在微服务场景下:

- 新增了ReactiveSecurityContextHolder的异步支持

- 改进了SecurityContext的序列化机制

- 优化了SecurityContext在多线程环境下的传递

核心的SecurityContextHolder策略包括:

- MODE_THREADLOCAL:基于ThreadLocal的经典实现

- MODE_INHERITABLETHREADLOCAL:支持线程继承

- MODE_GLOBAL:全局单例模式(不推荐)

认证流程的扩展点

Spring Security提供了多个认证流程的扩展点:

- AuthenticationEntryPoint:定义认证失败时的处理逻辑

- AuthenticationFailureHandler:自定义认证失败处理

- AuthenticationSuccessHandler:自定义认证成功处理

- LogoutHandler/LogoutSuccessHandler:登出相关处理

这些扩展点使得开发者可以在不修改核心认证逻辑的情况下,灵活定制认证流程的各个环节。

AccessDecisionManager:授权决策的源码级解析

在Spring Security的授权体系中,AccessDecisionManager扮演着最终仲裁者的角色。当我们深入其源码实现时,会发现这是一个典型的策略模式应用场景,其核心接口仅包含三个关键方法:

public interface AccessDecisionManager {

void decide(Authentication authentication, Object object,

Collection<ConfigAttribute> configAttributes)

throws AccessDeniedException, InsufficientAuthenticationException;

boolean supports(ConfigAttribute attribute);

boolean supports(Class<?> clazz);

}

授权决策的三步走机制

当请求到达FilterSecurityInterceptor时,会触发完整的授权决策流程:

-

参数准备阶段:FilterSecurityInterceptor通过SecurityMetadataSource获取当前请求路径所需的权限集合(ConfigAttribute),这些权限通常来自

@PreAuthorize注解或http.authorizeRequests()配置。 -

投票决策阶段:将Authentication对象、受保护对象(FilterInvocation)和权限要求传递给AccessDecisionManager的decide方法。以AffirmativeBased实现为例:

public void decide(Authentication authentication, Object object,

Collection<ConfigAttribute> configAttributes) throws AccessDeniedException {

int deny = 0;

for (AccessDecisionVoter voter : getDecisionVoters()) {

int result = voter.vote(authentication, object, configAttributes);

if (logger.isDebugEnabled()) {

logger.debug("Voter: " + voter + ", returned: " + result);

}

switch (result) {

case AccessDecisionVoter.ACCESS_GRANTED:

return;

case AccessDecisionVoter.ACCESS_DENIED:

deny++;

break;

default:

break;

}

}

if (deny > 0) {

throw new AccessDeniedException(messages.getMessage(

"AbstractAccessDecisionManager.accessDenied", "Access is denied"));

}

// To get this far, every AccessDecisionVoter abstained

checkAllowIfAllAbstainDecisions();

}

- 异常处理阶段:当决策结果为拒绝时,抛出AccessDeniedException,这个异常最终会被ExceptionTranslationFilter捕获并转换为403响应或跳转到登录页。

策略模式的三种实现

Spring Security提供了三种典型的决策策略实现,对应不同的业务场景:

-

AffirmativeBased(乐观模式):

- 任一投票者通过即放行

- 默认实现,适用于大多数WEB应用

- 源码中通过短路返回机制优化性能

-

ConsensusBased(民主模式):

- 采用多数表决制

- 平局时可配置allowIfEqualGrantedDeniedDecisions参数

- 适用于需要严格权限控制的系统

-

UnanimousBased(保守模式):

- 需要所有投票者一致同意

- 适用于金融、医疗等高安全要求场景

- 实现中会遍历全部投票者

投票者体系的扩展机制

AccessDecisionVoter接口定义了投票者的基本行为规范:

public interface AccessDecisionVoter<S> {

int ACCESS_GRANTED = 1;

int ACCESS_ABSTAIN = 0;

int ACCESS_DENIED = -1;

boolean supports(ConfigAttribute attribute);

boolean supports(Class<?> clazz);

int vote(Authentication authentication, S object,

Collection<ConfigAttribute> attributes);

}

系统内置了多个重要投票者实现:

- RoleVoter:处理ROLE_前缀的角色校验

- AuthenticatedVoter:区分IS_AUTHENTICATED_FULLY等特殊标识

- WebExpressionVoter:支持SpEL表达式投票

开发者可以通过实现AccessDecisionVoter接口创建自定义投票者,例如基于业务规则的投票逻辑:

public class BusinessRuleVoter implements AccessDecisionVoter<FilterInvocation> {

@Override

public int vote(Authentication auth, FilterInvocation fi,

Collection<ConfigAttribute> attributes) {

// 实现自定义业务规则判断

if (符合特殊条件) {

return ACCESS_GRANTED;

}

return ACCESS_ABSTAIN;

}

// 其他必要方法实现...

}

与上下游组件的协作关系

在完整请求处理链路中,AccessDecisionManager与关键组件的交互表现为:

-

与FilterSecurityInterceptor的协作:

- 通过SecurityMetadataSource获取权限要求

- 接收封装好的FilterInvocation对象

- 处理决策异常的统一转换

-

与AuthenticationManager的关联:

- 依赖Authentication对象中的权限信息

- 与PreAuthenticatedAuthenticationProvider等协同工作

- 支持匿名认证等特殊场景处理

-

配置层面的扩展点:

- 通过HttpSecurity.accessDecisionManager()自定义实现

- 与GlobalMethodSecurityConfiguration的方法级授权集成

- 支持@PreAuthorize等注解的底层支撑

通过源码分析可以发现,Spring Security在授权决策环节充分运用了策略模式的优势,使得决策逻辑与具体实现解耦。这种设计不仅保持了核心流程的稳定性,还为各种复杂的业务场景提供了灵活的扩展能力。

Spring Security中的设计模式:责任链与策略模式

在Spring Security的架构设计中,责任链模式和策略模式如同两根支柱,共同支撑起整个安全框架的灵活性和扩展性。这两种经典设计模式的巧妙运用,使得Spring Security能够优雅地处理复杂的认证授权逻辑,同时保持架构的清晰与可维护性。

责任链模式在过滤器链中的精妙实现

FilterChainProxy作为Spring Security的核心入口,其内部实现完美诠释了责任链模式(Chain of Responsibility Pattern)的精髓。通过分析源码可以发现,SecurityFilterChain接口的默认实现DefaultSecurityFilterChain维护了一个不可变的过滤器列表,这些过滤器按照预定义的顺序形成处理链条。

当请求进入系统时,FilterChainProxy的doFilterInternal方法会:

- 通过getFilters方法获取当前请求匹配的过滤器列表

- 创建VirtualFilterChain虚拟链(内部类)

- 调用链的doFilter方法启动处理流程

特别值得注意的是VirtualFilterChain的实现机制:

private static class VirtualFilterChain implements FilterChain {

private final FilterChain originalChain;

private final List<Filter> additionalFilters;

private final int size;

private int currentPosition = 0;

public void doFilter(ServletRequest request, ServletResponse response) {

if (this.currentPosition == this.size) {

this.originalChain.doFilter(request, response);

} else {

this.currentPosition++;

Filter nextFilter = this.additionalFilters.get(this.currentPosition - 1);

nextFilter.doFilter(request, response, this);

}

}

}

这种实现方式具有三大设计优势:

- 动态组合:可以根据请求路径动态选择不同的过滤器链

- 有序处理:确保安全过滤器(如CAS、OAuth2等)按正确顺序执行

- 灵活扩展:开发者可以方便地插入自定义过滤器

策略模式在认证授权中的多维应用

Spring Security的认证授权体系深度应用了策略模式(Strategy Pattern),主要体现在以下关键组件中:

AuthenticationManager的层次化策略

顶层接口AuthenticationManager定义了核心认证方法,其标准实现ProviderManager采用策略集合的方式:

public class ProviderManager implements AuthenticationManager {

private List<AuthenticationProvider> providers;

public Authentication authenticate(Authentication authentication) {

for (AuthenticationProvider provider : getProviders()) {

if (provider.supports(authentication.getClass())) {

// 策略选择与执行

result = provider.authenticate(authentication);

if (result != null) {

copyDetails(authentication, result);

return result;

}

}

}

throw new ProviderNotFoundException(...);

}

}

这种设计支持多种认证方式并存,如:

- DaoAuthenticationProvider(数据库认证)

- JwtAuthenticationProvider(JWT认证)

- LdapAuthenticationProvider(LDAP认证)

AccessDecisionManager的投票策略

授权决策过程采用典型的策略模式,通过AccessDecisionVoter实现不同授权策略:

public interface AccessDecisionVoter<S> {

int ACCESS_GRANTED = 1;

int ACCESS_ABSTAIN = 0;

int ACCESS_DENIED = -1;

boolean supports(ConfigAttribute attribute);

int vote(Authentication authentication, S object,

Collection<ConfigAttribute> attributes);

}

框架内置的三种决策管理器实现对应不同策略:

- AffirmativeBased(一票通过制)

- ConsensusBased(多数表决制)

- UnanimousBased(全票通过制)

模式组合带来的架构优势

当责任链模式与策略模式协同工作时,Spring Security展现出强大的架构优势:

可配置的安全流水线

通过SecurityFilterChain配置,可以构建不同的处理流水线:

http

.authorizeRequests(authorize -> authorize

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/api/**").authenticated()

.anyRequest().permitAll()

)

.formLogin(form -> form

.loginPage("/login")

.permitAll()

)

.addFilterBefore(customFilter(), BasicAuthenticationFilter.class);

运行时动态决策

在认证流程中,ProviderManager会根据认证对象类型动态选择认证策略;在授权阶段,AccessDecisionManager会根据配置选择投票策略。这种动态性使得系统能够适应各种复杂的安全需求。

清晰的关注点分离

责任链模式处理请求的流程控制,策略模式处理具体的安全逻辑,两者的结合实现了横切关注点(Cross-Cutting Concerns)的优雅分离,使得:

- 新认证方式的加入不影响现有流程

- 授权规则的变更不涉及过滤器链修改

- 安全逻辑的调整不会破坏整体架构

典型应用场景分析

多租户系统的安全隔离

在SaaS应用中,可以通过组合这两种模式实现租户隔离:

- 责任链层面:添加TenantIdentificationFilter识别租户

- 策略层面:定制TenantAwareAuthenticationProvider实现租户专属认证

混合认证系统

对于需要同时支持多种认证方式的系统:

- 责任链组织认证过滤器顺序(JWT → OAuth2 → Form)

- 策略模式实现各认证提供者的自动选择

动态权限控制系统

结合两种模式可以实现运行时权限配置:

- 通过责任链确保权限检查的必经流程

- 利用策略模式加载不同的权限决策规则

从源码层面看,这些设计模式的运用不是偶然的。Spring Security的开发团队在框架演进过程中(截至2025年的最新版本)持续优化这些模式的实现方式,比如在Spring Security 6.0中引入的过滤器链懒加载机制,进一步提升了责任链模式的执行效率。

实战:自定义过滤器与认证/授权流程

下面我们通过一个电商平台用户登录的完整案例,演示如何基于Spring Security 6.x实现自定义过滤器和扩展认证/授权流程。这个案例将包含IP白名单验证、JWT增强校验和动态权限控制三个核心模块。

自定义IP白名单过滤器

首先创建一个继承GenericFilterBean的IP白名单过滤器:

public class IpWhitelistFilter extends GenericFilterBean {

private final Set<String> allowedIps = Set.of("192.168.1.100", "10.0.0.15");

@Override

public void doFilter(ServletRequest request, ServletResponse response,

FilterChain chain) throws IOException, ServletException {

HttpServletRequest httpRequest = (HttpServletRequest) request;

String clientIp = httpRequest.getRemoteAddr();

if (!allowedIps.contains(clientIp)) {

((HttpServletResponse) response).sendError(

HttpStatus.FORBIDDEN.value(), "IP not in whitelist");

return;

}

chain.doFilter(request, response);

}

}

在Security配置类中插入该过滤器到默认链之前:

@Bean

SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception {

http.addFilterBefore(new IpWhitelistFilter(),

UsernamePasswordAuthenticationFilter.class);

// 其他配置...

}

增强JWT认证流程

创建自定义的JwtAuthenticationProvider扩展标准认证逻辑:

public class EnhancedJwtAuthenticationProvider extends JwtAuthenticationProvider {

private final UserDetailsService userDetailsService;

private final JwtDecoder jwtDecoder;

@Override

public Authentication authenticate(Authentication authentication) {

JwtAuthenticationToken jwtAuth = (JwtAuthenticationToken) authentication;

Jwt jwt = jwtDecoder.decode(jwtAuth.getToken());

// 增加设备指纹验证

String deviceId = jwt.getClaim("deviceId");

if (!validateDevice(deviceId)) {

throw new BadCredentialsException("Invalid device");

}

// 调用父类标准JWT验证

Authentication authenticated = super.authenticate(authentication);

// 添加自定义用户上下文

UserDetails user = userDetailsService.loadUserByUsername(authenticated.getName());

return new JwtAuthenticationToken(user, authenticated.getCredentials(),

user.getAuthorities());

}

private boolean validateDevice(String deviceId) {

// 设备验证逻辑

}

}

动态权限决策实现

扩展AccessDecisionManager实现业务级权限控制:

public class DynamicAccessDecisionManager implements AccessDecisionManager {

private final PermissionService permissionService;

@Override

public void decide(Authentication auth, Object object,

Collection<ConfigAttribute> configAttributes) {

String requestUri = ((FilterInvocation) object).getRequest().getRequestURI();

if (!permissionService.hasPermission(auth.getName(), requestUri)) {

throw new AccessDeniedException("Operation not permitted");

}

}

// 其他必要方法实现...

}

配置自定义决策管理器:

@Bean

AccessDecisionManager accessDecisionManager() {

List<AccessDecisionVoter<?>> voters = List.of(

new WebExpressionVoter(),

new RoleVoter(),

new AuthenticatedVoter()

);

return new DynamicAccessDecisionManager(permissionService);

}

完整配置示例

整合所有自定义组件的Security配置:

@Configuration

@EnableWebSecurity

public class SecurityConfig {

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

.addFilterBefore(ipWhitelistFilter(), UsernamePasswordAuthenticationFilter.class)

.authorizeHttpRequests(auth -> auth

.requestMatchers("/api/public/**").permitAll()

.anyRequest().authenticated()

)

.authenticationProvider(enhancedJwtAuthProvider())

.exceptionHandling(eh -> eh.accessDeniedHandler(customAccessDeniedHandler()))

.oauth2ResourceServer(oauth2 -> oauth2

.jwt(jwt -> jwt.decoder(jwtDecoder()))

);

return http.build();

}

// 各自定义Bean定义...

}

调试与问题排查

当自定义组件出现问题时,可以通过以下方式调试:

- 启用Spring Security调试日志:

logging.level.org.springframework.security=DEBUG

- 使用FilterChainProxy的调试端点:

@Bean

public FilterChainProxyDebugEndpoint debugEndpoint(FilterChainProxy proxy) {

return new FilterChainProxyDebugEndpoint(proxy);

}

- 关键断点位置:

- FilterChainProxy.doFilterInternal()

- ProviderManager.authenticate()

- AbstractAccessDecisionManager.decide()

性能优化建议

对于生产环境中的自定义安全组件,需要注意:

- IP白名单过滤器应使用高效的数据结构(如Bloom Filter)存储IP列表

- JWT验证应缓存公钥避免重复解析

- 动态权限检查建议使用Caffeine实现本地缓存

- 复杂权限逻辑可考虑使用异步处理

通过这个完整案例,我们可以看到Spring Security的过滤器链和认证/授权流程具有极好的扩展性。开发者可以在不破坏原有安全机制的前提下,灵活插入各种业务定制逻辑。这种设计正是责任链模式和策略模式在安全框架中的完美体现——每个处理环节职责单一且可替换,通过组合这些组件可以构建出适应各种复杂场景的安全解决方案。

Spring Security的未来发展与学习资源

Spring Security技术演进方向

在2025年的技术生态中,Spring Security正朝着三个关键方向持续演进:首先是云原生安全架构的深度整合,最新版本已支持服务网格级别的零信任安全模型,通过与Istio等Service Mesh方案的协同工作,实现了细粒度的服务间认证;其次是AI驱动的动态安全策略,利用机器学习算法分析访问模式,自动调整认证强度和安全规则;最后是无密码认证体系的全面支持,WebAuthn标准和生物识别认证已成为默认集成模块。

值得注意的是,Spring Security 6.x系列开始采用响应式编程范式重构核心组件,FilterChainProxy现已支持非阻塞式的过滤器链执行模型,这与传统Servlet容器的同步处理模式形成鲜明对比。在授权决策方面,新一代的AccessDecisionManager引入了基于属性的访问控制(ABAC)引擎,使得复杂的业务规则可以直接通过安全注解表达。

核心架构的持续优化

从设计模式角度看,Spring Security团队正在对经典的责任链模式进行现代化改造。最新源码显示,FilterChainProxy内部采用了动态过滤器加载机制,允许运行时根据请求特征动态调整过滤器链组成。这种改进使得安全防护可以针对API类型(REST/GraphQL)、协议(HTTP/WebSocket)等维度实施差异化策略。

AuthenticationManager的认证流程也引入了模块化设计,开发者可以通过组合多个AuthenticationProvider实现混合认证策略。特别值得关注的是2024年底引入的"认证上下文"概念,它允许在单次会话中维持多因素认证状态,为阶梯式安全验证提供了基础设施支持。

开发者学习路径建议

对于希望深入掌握Spring Security的开发者,建议按照以下层次递进学习:

- 基础掌握阶段:

- 官方文档的"Getting Started"和"Architecture"章节(必读)

- Spring Security in Action(Manning出版社2024第三版)

- 认证/授权核心流程的UML时序图绘制练习

- 源码研究阶段:

- 重点调试FilterChainProxy的doFilterInternal方法

- 分析DelegatingFilterProxy与原生Filter的交互过程

- 跟踪AbstractSecurityInterceptor的授权决策路径

- 高级实践阶段:

- 参与Spring Security官方GitHub项目的issue讨论

- 研究Spring Authorization Server的OAuth2实现

- 基于Project Reactor构建响应式安全层

关键资源推荐

2025年值得关注的技术资源包括:

- Spring官方安全博客每月更新的"Security Radar"系列

- Java安全专家小组每季度发布的《微服务安全模式报告》

- OWASP Top 10 2025版与Spring Security的对应防护指南

- 云原生计算基金会(CNCF)的零信任架构白皮书

对于中文开发者,建议关注:

- Spring中国社区定期举办的安全主题研讨会录像

- 阿里云栖大会中的《企业级安全架构实践》年度报告

- 极客时间《Spring Security深度剖析》视频课程(2025年更新版)

社区与工具生态

当前活跃的开发者工具链包括:

- Spring Security Test 5.0+的MockMvc安全测试增强

- OAuth2 Playground的本地调试工具包

- Security Visualization插件(IntelliJ IDEA 2025.1+)

- 基于JFR(Java Flight Recorder)的安全事件监控方案

开源社区方面,Spring Security的Slack频道(spring-security.slack.com)保持着日均300+的技术讨论量,其中关于过滤器链优化和JWT性能优化的线程最具参考价值。GitHub上的awesome-spring-security仓库持续维护着最新的扩展模块清单,包括近期热门的量子安全加密模块和区块链身份验证适配器。

更多推荐

已为社区贡献35条内容

已为社区贡献35条内容

所有评论(0)